Terminal Proxy

O senhasegura Terminal Proxy é um serviço SSH operando na porta 22 padrão que autentica o usuário do senhasegura usando a mesma conta que o usuário usa na interface web. Este login respeita o mesmo bloqueio de conta e as mesmas configurações MFA.

O senhasegura se autentica no dispositivo de destino utilizando os protocolos nativos da sessão solicitada. Entregando ao usuário uma sessão já autenticada, sem risco de expor a credencial usada.

Terminal senhasegura

Ao fazer login no servidor senhasegura usando SSH, o usuário será direcionado para o prompt padrão conforme abaixo.

Este terminal simplificado tem apenas comandos para iniciar uma sessão proxy para um dispositivo remoto e transferir arquivos entre o dispositivo de origem e o dispositivo de destino. Use o comando help para listar os comandos disponíveis.

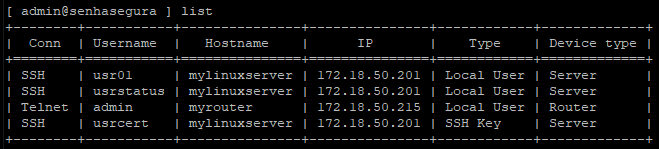

Para listar as credenciais de acesso, use o comando list.

Observe que a conectividade disponível é exibida na primeira coluna, e dados de acesso como Nome do usuário, Hostname , e IP são listados a seguir.

Credenciais de domínio não são listadas através deste comando. Para realizar o acesso com credenciais de domínio é necessário utilizar a seguinte sintaxe: ssh dominio\usuário@servidor

Para vizualizar o acesso do usuário é necessário utilizar a seguinte sintaxe:

list username –related

Assim serão verificados todos os dispositivos que uma determinada conta tem acesso.

Para vizualizar o acesso do domínio é necessário utilizar a seguinte sintaxe:

list domain –related

Permite ao usuário verificar todos os domínios que determinada credencial de domínio tem acesso ou usuário.

Terminal connection

SSH Connection

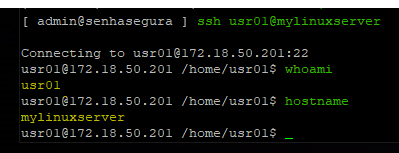

Para fazer uma conexão SSH a um dispositivo que tenha esta conectividade ligada a uma credencial válida, execute o comando ssh seguido da credencial e do dispositivo como faria em uma conexão SSH padrão. Exemplo: ssh usr01@mylinuxserver ou ssh usr01@172.18.50.201.

Acesso usando chave ssh

Para realizar um acesso com chaves ssh use a seguinte sintaxe, substituindo as seguintes strings por:

keyValue: valor da chave ssh

valtServer: instância senhasegura

targetDevice: dispositivo que você deseja acessar

Acessando a instância;

ssh keyValue@valtServer

Acessando outro dispositivo;

ssh key keyValue@targetDevice

Acessando outro dispositivo ou quando uma chave e credencial possuírem o mesmo nome.

ssh key\keyValue@targetDevice

Para acessar o dispositivo ou quando uma chave e uma credencial possuírem o mesmo nome, usando a chave SSH, para realizar conexões com salto.

ssh userss[key\credencial@dispositivo]@senhasegura

Acesso usando Multihop

Para facilitar o acesso ao dispositivo de destino em aplicativos que não fornecem prompts interativos é usado o Multihop para conectar diretamente ao destino sem a necessidade de executar etapas adicionais. Para os exemplos use:

valtUser: usuário senhasegura

valtServer: instância senhasegura

targetUser: credencial que você deseja usar para acesso

targetServer: servidor que você deseja acessar

Conexão padrão apenas com o usuário e o servidor senhasegura

valtUser@valtServer

Conexão Multihop contendo o usuário e o servidor de destino

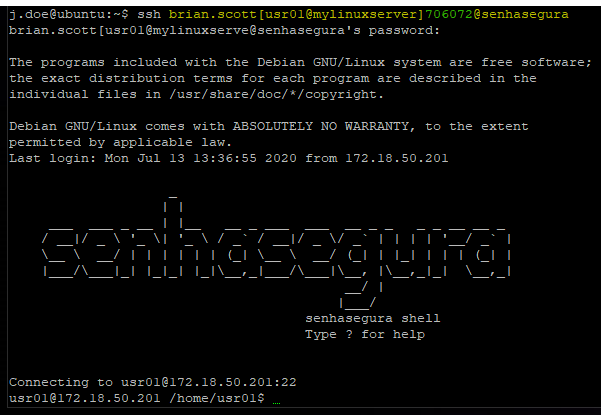

Neste exemplo, o senhasegura se conectará diretamente ao servidor de destino sem entregar o terminal intermediário. A credencial e o dispositivo de destino estão entre colchetes.

valtUser[targetUser@targetServer]@valtServer

Multihop connection containing the OTP token

valtUser[targetUser@targetServer]2faToken@valtServer

TELNET Connection

Para sessões TELNET, basta executar o comando telnet seguido da credencial e do dispositivo da mesma forma. Exemplo: telnet admin@myrouter.

Transferência de arquivos

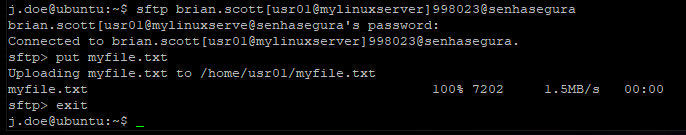

Conexão SFTP

Devido a limitações do protocolo:

- o usuário não pode usar uma credencial pessoal com a transferência do arquivo, apenas com uma credencial cadastrada no senhasegura.

- Ter uma sessão gravada, mas ainda é possível habilitar o log com relatório de arquivos transferidos

Algumas ferramentas SSH, como o MobeXterm, definem automaticamente uma conexão SFTP para transferir arquivos após o login com SSH. Essas conexões SFTP não funcionarão, pois o proxy senhaseguras as trata separadamente.

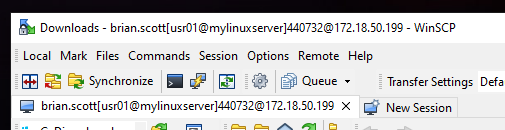

Para transferência de arquivos diretamente para um servidor de destino usando SFTP, é necessário usar a conexão multihop porque os binários que viajam sob SFTP não têm como interagir com o terminal intermediário.

A imagem proxy-terminal-200 usa o programa WinSCP como um exemplo.

O próximo exemplo abaixo usa uma versão de linha de comando do SFTP.

Se o usuário tiver um token OTP configurado, faça uso do token na cadeia de conexão.

Transfer with SCP

Para transferir um arquivo usando SCP de uma estação de trabalho para um servidor de destino, são necessárias duas etapas.

Na primeira etapa, o arquivo é carregado no senhasegura usando o proxy do terminal do usuário.

Segundo passo, o usuário deve se conectar ao senhasegura Terminal Proxy para fazer upload do mesmo arquivo para um servidor de destino.

Para usar o comando scp, use a sintaxe abaixo, substituindo as strings por:

fileName: Arquivo a ser transferido

vaultServer: instância senhasegura

vaultUser: credencial que autenticará na instância senhasegura

fileDestination: Local para onde o arquivo deve ser transferido

Fazendo upload de um arquivo para a instância senhasegura

scp fileName vaultUser@vaultServer

Baixando um arquivo da instância senhasegura para a estação de trabalho do solicitante

scp vaultUser@vaultServer:fileName fileDestination

A sintaxe SCP não suporta cadeia de conexão multihop, tornando essas duas etapas obrigatórias. Use a transferência SFTP para uma melhor experiência.

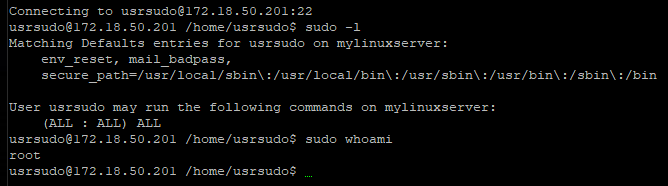

Elevação automatizada de privilégios

O senhasegura pode permitir que o usuário execute tarefas elevadas, como SUDO, sem precisar saber a senha da credencial. Nesses casos, o usuário terá sua interatividade capturada e o senhasegura realizará a elevação utilizando a mesma credencial utilizada para autenticar no dispositivo alvo.

Observe neste primeiro exemplo que o usuário executa um supercomando sem precisar digitar a senha da credencial.

Se a elevação de privilégios for inativada na sessão, a senha de credencial do dispositivo é solicitada.

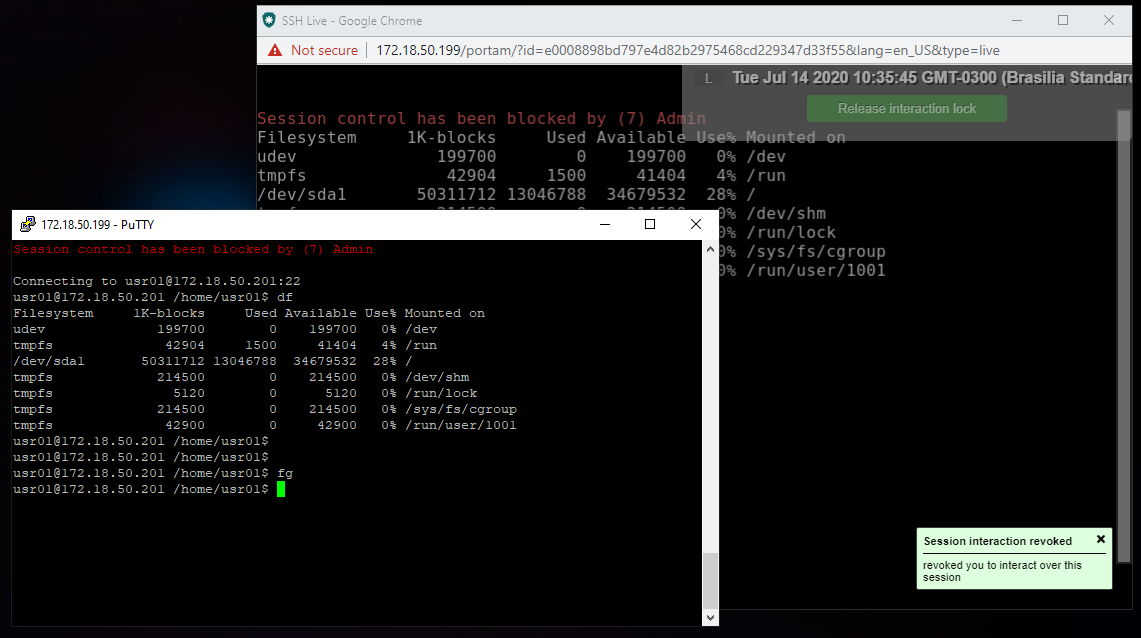

Bloqueio de interatividade e logout obrigatório

Se o administrador ativar o bloqueio de interatividade, o usuário operador será avisado por uma mensagem no canto superior direito.

E, se o administrador sair obrigatoriamente da sessão, o usuário também é avisado.