Cluster

É possível implementar a arquitetura senhasegura usando:

- PAM Crypto Appliances executados em datacenters on-premises;

- PAM Virtual Appliances executados em datacenters on-premises;

- PAM Virtual Appliances executados em provedores de nuvem;

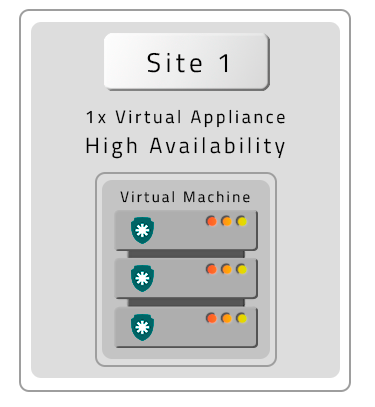

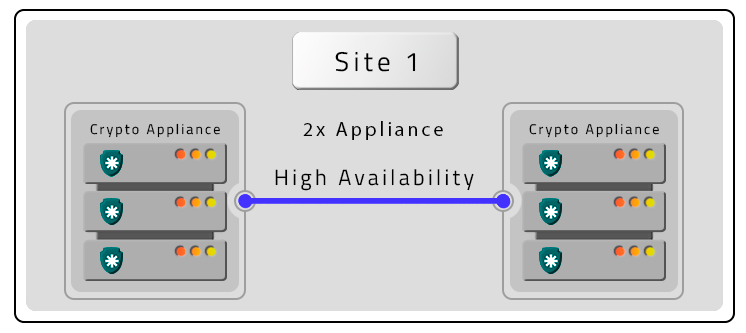

Hardware de alta disponibilidade

Hardware de Alta Disponibilidade, possui conexão heartbeat entre os componentes de hardware, garantindo que o senhasegura recorra a outro hardware caso um deles sofra indisponibilidade.

Essa arquitetura foi projetada para minimizar as interrupções no senhasegura causadas por falhas de hardware. Dessa forma, o senhasegura proporciona continuidade de serviços por meio de componentes de alta redundância.

Recuperação de desastres

Disaster recovery envolve um conjunto de políticas e procedimentos que permitem a recuperação da infraestrutura em caso de desastre, natural ou artificial. Possibilita a redefinição dos recursos do senhasegura em um ambiente alternativo quando não for possível recuperar o ambiente primário em tempo razoável.

Tecnologias de replicação

Existem muitas camadas de replicação na arquitetura do senhasegura para permitir que todos os dados estejam disponíveis em todas as instâncias do senhasegura.

| Camada | Descrição |

|---|---|

| Replicação de banco de dados nativo | senhasegura usa MariaDB Galera Cluster para conceder replicação de dados de banco de dados, configurado por padrão para suportar redes de alta latência |

| Replicação do sistema de arquivos usando rsync | Todas as instâncias irão ecoar seus arquivos entre todos os membros do cluster |

| Replicação da camada do kernel | Ao trabalhar com PAM Crypto Appliances, você também tem um DRBD implementado |

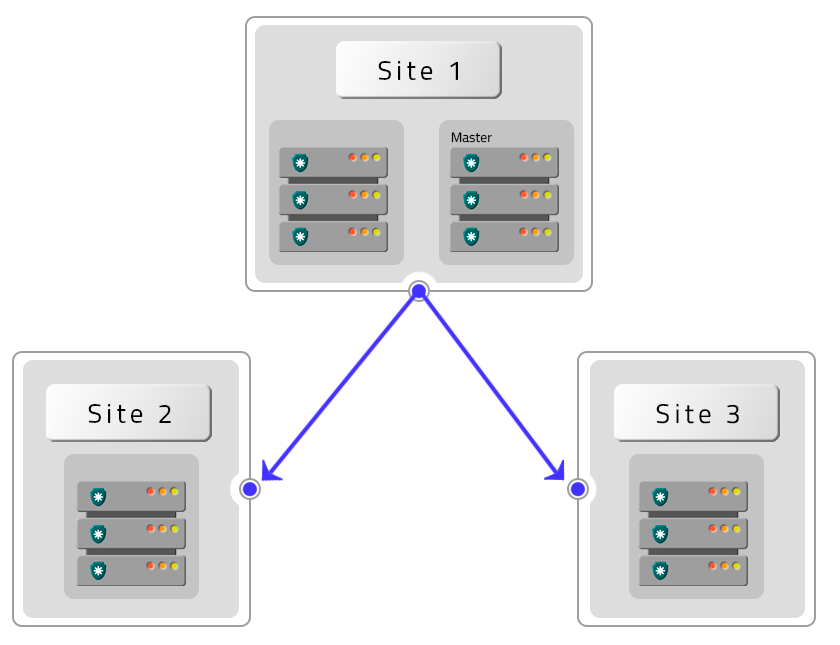

Arquiteturas

Ativo-Passivo

Você pode implementar o esquema ativo-passivo usando:

| cenário | Descrição |

|---|---|

| Dois dispositivos virtuais PAM | |

| Dois dispositivos de criptografia PAM | |

| Cenário Híbrido com Appliances de Criptografia PAM e Appliances Virtuais | |

| Cenário híbrido com instâncias no local e na nuvem |

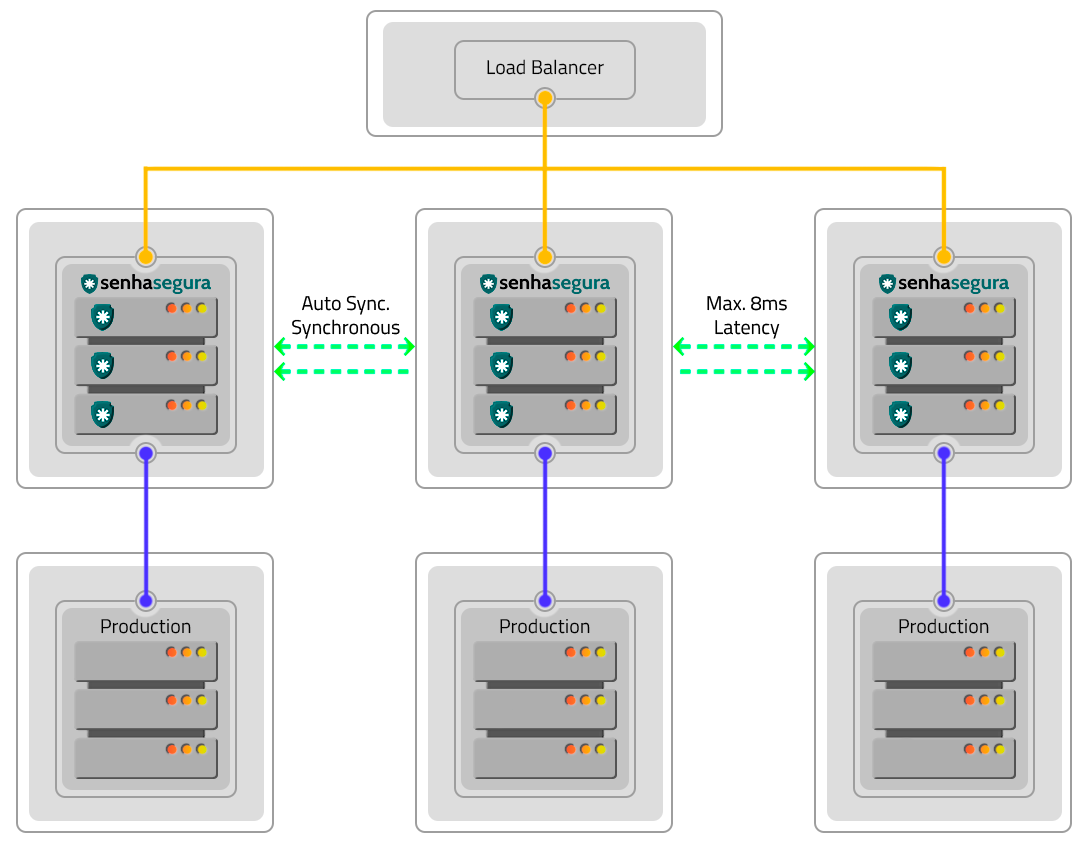

Ativo-Ativo

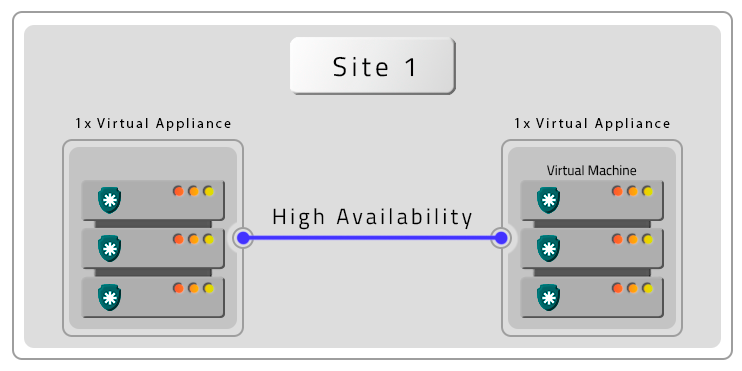

A forma Ativo-Ativo é uma solução de Alta Disponibilidade onde múltiplas instâncias senhasegura operam de forma conjunta, fornecendo maior capacidade de operação, além da ininterruptibilidade dos serviços.

Para implementar a forma Ativo-Ativo são necessárias, no mínimo, duas instâncias senhasegura , em Máquinas Virtuais ou em PAM Crypto Appliances.

Ao utilizar esta forma, as três aplicações estarão ativas e em operação com sincronização automática de forma síncrona, executando processos em paralelo. Um balanceador de carga gerenciará a distribuição de trabalho entre as instâncias, além de assegurar a continuidade do serviço através das demais instâncias, caso alguma venha a deixar de funcionar.

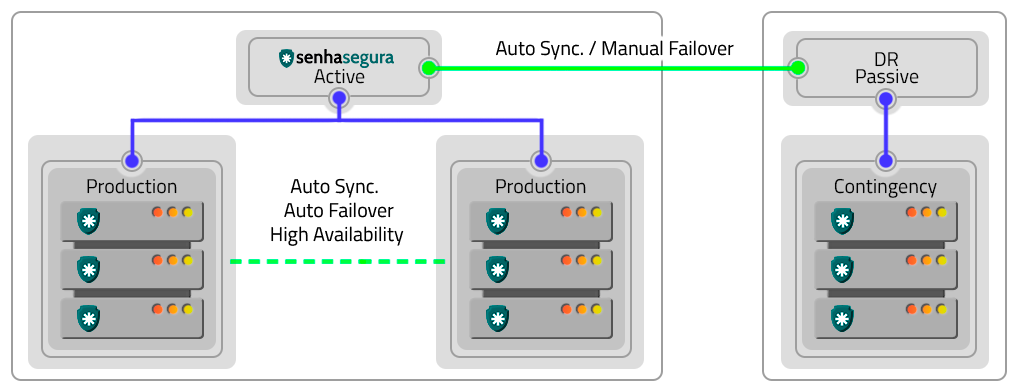

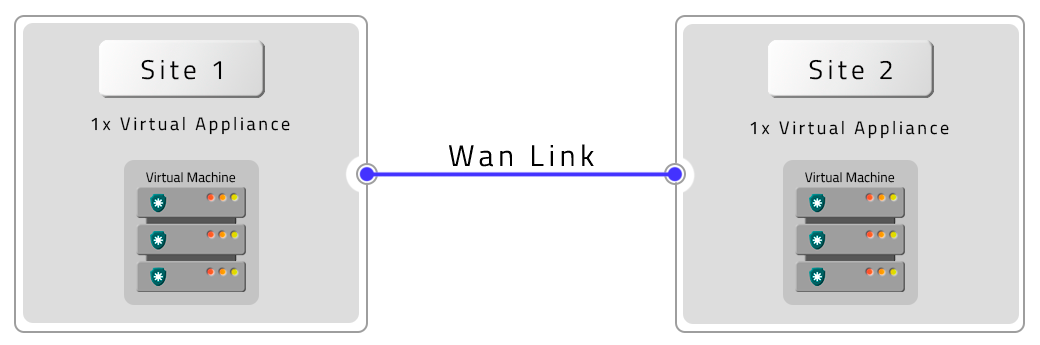

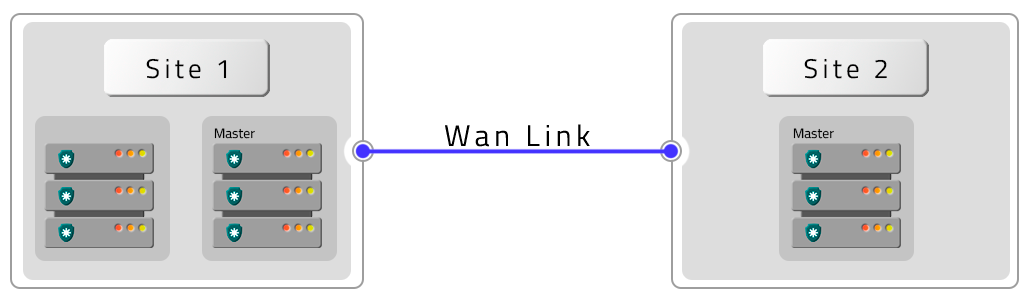

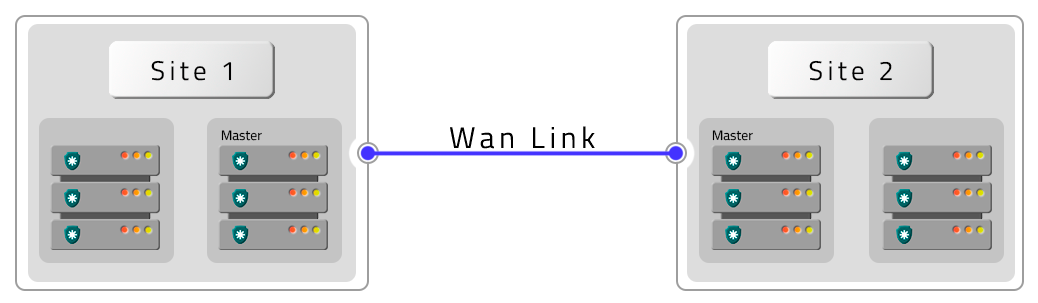

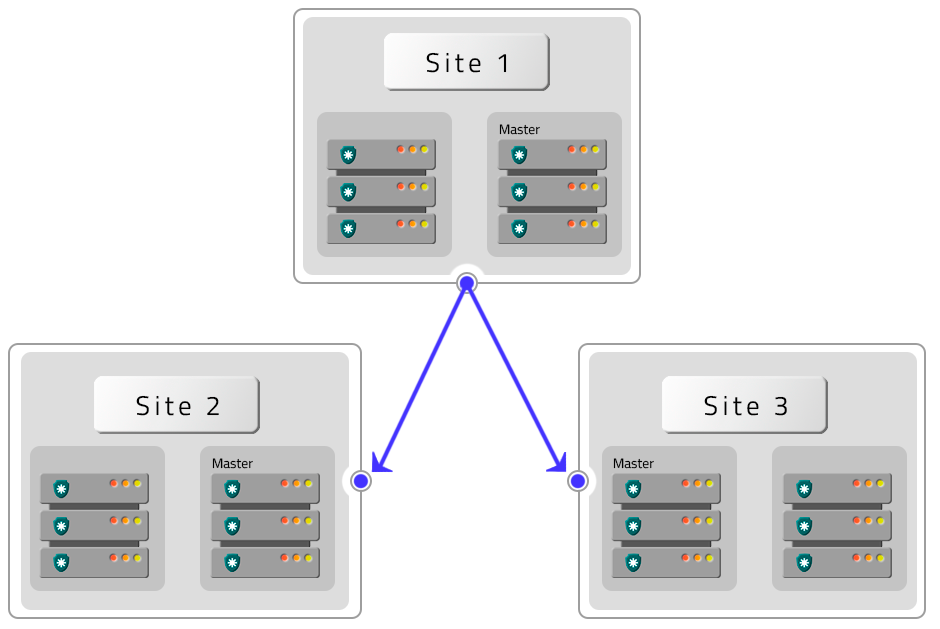

Disaster Recovery

A forma Ativo-Passivo evita falhas de cluster e local. Para implementá-lo, são necessários dois clusters em locais diferentes que operam no formulário Ativo-Passivo. Fatores como DR e ambientes de produção influenciam a configuração e operação desta forma.

A diferença nos dados dependerá da qualidade e velocidade dos links em relação ao volume de dados gerados por um cluster. Se essas variáveis não forem apropriadas, pode haver perda de dados, desligamento do ambiente de produção e ativação do ambiente de DR. No caso de falhas de hardware, a redefinição e o retorno ocorrem manualmente.

Recursos de hot-spare e balanceador de carga feito por você mesmo

As instâncias senhasegura possuem URLs de monitoramento e administrativos para monitorar seu status que os balanceadores de carga podem usar para alternar instâncias para um cenário de indisponibilidade automaticamente.

Você pode usar um balanceador de carga proprietário ou adquirir o balanceador de carga senhasegura em seu cenário de cluster. Veja mais no manual do balanceador de carga senhasegura.

Arquiteturas Homologadas

Todas as arquiteturas abaixo podem ser implantadas em esquemas híbridos usando datacenters on-premisse e serviços de fornecedores de nuvens.

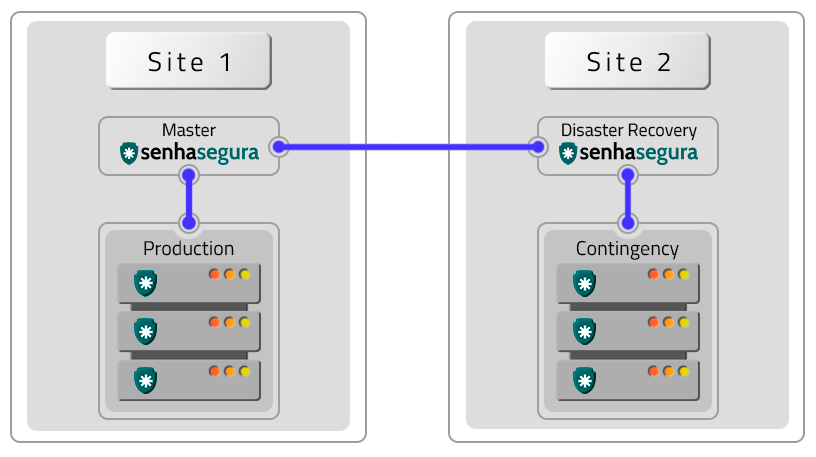

As arquiteturas a seguir são homologadas pelo senhasegura :

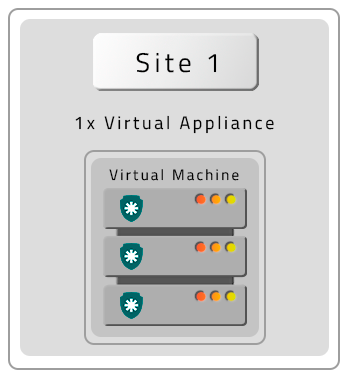

- Uma VM sem contingência (DR)

- Duas VMs com local de contingência (DR)

- Duas VMs com contigência remota (DR)

- Um PAM Crypto Appliance sem contigência (DR)

- Dois PAM Crypto Appliances em HA sem contigência (DR)

- Três PAM Crypto Appliances em HA e contigência (DR) sem HA

- Quatro PAM Crypto Appliances em HA com contigência HA (DR)

- Seis PAM Crypto Appliances com HA e dois DR com HA

- Quatro PAM Crypto Appliances com HA com dois DR sem HA