Gestão de Usuários

Introdução

Este livro explicará sobre os níveis de permissão e segregação que o senhasegura oferece para garantir que os usuários do sistema tenham acesso apenas às operações e dados que lhes são pertinentes.

Veja também como é configurado um workflow de aprovações, horários permitidos para execução de tarefas, uso de autenticadores externos, integração com sistemas ITMS e utilização através de acesso de emergência.

Entenda como rastrear o uso de informações e as operações realizadas, através de relatórios de auditoria.

Símbolos usados neste cookbook

Este livro usa os seguintes símbolos para destacar informações que devem ser levadas em consideração para o melhor uso de senhasegura :

Info - Informações úteis que podem tornar o uso da solução mais dinâmico.

Caution - Ações e itens que não podem ser ignorados.

commands: Dados que devem ser inseridos da mesma forma como descrito neste livro.- URLs : Caminhos para acessar páginas da web.

<KEYS>: Caminhos de teclado que serão usados para realizar ações.

Camada de Controle de Acesso senhasegura

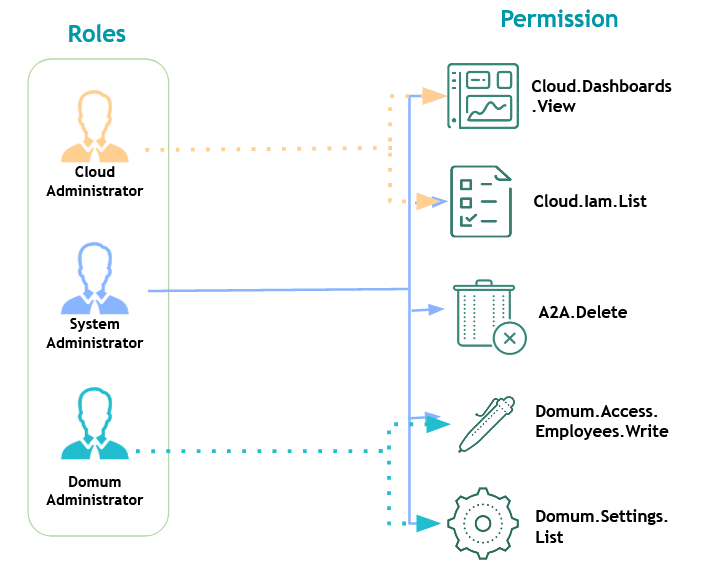

A Camada de Controle de Acesso do senhasegura é baseada em papéis de permissão.

O senhasegura disponibiliza papéis que facilitam a concessão de superpoderes aos administradores, assim como o uso de funções técnicas para diferentes tipos de usuário.

Quando o usuário tem acesso a um módulo ou possui permissão de executar uma ação, isso significa que o senhasegura já validou que este usuário está associado a um papel que lhe concede esses poderes.

Um papel pode conceder ao usuário os seguintes poderes:

Quais módulos ele poderá acessar;

Operar ações relacionados ao módulo;

Quais recursos do módulo o usuário poderá listar;

Ver detalhes de um registro relacionado ao módulo.

Imagine que um usuário possa consultar todas as credenciais e dispositivos registrados no senhasegura , porém não pode registrar novos ou excluir os que já existem. Será necessário observar e tomar cuidado para atribuir ao usuário as permissões corretas para evitar um abuso de privilégios.

Como algumas operações dizem respeito a certos perfis de usuário, o que dificulta a atribuição direta, o senhasegura entrega uma lista de 25 Papéis pré-cadastrados com modelos de acesso que reforçam o principio do privilégio minimo.

Ou seja, cada papel irá receber apenas as permissões que condizem com sua responsabilidade, como na imagem usr-sistema-00151

Cada Papel é nomeado como uma posição ou responsabilidade que uma pessoa tem.

Ao atribuir permissões ao Papel, e mais tarde atribuir estes papéis a um usuário, somos capazes de gerenciar de forma muito mais prática as operações do senhasegura utilizando apenas os 25 Papéis que o senhasegura fornece em sua instalação padrão. O administrador simplesmente relaciona os usuários aos papéis desejados para que o usuário tenha acesso aos módulos, telas e operações relevantes.

Papéis Padrão

Agora que você está ciente de como as entidades que compõem as camadas de controle de acesso senhasegura funcionam e estão relacionadas, vamos introduzir os 25 papéis padrão da senhasegura .

Acesse o menu Configurações ➔ Gestão de Usuários ➔ Papéis e clique no botão de ação Detalhes para verificar quais permissões cada papel possui.

System Administrator: Acesso administrativo a todos os módulos e Orbit;

System User: Usuário básico com acesso a todos os módulos;

System Auditor: Acesso para auditores a todos os módulos;

Read only: Acesso apenas para leitura a todos os módulos;

DSM Administrator: Gerencia todos os recursos do módulo DSM;

Cloud Administrator: Gerencia todos os recursos do módulo Cloud;

Information Administrator: Gerencia todos os recursos de informação;

Behavior Administrator: Gerencia todos os parâmetros do User Bahavior;

Domum Administrator: Gerencia todos os parâmetros, grupos e fornecedores do Domum;

Domum Operator: Papel responsável para solicitar acesso para funcionários e usuários de terceiros;

Domum Operator - Third: Papel responsável para solicitar acesso para usuários de terceiros;

Domum Third-party user: Área de trabalho de terceiros;

Task Manager Administrator: Gerenciar todos os recursos do módulo Task Manager;

Executions Administrator: Gerenciar todos os recursos do sistema de Execuções;

go Administrator: Gerenciar todos os recursos do sistema senhasegura.go ;

go Auditor: Acesso do auditor ao sistema senhasegura.go ;

Scan Discovery Administrator: Gerenciar todos os recursos do Discovery;

Certificates Administrator: Gerenciar todos os recursos do módulo Certificate Manager;

Certificates Approver: Papel responsável para aprovar uma solicitação relacionadas com o módulo Certificate Manager;

Certificates Operator: Papel responsável para solicitar ações relacionadas com o módulo Certificate Manager;

PAM Administrator: Gerencia todos os recursos do PAM;

PAM Operator: Gerenciar os recursos do PAM como dispositivos, credenciais, sessão e parâmetros de controle de acesso;

PAM User: Usuário padrão do PAM, capaz de ver as credenciais e iniciar sessões;

PAM Auditor: Acesso dos auditores ao PAM;

PAM Approver: Papel responsável por aprovação da credencial e da sessão;

Criação de novos papéis

Atenção! O processo de atualização do senhasegura irá atualizar automaticamente os papéis e permissões definidos na instalação padrão. Os papéis tenham sido criados pelo administrador não serão alterados pela atualização! Cabe ao administrador a constante revisão de usuários e papéis customizados para garantir a correta atribuição de poderes.

Criar novos papéis pode aumentar a superfície de risco, pois um pequeno erro, como uma permissão a mais pode conceder a um usuário mais poder do que este poderia ter. Por isso o senhasegura disponibiliza papéis de acordo com os tipos mais comuns de usuário. Se possível utilize um dos 25 papéis pré-cadastrados e evite criar novos.

Os papéis entregues pelo senhasegura são adequados para que o administrador possa distribui-los os usuários. Mas às vezes pode ser necessário que um usuário receba menos acesso do que os papéis registrados oferecem.

Uma divisão apropriada de responsabilidades é refletida nos privilégios de acesso concedidos aos usuários torna-se necessária para a execução adequada, eficiente e segura das atividades do senhasegura , para isso utilizamos o conceito de Segregação de Funções (SoD).

Vamos usar como exemplo um consultor que precisa observar apenas os relatórios operacionais do módulo Certificate Manager sem poder realizar ações.

Neste caso, não recomendamos que os papéis System Administrator, Certificates Administrator e PAM Auditor sejam atribuídos. Isso seria um grande risco para a empresa, já que lhe concederia mais acesso que o necessário.

Vamos então criar um novo Papel para este usuário.

Vá para o menu Configurações ➔ Gestão de usuários ➔ Papéis para listar as funções registradas;

Através da ação de relatório, acesse o formulário de registro e registre uma nova função denominada Auditoria de certificados;

Descreva o objetivo deste papel;

Vá para a aba Permissões;

Adicione as permissões que este papel poderá realizar. Você poderá filtrar as permissões por: Tipo, Módulo e até Descrição. No caso deste exemplo as permissões que serão adicionadas serão:

CertificateManager.Dashboards.View: Ver dashboards do Certificate Manager;

CertificateManager.Reports.List: Listar todos os relatórios e eventos relacionados a certificados;

CertificateManager.Reports.View: Ver todos os relatórios e eventos relacionados a certificado;

Para que as permissões sejam concedidas corretamente se atente ao tipo de cada:

List: Permissões para listagem em relatórios;

View: Permissões para exibição de detalhes de operações;

Write: Permissões para configuração, cadastro e alteração de registros do sistema;

Delete: Permissões para inativação de registros do sistema;

Action: Esse tipo concentra ações de operações administrativas específicas de cada módulo.

Na guia Usuários adicione os usuários que devem ser associados a este papel. Caso o usuário que deseja associar ainda não esteja criado, você pode pular essa etapa;

Clique em Salvar;

Clonando Papeis existentes

Você também pode criar um novo Papel baseado em um Papel já existente. No relatório de Papéis, cada registro possui uma ação Clonar. Ao clicar nesta ação, o senhasegura criará um novo registro baseado no Papel selecionado.

Este novo papel poderá ser editado pelo Administrador, adicionando ou removendo permissões e usuários.

Um papel clonado não irá herdar os usuários vinculados ao registro de papel originador.

Registrando usuário

Para criar um usuário, clique no botão de ação rápida Usuário, e na tela aparecerão os seguintes passos:

Defina um nome de usuário. Este nome é a representação do usuário nas outras telas;

Defina o username de usuário;

No campo senha:

Deixe o campo da senha em branco se o serviço de e-mail foi definido; ou

Digite manualmente a senha enquanto o serviço de e-mail não estiver definido;

O campo Ignorar multifator de autenticação? indica se este usuário não tem obrigação de se registrar e usar o token 2FA OTP ao usar a senhasegura .

cautionEste campo não está disponível se o usuário atual estiver tentando alterar sua própria conta e só aparece durante a edição de um usuário.

Confirme que o status do usuário está ativo no campo Status.

Confirmar que o usuário administrador tem acesso a Orbit através do campo Acesso ao Orbit.

cautionTenha cuidado com as contas encarregadas de gerenciar o Portal Orbit. Não conceda este acesso a um usuário sem preocupação. O Portal Orbit tem muitos serviços de controle. Veja a documentação do Orbit Web para mais detalhes.

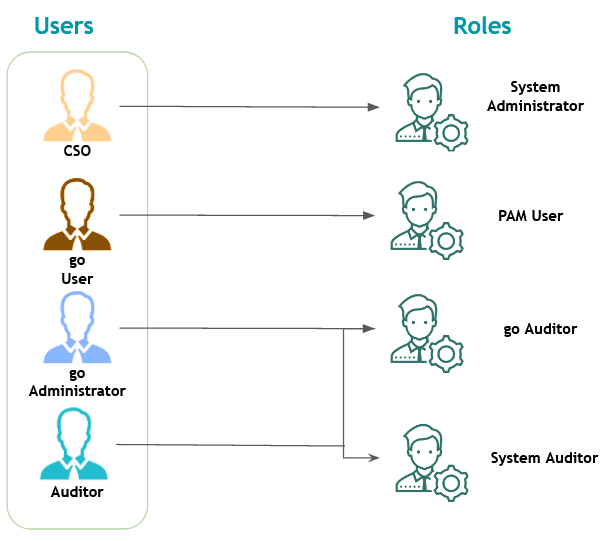

Na aba Papéis, selecione os papéis que devem ser atribuídos a este usuário. Como exemplo, imagine que este usuário deva apenas consultar credenciais e realizar sessões remotas, nesta tela deverá ser adicionado o papel PAM User;

cautionÉ possível adicionar mais de um papel a um usuário, entretanto o administrador deve ter cautela para que os papéis adicionados não entrem em conflito com as atividades do usuário, entregando poderes maiores que suas responsabilidades.

Na aba Grupos de acesso, selecione o grupo de acesso que ele fará parte, ou seja, o limite de credenciais que o usuário poderá interagir.

Salvar usuário com o botão Salvar;

Agora é necessário realizar esta validação do usuário. Peça ao usuário que possui esta conta para acessar o senhasegura e fazer o primeiro login. Ele será solicitado a alterar a senha temporária, de acordo com os critérios de segurança padrão.

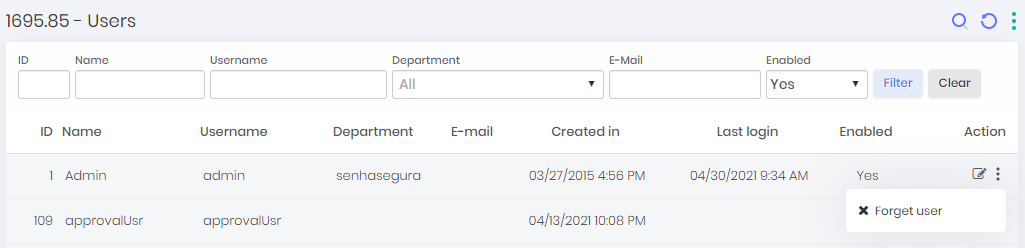

Esquecer um usuário

senhasegura fornece um mecanismo para garantir o direito de ser esquecido, ao ser notificado por um usuário que deseja que seus dados sejam removidos da aplicação.

Além disso, se solicitado pelo usuário senhasegura pode fornecer um relatório completo dos dados que foram coletados dele, como por exemplo:

Nome

Telefone

E-mail

Lista de acessos com IP, navegador, localização e horário.

Este relatório pode ser extraído como uma ação da tela do usuário.

Sempre que um relatório é emitido ou um usuário é esquecido os alertas são enviados ao Syslog e as notificações por e-mail também podem ser registradas.

Para esquecer um usuário vá ao relatório de usuário do sistema em: Configurações ➔ Usuários do sistema ➔ Usuários, encontre o registro do usuário que deseja esquecer, na coluna Ação clique na opção Esquecer usuário.

Importar usuários

Para importar usuários para senhasegura , vá para o menu: Configurações ➔ Usuários do sistema ➔ Importação em lote.

Clique no botão Escolher arquivo para selecionar o arquivo a ser importado, selecione o arquivo desejado e clique no botão Abrir.

Clique no botão Import Users para concluir a importação.

Modelos de planilhas de importação podem ser obtidos clicando no botão Com usuários, para um modelo com exemplos de usuários e Vazio, para um arquivo de modelo não preenchido.

Tokens

Qualquer usuário pode configurar sua própria conta para usar a autenticação em duas etapas. Você também pode forçar todos os usuários a usá-lo em ações específicas.

Você pode ver quantos usuários estão usando a autenticação em duas etapas e cancelar tokens no relatório Configurações ➔ Autenticação ➔ multifator de autenticação.

Inativar um usuário

Para inativar um usuário, siga as seguintes etapas:

Vá ao relatório de usuários através do menu Configurações ➔ Usuários do sistema ➔ Usuários;

Filtre o relatório com o filtro desejado e localize o registro do usuário a ser inativado;

Clique no botão de ação Alterar;

No formulário do usuário, altere a chave Estado para Inativo;

Salve o registro no botão Salvar

Ao inativar um usuário, este será desconectado de sua sessão Web assim como de todas sessões proxy em execução. Para o senhasegura.go , será necessário aguardar o tempo de atualização de registros da aplicação.

Apenas a conta de usuário no senhasegura será inativada. Caso o senhasegura esteja configurado para utilizar um provedor de autenticação externo, esse provedor não será informado da inativação

Auditoria

Os relatórios de auditoria do sistema de permissão são divididos em relatórios que ajudam a identificar as permissões que um usuário tem, e relatórios que ajudam a identificar as mudanças que ocorreram no sistema de permissão.

Assim, o administrador será capaz de identificar falhas de segurança que ocorreram ou ainda são vulneráveis.

Através do módulo Relatórios, você terá acesso a vários relatórios de auditoria do senhasegura . Neste livro, nos concentraremos apenas nos relatórios pertinentes a Camada de Controle de Acesso.

No menu Permissões você tem acesso aos seguintes relatórios:

Papéis por usuário:

Verifique a quais papéis foram atribuídos para cada usuário;

Mesmo usuários inativos são considerados;

O filtro pode ser baseado no usuário, no papel ou em ambos;

Permissões por usuário

Verificar quais permissões foram concedidas para cada usuário;

O filtro pode ser baseado no usuário, permissão ou ambos;

Logs de auditoria

Ver histórico das modificações feitas nos papéis;

Você pode identificar qual usuário realizou a modificação quando a realizou, e que mudança foi feita;

Filtrar por período, usuário e operação;

Permissões de migração

Consultar quais papéis foram adicionados, mantidos ou removidos em comparação ao sistema de permissionamento de versões anteriores do senhasegura ;

O filtro pode ser baseado no código de usuários, permissão ou status;

Grupos de Acesso para Credenciais

Através do sistema de permissão senhasegura , aprendemos como segregar as ações que um usuário pode realizar dentro da plataforma. Agora aprenderemos como limitar os dados sobre os quais o usuário pode atuar.

Desta forma, acrescentamos outra camada de segurança para garantir o princípio do menor privilégio.

Grupos de acesso atuam como um filtro para entidades de suas propriedades. A configuração dos grupos pode ser vista em vários produtos da plataforma senhasegura :

Sistema PAM

Certificate Manager

A2A

Task Manager

Gerenciamento de informações

Isto permite ao Administrador entregar diferentes níveis de segurança para o mesmo usuário dentro de suas atribuições em cada produto.

Neste tópico, falaremos sobre o grupo de acesso do módulo PAM, que tem controle de acesso às credenciais e seu uso.

Entidades segregadas e suas propriedades

Todas as telas que um usuário tem acesso para exibir informações de entidades privilegiadas são filtradas pelo Grupo de Acesso. As ações que podem ser tomadas também afetam essas entidades privilegiadas. Para evitar abusos, a senhasegura consulta as regras aplicadas ao usuário que conecta a entidade privilegiada.

Se o usuário tem mais de um grupo de acesso que lhe dá acesso a informações privilegiadas, o senhasegura aplicará a regra de grupo mais restritiva.

Os níveis de restrição são baseados no número de etapas e pessoas que estão cientes da operação:

Permite o acesso à informação;

Permitir o acesso exigindo a justificação do requerente;

Permitir o acesso dentro de um intervalo de tempo e um aprovador;

No módulo PAM, a entidade segregada são as credenciais e chaves SSH. E estas entidades têm atributos que podem ser usados como filtro:

Propriedades dos dispositivos:

Nome do dispositivo a que pertencem;

Modelo do dispositivo a que pertencem;

Tags do dispositivos;

Site do dispositivo;

Tipo de dispositivo;

Propriedades das credenciais;

Username da credencial;

Informações adicionais sobre credenciais;

Tags de credenciais;

Tipo de credencial;

Ao utilizar estas combinações de atributos, você determina a que informações um grupo de usuários terá acesso. Algumas informações permitem o uso de curingas ou máscaras. Falaremos melhor sobre isso mais tarde.

Para alguns exemplos, veja a seguinte lista de credenciais:

| ID | Username | Hostname | Tipo de dispositivo | Modelo | Site | Tag |

|---|---|---|---|---|---|---|

| 1 | root | srvdns | Server | RedHat 7.0 | LAX | |

| 2 | administrator | msad | Server | Windows Server 2019 | LAX | |

| 3 | sa | mssqlprd | Database | Windows Server 2019 | NYC | dba |

| 4 | System | Oraprd | Database | Oracle 19c | NYC | dba |

| 5 | administrator | WS1092 | Workstation | Windows 10 | SEA | |

| 6 | administrator | WS1035 | Workstation | Windows 10 | SEA | |

| 7 | administrator | WS2018 | Workstation | Windows 10 | NYC | |

| 8 | peter.lee | WS1092 | Workstation | Windows 10 | SEA | |

| 9 | peter.lee | mssqlprd | Database | Windows Server 2019 | NYC | |

| 10 | john.ferrer | WS1035 | Workstation | Windows 10 | SEA | |

| 11 | john.ferrer | WS1092 | Workstation | Windows 10 | SEA | |

| 12 | root | vmh-www | Server | RedHat 7.0 | AWS | |

| 13 | root | vmh-cicd | Server | RedHat 7.0 | AWS | |

| 14 | root | vmh-fw | Server | RedHat 7.0 | AWS |

Vamos dar uma olhada em alguns exemplos de grupos que afetam esta relação.

Permitir que o ServiceDesk tenha acesso apenas ao usuário Administrador das estações de trabalho.

Username:

AdministradorTipo de dispositivo:

WorkstationComo resultado, somente as credenciais5,6, e7serão disponibilizadas.

Permitir que os DBAs tenham acesso apenas a credenciais privilegiadas de banco de dados Oracle:

Tipo de dispositivo:

DatabaseModelo:

Oracle*Tags de Credencial:

DBAComo resultado, somente credenciais4serão disponibilizadas.

Permitir que os usuários tenham acesso às credenciais que levam seu nome de usuário, independentemente do dispositivo:

- Username da credencial:

[#USERNAME#]Como resultado, somente serão disponibilizadas as credenciais cujo nome de usuário seja o mesmo que o usuário logado no senhasegura . Se o nome de usuário da senhasegura for john.ferrer, somente as credenciais10e11serão disponibilizadas.

- Username da credencial:

Permitir que os administradores de virtualização acessem somente máquinas virtuais hospedadas na AWS. Pela regra adotada nesta empresa fictícia, estas máquinas recebem o prefixo vmh em seu hostname:

Nome do dispositivo:

vmh*Website:

AWSComo resultado, serão disponibilizadas apenas as credenciais12,13, e14.

Estes são apenas alguns exemplos que mostram como os filtros podem ser combinados na criação de alguns grupos de acesso. Por favor, note que não ligamos os usuários neste momento e não definimos o que pode ser executado. Os usuários podem ser ligados a uma diversidade de grupos, e cada grupo pode permitir diferentes ações e exigir diferentes níveis de restrição.

A configuração do Grupo de Acesso

Entendemos como os atributos atuam como filtros de informação, usando um dos exemplos anteriores, criaremos um grupo de acesso que permite ao profissional do Service Desk acessar as credenciais das estações de trabalho.

Você pode acessar o relatório Grupos de Acesso através do menu PAM ➔ Configurações ➔ Acesso ➔ Grupos de Acesso.

Este relatório tem a opção de registrar novos grupos ou alterar grupos existentes.

Você pode até mesmo clonar completamente um grupo para um novo registro através da ação de registro do Clonar. Assim, você pode mudar pequenas variações nos critérios mantendo os usuários conectados. Isso pode economizar muito tempo.

A tela para um novo grupo também pode ser acessada a partir do menu de ações rápidas. A partir do menu de ações rápidas, será solicitado o tipo de grupo de acesso a ser registrado.

Grupos uma vez criados serão aplicados imediatamente aos usuários. Mas os relatórios de auditoria e validação são atualizados de forma assíncrona em um processo que é acionado com cada modificação em algum grupo ou modificações em alguma credencial ou dispositivo.

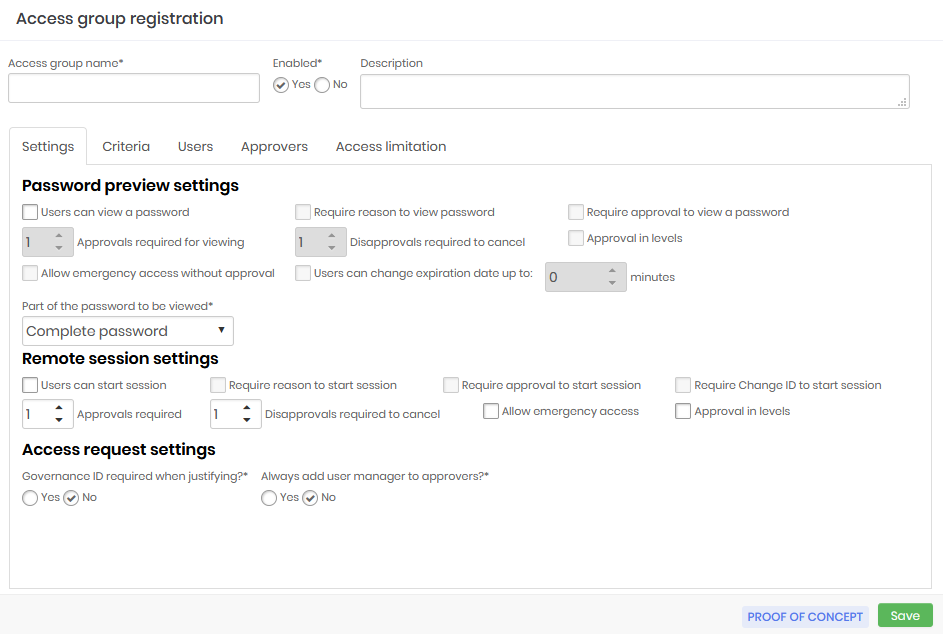

Ações permitidas e controles de acesso

Logo na primeira aba da tela de registro do grupo de acesso, você verá as ações que este grupo permite e quais são os controles de acesso que devem ser respeitados para fazer uso das informações privilegiadas.

Alguns desses campos são usados para configurar o Workflow de acesso e serão vistos na prática no próximo capítulo.

Nome do grupo de acesso: Nome do grupo de acesso que corresponde às regras que este grupo aplica. Isto facilita a compreensão e a auditoria;

Ativo: Se o grupo está ativo ou não. Desabilitar um grupo pode reduzir a quantidade de informações a que o usuário tem acesso, ou reduzir o nível de segurança necessário para acessar as informações;

Configurações da visualização da senha: Configurações que afetam a visualização de senhas;

Usuários podem visualizar uma senha: Determina que a senha da credencial pode ser vista pelo usuário;

Requer justificativa para visualizar uma senha: Marque se é necessário registrar uma justificativa para ver a senha;

Requer aprovação para visualizar uma senha: Marque se outro usuário precisará agir como aprovador para poder ver a senha. Uma vez ativa, você também precisa definir por quanto tempo esta aprovação será válida;

Aprovações necessárias para visualizar: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

Permitir acesso emergencial sem aprovação: Sinalize se o requerente tem o poder de interromper o workflow de aprovação, aprovando a operação por si mesmo;

Usuários podem alterar a data de expiração em até: Sinalize se o requerente tem o poder de interromper o workflow de aprovação, aprovando a operação por si mesmo;

infoNa janela de exibição de credenciais aparecerá um botão para o usuário aumentar até o tempo, indicado neste campo, seu período de acesso.

Parte da senha que será visualizada: APermite que a senha solicitada seja exibida fracionariamente. Os membros deste grupo terão acesso apenas à fração definida neste campo. Isto não impede que a senha seja utilizada pela funcionalidade de proxy, uma vez que o usuário não tem acesso à senha em texto plano ao utilizar qualquer uma de nossas soluções de proxy;

Configurações da sessão remota: Campos que afetam o acesso a uma sessão proxy;

Usuários podem iniciar sessão: Marque se os usuários membros tiverem permissão para iniciar uma sessão proxy usando as credenciais que este grupo permite;

Requer justificativa para iniciar sessão: Marque se é necessário registrar uma justificativa para iniciar a sessão proxy;

Requer aprovação para iniciar sessão: Marque se outro usuário precisará agir como aprovador a fim de iniciar a sessão proxy. Uma vez ativa, você também precisará definir por quanto tempo esta aprovação é válida;

Aprovações necessárias: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

infoAo utilizar a aprovação de nível, os aprovadores de nível inferior serão inicialmente notificados. Somente após as aprovações terem sido feitas por eles, os aprovadores de nível superior serão notificados para tomar suas ações de aprovação.

Permitir acesso emergencial: Sinalize se o requerente tem o poder de interromper o fluxo de trabalho de aprovação, aprovando a operação por si só;

Exigir Mudança ID para iniciar sessão: Marque se o solicitante deve registrar um código ITMS no momento da justificativa;

Configurações da solicitação de acesso: Configurações extras do processo de aprovação;

Obrigatório especificar código de governança ao justificar?: Marque se o requerente deve digitar um código ITMS no momento da justificativa;

Sempre adicionar o gestor do usuário aos aprovadores?: Marque se o usuário responsável pelo departamento do usuário deve ser consultado automaticamente como um aprovador adicional a este grupo. Portanto, este usuário será alertado juntamente com os outros aprovadores da aba Aprovadores;

Estes campos, como você deve ter notado, determinam as regras que devem ser obedecidas por todos os membros do grupo se eles quiserem ter acesso a algumas informações privilegiadas acessíveis por este grupo.

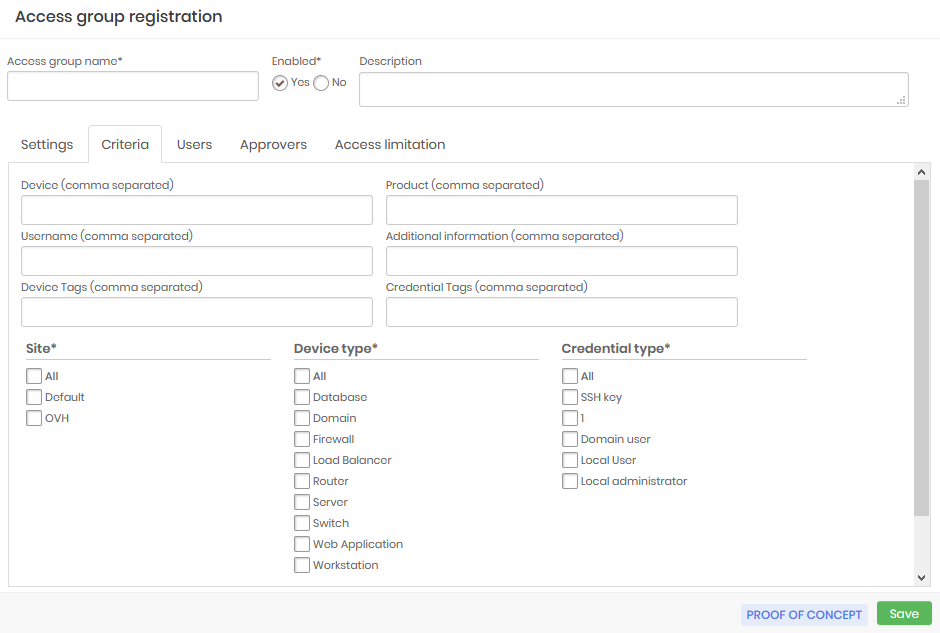

Os critérios para determinar quais dados são acessíveis

Agora podemos ir para a aba Critérios. Nesta aba, vemos os atributos que escrevemos anteriormente. Note que alguns desses atributos estão dispostos como listas e outros como um campo de texto livre. Os campos de texto livres permitem o uso de curingas ou máscaras.

O wildcard é o asterisco (*) e pode ser usado em qualquer lugar do valor. Vejamos alguns exemplos de uso de curingas no campo Dispositivo:

srv*filtrará todos os dispositivos cujo nome da máquina comece com srv;*www*filtrarão todos os dispositivos que tenham www em seu hostname;vmh*-dbfiltrará todos os dispositivos cujo hostname começa com vmh e termina com -db;

Alguns campos permitem que valores múltiplos sejam separados por uma vírgula. O campo Dispositivo é um deles. Os valores serão considerados como uma condição OR na regra. Portanto, será considerado um padrão/valor ou outro padrão/valor. Exemplo para o campo Dispositivo:

srv*,vmh*Permitir hostnames que comecem com srv ou vmh;

Outro valor especial que pode ser usado é a máscara de [#USERNAME#], que será substituída pelo nome de usuário da conta senhasegura registrada que solicita a operação. E você pode usar esta máscara juntamente com wildchar e textos fixos. Exemplo para o campo username:

[#USERNAME#]Permitir somente credenciais cujo nome de usuário seja igual ao nome de usuário do requerente;[#USERNAME#]-admPermitir somente credenciais cujo nome de usuário seja uma composição do username do usuário solicitante mais o sufixo -adm;[#USERNAME#]-*Permitir somente credenciais cujo username seja uma composição do username do usuário solicitante mais um sufixo que comece com "-" seguido de qualquer outro valor;

Usuários e aprovadores do grupo

Nas versões anteriores para adicionar usuários e aprovadores a um grupo de acesso, era necessário salvar as configurações primeiro. Entretanto, a partir da versão 3.6 não é necessário salvar os dados antes de continuar a configuração dos usuários e aprovadores, porém, diferente das versões anteriores ao final da inclusão dos usuários e aprovadores é necessário salvar o Grupo de Acesso para que eles sejam admitidos pelo grupo criado.

Vá para a guia Usuários para adicionar usuários que estão sob este grupo de acesso.

A interface é intuitiva e não requer detalhes.

Realizar a mesma tarefa na guia Aprovadores se este for um grupo que requer aprovação para operações.

Aprovação em níveis

Observe que os usuários aprovadores têm uma Configuração de nível em seu registro. Esta configuração determina a sequência de chamada para aprovação da operação, permitindo que uma hierarquia seja aplicada.

Por exemplo, podemos ter um grupo de acesso com três níveis de autorização. Os aprovadores que forem configurados como primeiro nível serão os primeiros a receber o pedido de acesso.

Os aprovadores de nível dois e três só serão notificados após os aprovadores de primeiro nível concederem o acesso, se não o fizerem então o acesso será negado, sem que os outros níveis sejam notificados.

Da mesma forma, se o aprovador de primeiro nível conceder o acesso, mas o aprovador de segundo nível rejeitar o pedido de acesso o aprovador de terceiro nível não será notificado.

É importante lembrar que se você registrar mais de um aprovador para o mesmo nível, desta forma o primeiro aprovador daquele nível que concede acesso já resultará em uma notificação para o nível seguinte, tornando assim o processo mais rápido.

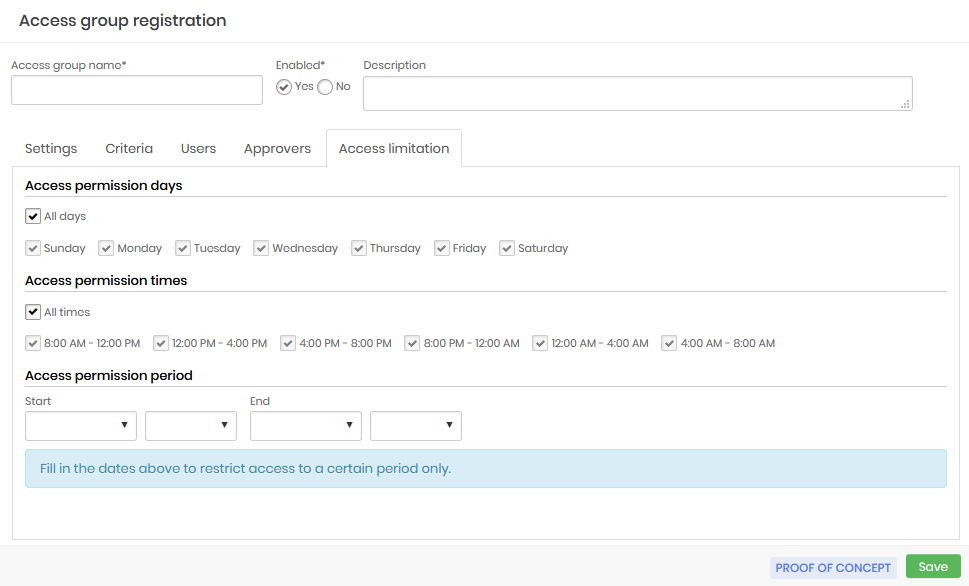

Limitação de acesso

Na aba de limitação de acesso determinam os dias e horários em que os usuários que são membros deste grupo de acesso poderão visualizar senhas ou conduzir sessões remotas. Você também pode determinar datas para um período de acesso mais restrito.

Dias de permissão de acesso: Dias da semana em que os usuários que são membros do grupo poderão realizar as atividades

Horários de permissão de acesso: Horários em que os usuários membros do grupo serão capazes de realizar as atividades

Período de permissão de acesso: Período determinado em que os usuários que são membros do grupo poderão realizar as atividades

Auditoria dos usuários e grupos

Tão importante quanto garantir que os usuários tenham acesso às informações internas de que necessitam para realizar suas atividades, é garantir que esse acesso respeite a política de segurança da empresa e seja rastreável.

Vários relatórios senhasegura são utilizados para garantir que o administrador tenha os dados necessários para validar as regras de acesso e auditar essas mesmas regras.

Credenciais dos usuários

No menu Relatórios ➔ PCI ➔ Credenciais por usuário, você tem acesso ao relatório que mostra todas as credenciais que os usuários podem ver.

Da mesma forma, você pode identificar se uma determinada credencial está sendo disponibilizada indevidamente a um usuário.

Os níveis de segurança dos grupos também estão presentes neste relatório.

Histórico de modificação do grupo de acesso

Os grupos de acesso podem ser completamente modificados, afetando imediatamente o nível de acesso de todos os envolvidos. Assim, é possível observar o histórico de mudanças de cada grupo com detalhes de quais propriedades foram alteradas e por quem, através do relatório Rastreabilidade ➔ Grupos de acesso.

Para cada mudança realizada, você terá acesso a tela de detalhes que mostra quem fez a alteração, qual era a regra antes, qual é a regra agora e quando ocorreu a mudança.

Usuários por grupo de acesso

O relatório Credenciais ➔ Usuários por grupo mostra a relação entre usuários e grupos. Além de apresentar quem adicionou o usuário ao grupo, quando e a que parte da senha este usuário tem acesso.

É importante informar que todas as ações para mudar, criar, adicionar ou remover grupos e usuários são notificados através de mensagens no SIEM.

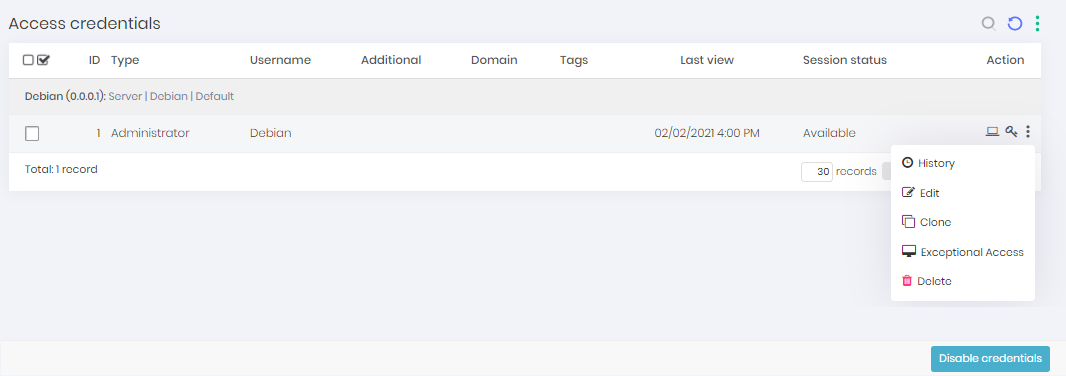

Acesso excepcional

O acesso excepcional, caracterizado pelo acesso de curta duração, é crítico em algumas situações diárias, como a correção de problemas, portanto, a concessão de acesso excepcional deve ser rápida e fácil. senhasegura oferece uma solução simples e eficaz para garantir que tais acessos sejam estabelecidos rapidamente e ainda manter a segurança dos dispositivos.

O acesso excepcional é composto por um botão de ação na credencial, que só está disponível aos usuários que têm permissão para criar acessos excepcionais. Ao clicar no botão, o administrador é direcionado para uma tela onde deve selecionar o usuário que receberá o acesso e preencher a data de início e fim desta permissão. Automaticamente senhasegura concederá permissão de acesso somente para aquela credencial e somente para o usuário selecionado e revogará este direito assim que a validade expirar, fechando a sessão se ela ainda estiver aberta. A senhasegura utilizará credenciais just-in-time para garantir a segurança deste acesso e permitirá a auditoria como nas sessões convencionais, através de vídeo da sessão e do log de comando.

A tela pop-up que será aberta tem os seguintes campos:

Usuário: Campo a ser preenchido com o usuário que receberá o acesso excepcional

Data de inicio: Campo para preencher a data de início do acesso

Data de término: Campo para preencher a data final do acesso

Username da credencial: Campo informativo de qual a credencial foi selecionada

Dispositivo: Campo informativo com o dispositivo que será o alvo deste acesso

Dominio: Campo informativo com o domínio do dispositivo alvo

Salvar: Botão para salvar as informações e terminar a ação

Workflow de acesso

Aprendemos anteriormente como configurar grupos de acesso com seus critérios e regras de segurança para obter acesso a informações privilegiadas.

Agora veremos na prática como isto é apresentado ao usuário quando ele solicita acesso a informações privilegiadas.

O grupo de acesso PAM é utilizado em dois momentos, e as regras de justificação e autorização ocorrem em ambas as situações:

Saque de senha;

Acesso proxy;

Quando um usuário tenta fazer uso de uma credencial em qualquer uma destas situações, o senhasegura verifica qual grupo de acesso, no qual o usuário está relacionado com a credencial, tem a regra mais restritiva.

Como vimos anteriormente, este caminho pode tomar as seguintes opções:

Permitir o acesso à informação;

Permitir o acesso, exigindo uma justificativa por parte do requerente;

Permitir o acesso dentro de um intervalo de tempo e um aprovador;

No primeiro e segundo casos, não há uso do fluxo de trabalho. O solicitante poderá acessar as informações imediatamente. senhasegura somente registrará o acesso em todos os relatórios de auditoria conformes e encaminhará ao SIEM as mensagens das ações tomadas.

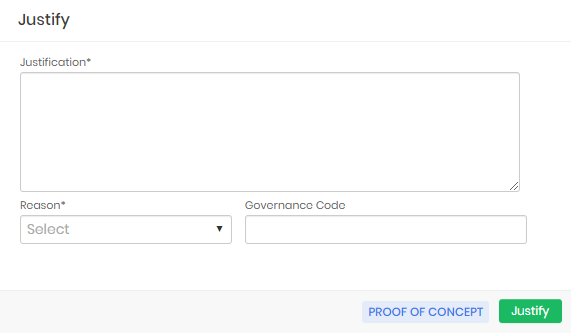

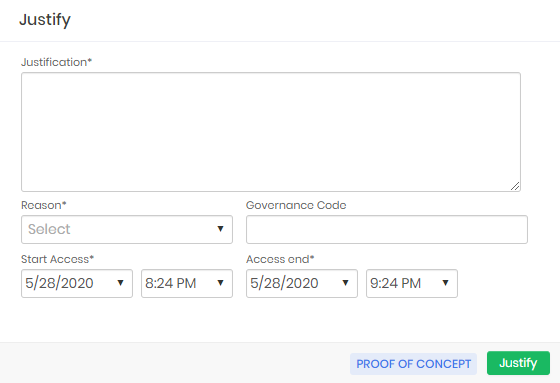

Acesso através de justificação

Se o usuário solicitante precisar registrar o motivo da utilização das informações privilegiadas, será apresentada uma tela de registro. E somente após o envio da justificativa será possível utilizá-la.

O usuário solicitante pode listar seus pedidos através do menu PAM ➔ Controle de acesso ➔ Minhas solicitações.

Acesso através de aprovação

Se o usuário solicitante precisar de aprovação para realizar a mesma tarefa, a tela de justificativa é apresentada com a adição de campos para o período. Este período é o intervalo de tempo que o solicitante precisa para utilizar a credencial.

Após o final deste tempo, a credencial estará disponível para a mudança automática da senha. E se a aprovação for para uma sessão proxy, o requerente será imediatamente desconectado.

Ao encaminhar o pedido de aprovação, o usuário será apresentado com a seguinte tela de confirmação.

O autorizador será notificado por e-mail desta solicitação por e-mail.

Se o usuário for membro de um grupo de acesso com um modelo de aprovação de nível, o aprovador de 1º nível receberá o e-mail primeiro, após sua aprovação os outros aprovadores receberão o e-mail de acordo com a hierarquia e número de níveis definidos na configuração do grupo de acesso.

Se a caixa de entrada estiver configurada no senhasegura , os aprovadores podem responder ao e-mail com as palavras APPROVE ou DISAPPROVE para afetar sua resposta. Ou ele pode clicar no link descrito no e-mail.

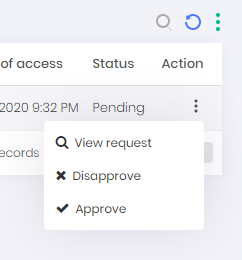

Através do sistema, isso pode ser feito no menu PAM ➔ Controle de acesso ➔ Minhas aprovações. As ações de registro permitem que você aprove, desaprove e veja os detalhes do pedido.

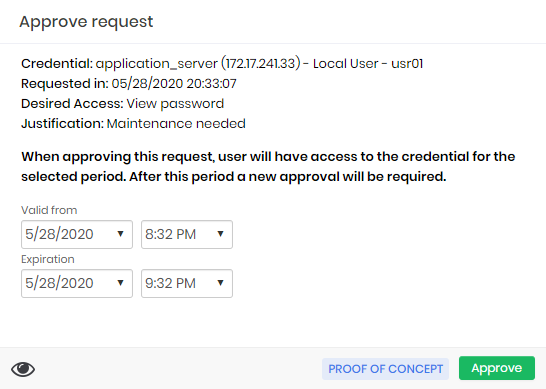

No momento da aprovação, o aprovador pode alterar a data e o intervalo de tempo.

Todas as solicitações e os acessos justificados podem ser vistos no relatório Controle de acesso ➔ Solicitações.

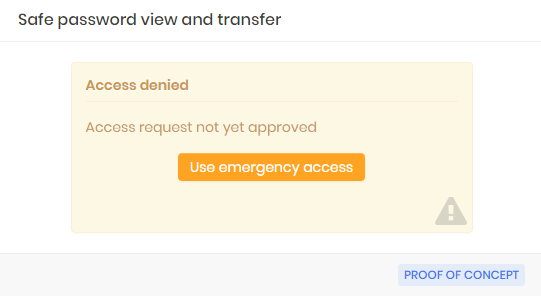

O acesso de emergência

Há um caso especial no qual o requerente pode pular o processo de aprovação se houver a necessidade de uso emergencial imediato da credencial. Chamamos isso de acesso emergencial.

Quando o grupo de acesso permite que o solicitante faça uso deste recurso, o solicitante será apresentado com a tela de acesso de emergência logo após o envio do pedido de acesso.

Assim que o requerente confirmar o acesso de emergência, a senhasegura enviará a todos os aprovadores as informações que o requerente teve acesso às informações com antecedência.

O pedido de acesso será marcado com o uso de emergência.

Integração ITSM

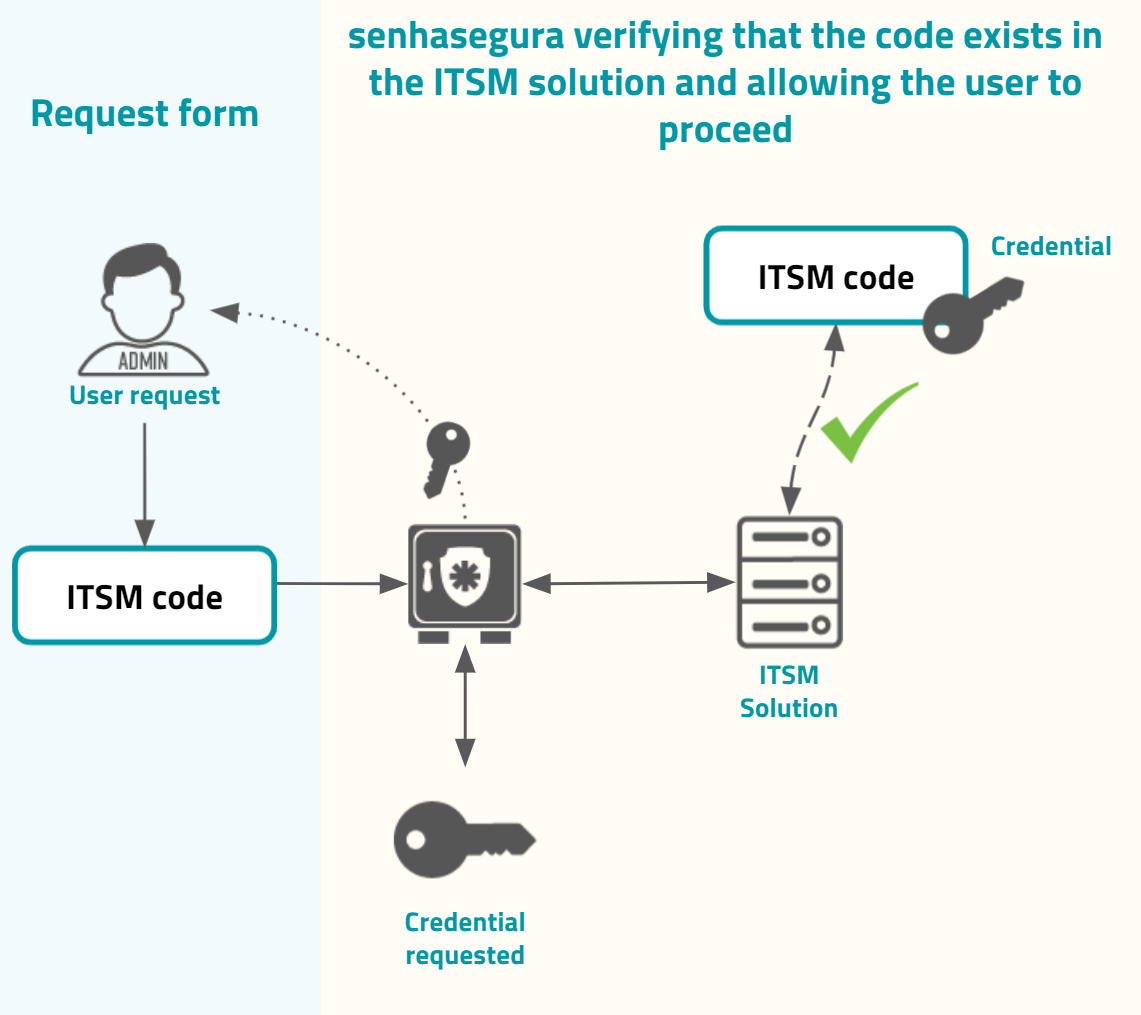

No formulário de justificação e autorização, o usuário solicitante pode inserir o Código de governança. Este código de governança pode ser usado apenas como prova ou pode ser integrado em soluções ITSM. Se for integrado com soluções ITSM configuradas, o senhasegura validará primeiro com o sistema ITSM de destino se o código de governança fornecido concede ao usuário autorização para executar a operação, caso positivo a requisição do usuário é concedida, como na imagem usr-sistema-0224.

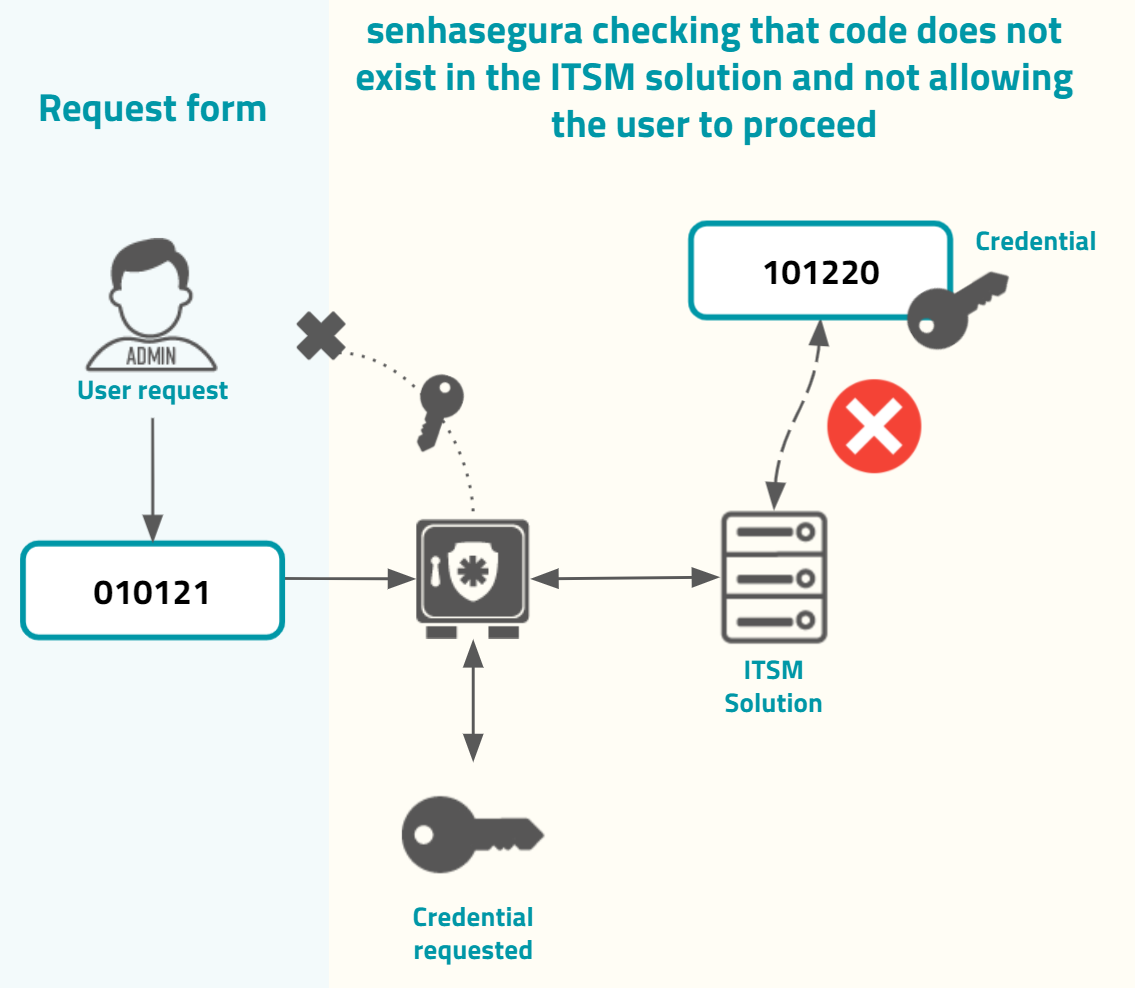

Caso o código não exista ou não seja valido o senhasegura não concederá a requisição do usuário, como na imagem usr-sistema-0225

Por padrão, apenas as seguintes soluções ITSM são fornecidas pela senhasegura . Você pode configurar a integração em Configurações ➔ parâmetros do sistema ➔ integração com ITSM, e então clicar no botão de ação de relatório Novo.

Este relatório também dá a possibilidade de testar todas as configurações usando a ação de registro Teste de autenticação.

Para que um Código de governança seja inserido obrigatoriamente, marque a opção Obrigatório especificar código de governança ao justificar? no grupo de acesso dos usuários.

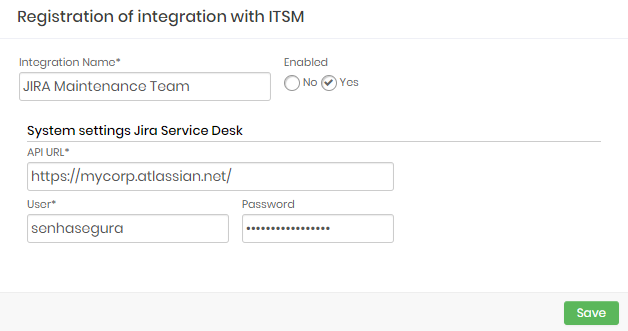

Jira Service Desk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com o URL principal do JIRA. Este URL será usado para acessar o Endpoint JIRA REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do JIRA;

Senha: A senha do usuário JIRA;

A integração JIRA consultará o código do ticket dado usando o endpoint /rest/api/2/issue/. A requisição do usuário só será aceito se a emissão JIRA estiver sob o status em andamento.

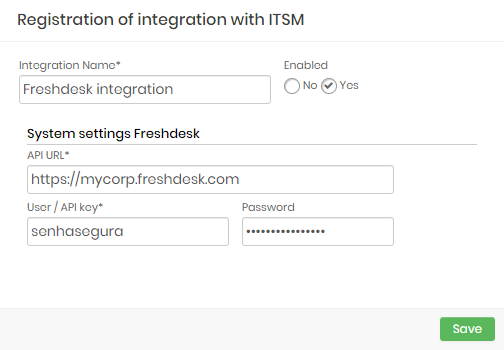

Freshdesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Freshdesk. Este URL será usado para acessar o Ponto Final Freshdesk REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do Freshdesk;

Senha: A senha do usuário Freshdesk;

A integração Freshdesk consultará o código do ticket dado usando o endpoint /api/v2/tickets. A solicitação do usuário só será aceita se a requisição de Freshdesk estiver sob o status Aberta ou Pendente.

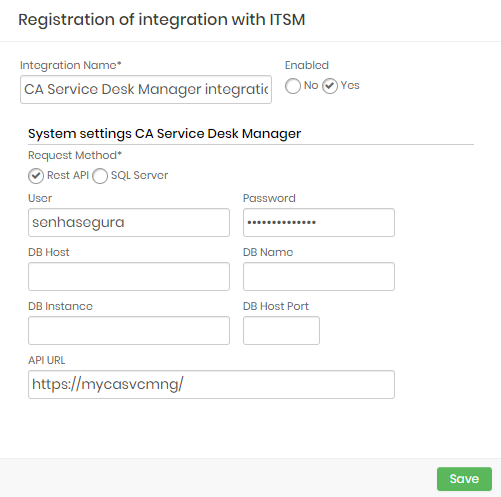

CA Service Desk Manager

Esta integração pode ser configurada para executar consultas REST ou consultas diretamente ao banco de dados CA.

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

Método de Solicitação: Configure o tipo de comunicação que o senhasegura executará no software da CA;

Rest API: exigirá conexão HTTPS entre a solução senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método REST API:

API URL: Deve ser preenchido com o URL principal da CA. Este URL será usado para acessar o Endpoint REST da CA. Usado somente se o método de solicitação REST API tiver sido selecionado;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro da CA;

Senha: A senha do usuário CA;

SQL Server: Exigirá uma conexão SQL Server entre senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método SQL Server:

Usuário: Um usuário válido para se conectar ao SQL Server;

Senha: A senha do usuário do banco de dados;

DB Host: Hostname ou IP onde está localizado o banco de dados da CA;

Porta DB Host: A porta TCP para conexão;

Nome DB: O nome do banco de dados da CA;

Intância DB: A instância de banco de dados concedida;

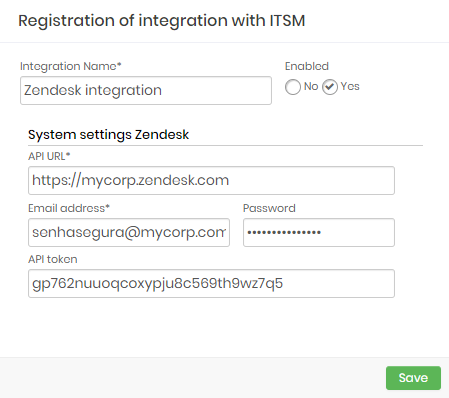

Zendesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Zendesk. Este URL será usado para acessar o Zendesk REST Endpoint;

Endereço de Email: Um usuário válido com a permissão correta para consultar tickets dentro do Zendesk;

Senha: A senha do usuário CA;

API Token: Um token OAuth válida para identificar senhasegura ;

A integração Zendesk irá consultar o código do ticket dado usando o

/api/v2/tickets/[id].json endpoint. A solicitação do usuário só será aceita se a emissão Zendesk estiver sob o status Aberto ou Pendente.

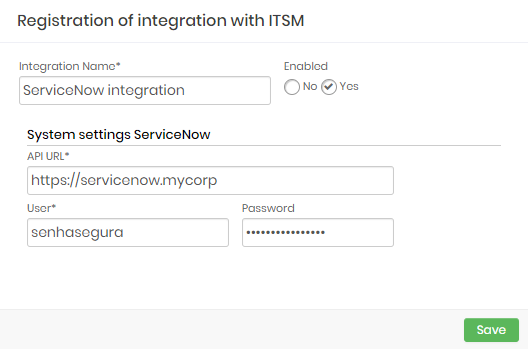

ServiceNow

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal do ServiceNow. Este URL será usado para acessar o ServiceNow REST Endpoint;

Usuário: Um usuário válido com a permissão correta para consultar bilhetes dentro do ServiceNow;

Senha: A senha de usuário ServiceNow;

A integração ServiceNow consultará o código do ticket dado usando o endpoint /api/now/table/. A solicitação do usuário só será aceita se a questão ServiceNow estiver sob o status Em andamento.

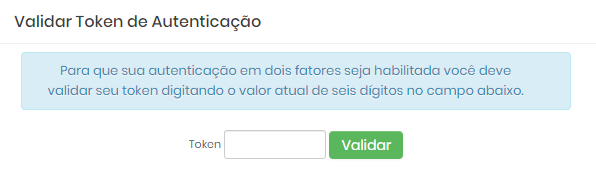

multifator de autenticação

Ao ativar a autenticação de dois fatores, uma camada de segurança extra é adicionada à conta. Você pode fazer login com a senha e, adicionalmente, com o código enviado para um dispositivo.

Para esta funcionalidade, o Google Authenticator e Microsoft Authenticator são algumas das aplicações que podem ser usados para realizar a autenticação de dois fatores

Para habilitar a autenticação de dois fatores para o usuário, siga estas etapas:

Clique no menu suspenso na barra de título, ao lado do nome do usuário

Selecione as opções de Token

Clique em Sim para continuar com a configuração do token

Inicie o aplicativo de autenticação do seu dispositivo móvel e leia o código QR exibido na tela usando a câmera.

O token é então registrado no aplicativo e um código de autenticação é exibido.

Clique no link clique aqui para validar o token

Tela de validação de token Preencha o campo Token com o código gerado pelo aplicativo

Clique no botão Validar.

A partir desse momento, ao fazer login, você precisará executar a autenticação de dois fatores, o que significa usar a senha e o código gerado pelo aplicativo.

Os eventos relacionados as configurações de Multi-factor authentication são notificados através no SIEM E SYSLOG.

Provedores de autenticação

Na maioria dos ambientes, o usuário fornecedores de autenticação gerencia o acesso a serviços de TI, como email e autenticação de estação de trabalho. Além disso, esses provedores controlam o acesso a um conjunto de aplicativos e sistemas.

Além de ter sua própria base de usuários para controle direto da solução, o senhasegura também pode integrar-se a provedores de autenticação, permitindo o gerenciamento da autenticação do usuário.

Você pode configurar uma ou mais integração com provedores de autenticação. Em um cenário de vários fornecedores, senhasegura permite definir pedidos de prioridade para cada provedor, incluindo o uso da autenticação de domínio.

Também é possível o uso de certificados A1 e A3 sob guarda do usuário, desde que o navegador do usuário permita a integração com o Token físico.

Habilitando provedores de autenticação

Para habilitar um Provedor de autenticação, siga estas etapas:

Acesse o menu: Configurações ➔ Autenticação ➔ Provedores.

Nos campos do filtro, selecione Não no campo Ativo.

Clique no botão Filtrar.

Relatório de provedores de autenticação Clique no botão Editar do provedor a ser ativado.

Preencha o campo Ordem com o número de acordo com a prioridade do provedor de autenticação

No campo Ativo?, selecione se o tipo de dispositivo estará ativo ou não

Clique no botão Salvar para finalizar a configuração.

infoSe houver mais de um Provedor de autenticação ativado, a prioridade de autenticação seguirá os valores indicados no campo Pedido. Portanto, se um usuário não for encontrado em um provedor de maior prioridade (ordem menor), então senhasegura tentará autenticar no provedor com a próxima prioridade (ordens maiores).

Configurar autenticação via Active Directory

Para a integração do Active Directory, são possíveis os seguintes cenários de integração:

Sincronização de usuários e sincornização de grupos: À medida que usuários e grupos são adicionados ou removidos de provedores de serviços, autenticação, as modificações serão refletidas em senhasegura . Os usuários e grupos de usuários nos provedores de autenticação serão sincronizados com grupos de acesso

Provisionamento de Usuário: Quando um usuário é adicionado a um provedor de autenticação, os usuários em senhasegura podem ser provisionados automaticamente. Quando o acesso do usuário é removido do Active Directory, o usuário senhasegura pode ser desativado automaticamente

Logon único (SSO): Os usuários podem usar suas credenciais de acesso à rede para acesso seguro senhasegura sem precisar inserir dados adicionais de credenciais. Portanto, o objetivo desta seção é ajudar os usuários com privilégios de administrador a configurar a autenticação do usuário através de provedores de autenticação. Por padrão, os provedores de autenticação são registrados em senhasegura , mas inativos. Para usá-los, você precisa ativá-los.

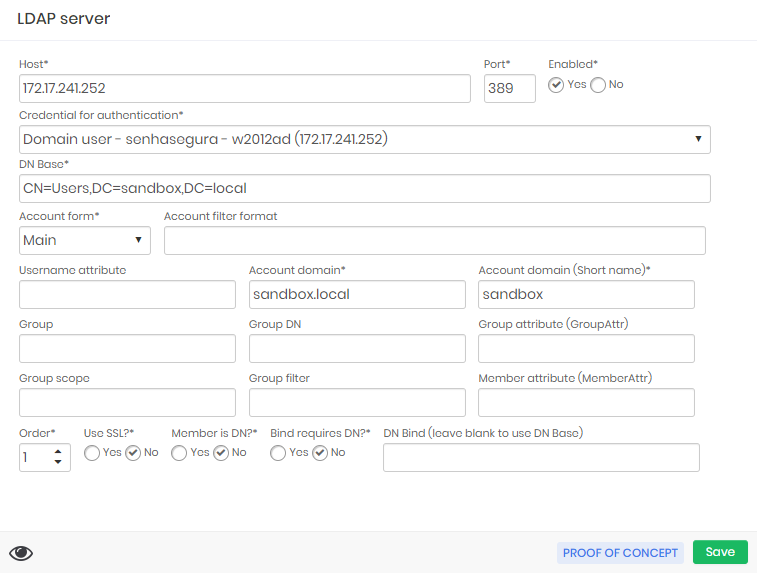

Para configurar a autenticação em senhasegura via Active Directory, siga estas etapas:

Acesse o menu: Configurações ➔ Autenticação ➔ Active directory ➔ Servidores

Clique no botão de relatório Novo servidor

Preencha os seguintes campos:

Host: Hostname do servidor AD ou IP.

Exemplo:

192.168.20.20;Porta: Número da porta de comunicação. O campo é preenchido com o número da porta do protocolo padrão.

Exemplo: 3389 (Número da porta RDP);

Ativado: Indica se o servidor está ativado ou não;

Credencial para autenticação: Credencial que será usada para executar a autenticação no servidor;

Base DN: Distinguished name base do seu servidor. Você pode encontrar essa informação no menu de configurações avançadas do seu servidor AD;

Formulário da conta: Itens para o suporte LDAPs.

Exemplo:

Main(Principal) para Microsoft ;Formato do filtro da conta: Parâmetros do formato do filtro da conta;

Atributo de nome de usuário: O atributo do username a ser pesquisado.

Exemplo:

cn;Domínio da conta: Nome do domínio ao qual a conta pertence;

Domínio da conta (nome abreviado): Nome abreviado do domínio da conta;

Grupo: Nome do grupo;

DN do grupo: Distinguished name do grupo;

Atributo de grupo (GroupAttr): O atributo do grupo a ser pesquisado.

Exemplo:

cn;Escopo do grupo: Descrição da abrangência do grupo, objetivo;

Filtro de grupo: String que será adicionado ao filtro de pesquisa ao procurar um grupo.

Exemplo:

(OU=nome_da_ou,dc=dominio,dc=local);Atributo de membro (MemberAttr): Distinguished name de objetos do grupo que o usuário pode ser encontrado;

Pedido: Número de acordo com a prioridade do servidor LDAP;

Usar SSL?: Indica se a conexão SSL será usada ou não;

Membro é DN: Indica se o membro é DN ou não;

A ligação requer DN?: Indica se a ligação requer DN;

Ligação DN (deixe em branco para usar a Base DN): Parâmetros de ligação DN

Clique no botão Salvar para completar o registro.

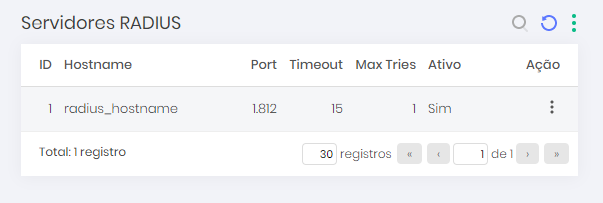

Configurar autenticação via RADIUS

Para configurar a autenticação em senhasegura via RADIUS, siga estas etapas:

Acesse o menu: Configurações ➔ Autenticação ➔ Radius ➔ Servidores

Clique no botão Novo

Configuração Radius Preencha os seguintes campos:

Hostname: Nome do servidor ou IP;

Porta: Número da porta de comunicação. O campo é preenchido com o número da porta do protocolo padrão;

Segredo compartilhado: chave compartilhada RADIUS;

Tempo limite (s): Tempo de espera;

Máx. Tentativas: Número de tentativas de conexão;

Ativado: Indica se o servidor está ativado ou não;

Clique no botão Salvar para concluir o registro.

Configurar autenticação via TACACS

Para configurar a autenticação em senhasegura via TACACS, siga estas etapas:

Acesse o menu: Configurações ➔ Autenticação ➔ Tacacs ➔ Servidores

Clique no botão Novo

Preencha os campos a seguir:

Hostname: Nome do servidor ou IP;

Port: Número da porta de comunicação. O campo é preenchido com o número da porta do protocolo padrão;

Secret key: chave compartilhada TACACS;

Timeout (s): Tempo de espera;

Máx. Tentativas: Quantas tentativas devem ser feitas para conectar;

Ativo: Indica se o servidor está ativado ou não;

Clique no botão Salvar para completar o registro.

Configurar autenticação via SAML 2.0

Consulte em nosso manual de especificação técnica a lista de provedores de autenticação SAML homologados.

O senhasegura implementa a autenticação SAML 2.0. Provedores SSO que tenham suporte ao protocolo podem ser configurados.

Em versões de senhasegura 3.12 e anteriores será necessário entrar em contato com o suporte senhasegura para realizar uma configuração manual que possibilite a autenticação através do protocolo SAML.

Para que o senhasegura esteja integrado a um serviço SSO1 com suporte ao protocolo SAML 2.0, é necessário que este serviço já esteja configurado e com usuários embarcados. O senhasegura então deve receber as seguintes informações para configuração:

Entity ID: É a identificação do senhasegura no provedor SAML.

SAML provider metadata URL: É a URL do serviço SAML publicado pelo provedor (role descriptor). Este XML contém os elementos de interface, Signing keys ou encryption keys, e os SSO protocol endpoints.

Redirect URL: É a URL do senhasegura que receberá os passos de autenticação. Por padrão será da seguinte forma https://senhasegura.mycompany/flow/saml/auth/assert/, onde o domíno de exemplo

senhasegura.mycompanydeve ser substituído pelo IP ou domínio de acesso da instância senhasegura .SSO Login URL (Sign-in URL): URL que o prestador SSO SAML fornece ao senhasegura para ser acessado no momento de login.

SSO Logout URL (Sign-out URL): URL que o prestador SSO SAML fornece ao senhasegura para ser acessado no momento de logout.

Recomendamos que solicite uma chave privada no formato PEM e um certificado no formato PEM para que o senhasegura comunique-se de forma criptografada com o provedor SSO SAML.

Para ativar o uso do provedor de autenticação SAML no senhasegura :

Vá ao menu Settings ➔ Authentication ➔ Providers;

Altere o filtro para considerar todos registros. Ativos e inativos;

Localize o registro SAML e altere para status Ativo;

Vá ao menu Settings ➔ Authentication ➔ Providers ➔ System SAML ➔ Providers SAML;

Clique na ação de relatório Novo;

No formulário que se abre, preencha as informações com os dados citados anteriormente nas premissas.

Na aba Informações principais

Type: Tipo de provedor SSO SAML. Utilize a opção SAML provider caso não encontre o modelo de seu provedor;

Entity ID: É a identificação do senhasegura no provedor SAML;

URL de metadados do provider SAML: É a URL do serviço SAML publicado pelo provedor (role descriptor). Este XML contém os elementos de interface, Signing keys ou encryption keys, e os SSO protocol endpoints;

URL de redirecionamento: É a URL do senhasegura que receberá os passos de autenticação. Por padrão será da seguinte forma https://senhasegura.mycompany/flow/saml/auth/assert/, onde o domíno de exemplo

senhasegura.mycompanydeve ser substituído pelo IP ou domínio de acesso da instância senhasegura ;SSO Login URL (Sign-in URL): URL que o prestador SSO SAML fornece ao senhasegura para ser acessado no momento de login;

SSO Logout URL (Sign-out URL): URL que o prestador SSO SAML fornece ao senhasegura para ser acessado no momento de logout;

Na aba Security SAML

Deve assinar solicitação SAML?: Se confirmado, o senhasegura irá comunicar-se com o provedor SSO SAML utilizando a criptografia fornecida;

Algoritmo de assinatura para requisição: Algorítimo de cifra a utilizar;

Chave privada (formato PEM): Chave privada no formato PEM que será utilizada;

Certificado (formato PEM): Certificado no formato PEM que será utilizado;

A partir deste momento, os usuário do senhasegura irão observar um botão de login utilizando SAML na tela principal de login do senhasegura . As regras de tempo de validade da autenticação são de controle do prestador SSO SAML.

Configurar autenticação via OpenID

Consulte em nosso manual de especificação técnica a lista de provedores de autenticação OpenID homologados.

O senhasegura implementa a autenticação padrão do protocolo. Provedores SSO que tenham suporte ao protocolo podem ser configurados.

Em versões de senhasegura 3.12 e anteriores será necessário entrar em contato com o suporte senhasegura para realizar uma configuração manual que possibilite a autenticação através do protocolo OpenID.

Para ativar o uso do provedor de autenticação OpenID no senhasegura :

Vá ao menu Settings ➔ Authentication ➔ Providers;

Altere o filtro para considerar todos registros. Ativos e inativos;

Localize o registro OpenID e altere para status Ativo (não confundir com Google OpenID);

Vá ao menu Settings ➔ Authentication ➔ Providers ➔ System OpenID ➔ Providers;

Clique na ação de relatório Novo;

No formulário que se abre, preencha as informações com os dados citados anteriormente nas premissas.

Na aba Informações principais

Tipo: Tipo de provedor SSO OpenID. Utilize a opção OpenID Connect caso não encontre o modelo de seu provedor;

Client ID: É a identificação do senhasegura no provedor SSO;

Client secret: É a palavra-chave de autenticação criado pelo provedor SSO;

URL de redirecionamento: É a URL do senhasegura que receberá os passos de autenticação. Por padrão será da seguinte forma https://senhasegura.mycompany/flow/opid/auth/oauth/, onde o domíno de exemplo

senhasegura.mycompanydeve ser substituído pelo IP ou domínio de acesso da instância senhasegura ;OpenID endpoint configuration: É a URL do serviço SSO OpendID publicado pelo provedor. Essa URL fornece um JSON contendo todos endpoints utilizados nos demais campos desta configuração;

Authorization endpoint: A URL descrita no JSON como "authorization_endpoint";

Token endpoint: A URL descrita no JSON como "token_endpoint";

Userinfo endpoint: A URL descrita no JSON como "userinfo_endpoint";

JWK endpoint: A URL descrita no JSON como "jwks_uri";

A partir deste momento, os usuário do senhasegura irão observar um botão de login utilizando OpenID na tela principal de login do senhasegura . As regras de tempo de validade da autenticação são de controle do prestador SSO OpenID.

Configurar autenticação via certificados X.509 físicos ou virtuais (A1 ou A3)

Apesar de estarem contidos na mesma estrutura de menus das demais tecnologias provedoras de autenticação, o uso de certificados X.509 no senhasegura complementam uma etapa MFA. O certificado será vinculado a conta do usuário senhasegura , tornando obrigatório o uso deste certificado para realização de login.

O administrador terá a opção de tornar obrigatório o uso do certificado nos seguintes cenários:

Obrigatoriedade no login da plataforma Web senhasegura ;

Obrigatoriedade em sessões senhasegura RDP Proxy ;

Obrigatoriedade em sessões senhasegura Terminal Proxy ;

Para que o suporte ao uso do certificado seja habilitado, é necessário que nossa equipe de suporte seja acionada para que a CA seja reconhecida pela instância senhasegura , e a cadeia obrigatória seja configurada para login na interface Web.

Habilitando as configurações de obrigatoriedade

Obrigar uso de certificado digital a todos usuários

Através do menu Configurações ➔ Parâmetros do sistema ➔ Segurança você terá acesso à opção Forçar o uso de certificado digital para todos os usuários.

Essa opção irá obrigar que os usuários realizem login utilizando um certificado X.509. No primeiro login, o certificado utilizado será vinculado ao usuário, e a partir deste ponto, todos os logins seguintes irão obrigar o uso deste certificado que foi vinculado.

Através do menu Configurações ➔ Parâmetros do sistema ➔ Segurança, a opção "Forçar conexão segura (SSL) nas execuções de troca de senha?" vem definida por padrão como "Sim", devendo ser alterada para "Não" como procedimento padrão para não gerar impacto no processo de troca de senha de dispositivos.

Obrigar uso de certificado digital em sessões proxy

Através do menu Configurações ➔ Parâmetros do sistema ➔ Parâmetros do sistema você tem acesso a seção Segurança. Nessa tela você tem acesso aos campos Forçar autenticação com certificado para o Proxy RDP e Forçar autenticação com certificado para o Proxy SSH/Telnet.

Ao ativar alguma destas opções, o usuário deverá realizar o login na interface web utilizando um certificado X.509 válido antes de realizar o login a uma sessão proxy.

Auditando logins via certificado

Autoridades certificadoras habilitadas

Para que uma CA possa ser considerada confiável para o senhasegura , é necessário quem um profissional senhasegura tenha manualmente configurado o servidor para aceitar a CA. Ainda assim, o administrador pode decidir se irá revogar o uso da CA.

Através do menu Configurações ➔ Autenticação ➔ Certificado digital ➔ Autoridades você tem acesso as autoridades certificadoras aprovadas como emissoras de certificado de login.

Você pode exibir seus detalhes ou inativar uma autoridade. Neste caso, todos certificados desta CA serão impedidos de realizar login na plataforma.

Listando certificados utilizados

Através do menu Configurações ➔ Autenticação ➔ Certificado digital ➔ Certificados o administrador poderá visualizar detalhes do certificado e qual conta de usuário senhasegura está atrelada. Através desta tela o administrador poderá inclusive revogar o uso de um certificado. Neste caso, o usuário deverá vincular um novo certificado para realizar o login.

É importante lembrar que se o administrador desejar bloquear o acesso de um usuário, ele deve inativar a conta de acesso. Revogar um certificado não irá revogar a conta de acesso.

Log de uso dos certificados

Através do menu Configurações ➔ Autenticação ➔ Certificado digital ➔ Certificados você tem acesso a um relatório detalhado dos eventos que um usuário utilizou um certificado X.509.

Autenticação do Microsoft Active Directory e Sincronização de usuários

Uma vez configurada a autenticação do usuário para ser realizada no servidor LDAP do cliente, agora é necessário configurar quais servidores serão solicitados no momento da autenticação.

Além disso, é interessante que haja uma sincronização dos usuários do servidor LDAP em senhasegura .

Embora o senhasegura sempre verifique a senha e o status do usuário no momento do login, outros atributos do usuário podem determinar o nível de permissão dentro do senhasegura . Assim, de tempos em tempos, o senhasegura realizará a sincronização para normalizar os campos de registro e alocar corretamente o usuário nos grupos de acesso e perfil de acesso do senhasegura .

Existem algumas premissas para que o administrador configure esta sincronização:

Esteja ciente de como funcionam os Grupos de Acesso e os Perfis de Acesso do senhasegura ;

Saiba como registrar dispositivo e credencial;

Receber uma credencial com acesso de consulta ao LDAP de destino que será utilizado pelo senhasegura para realizar a sincronização;

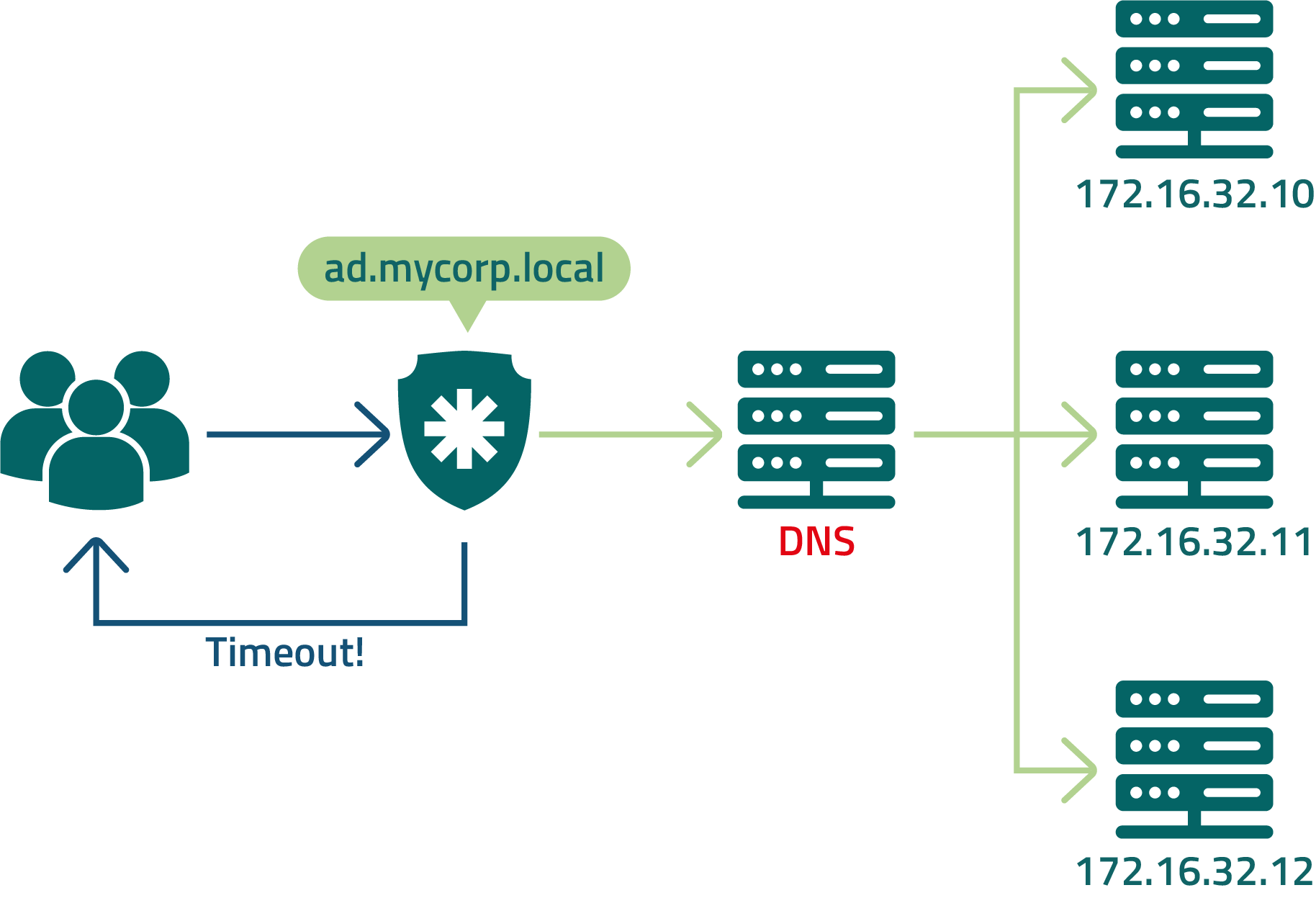

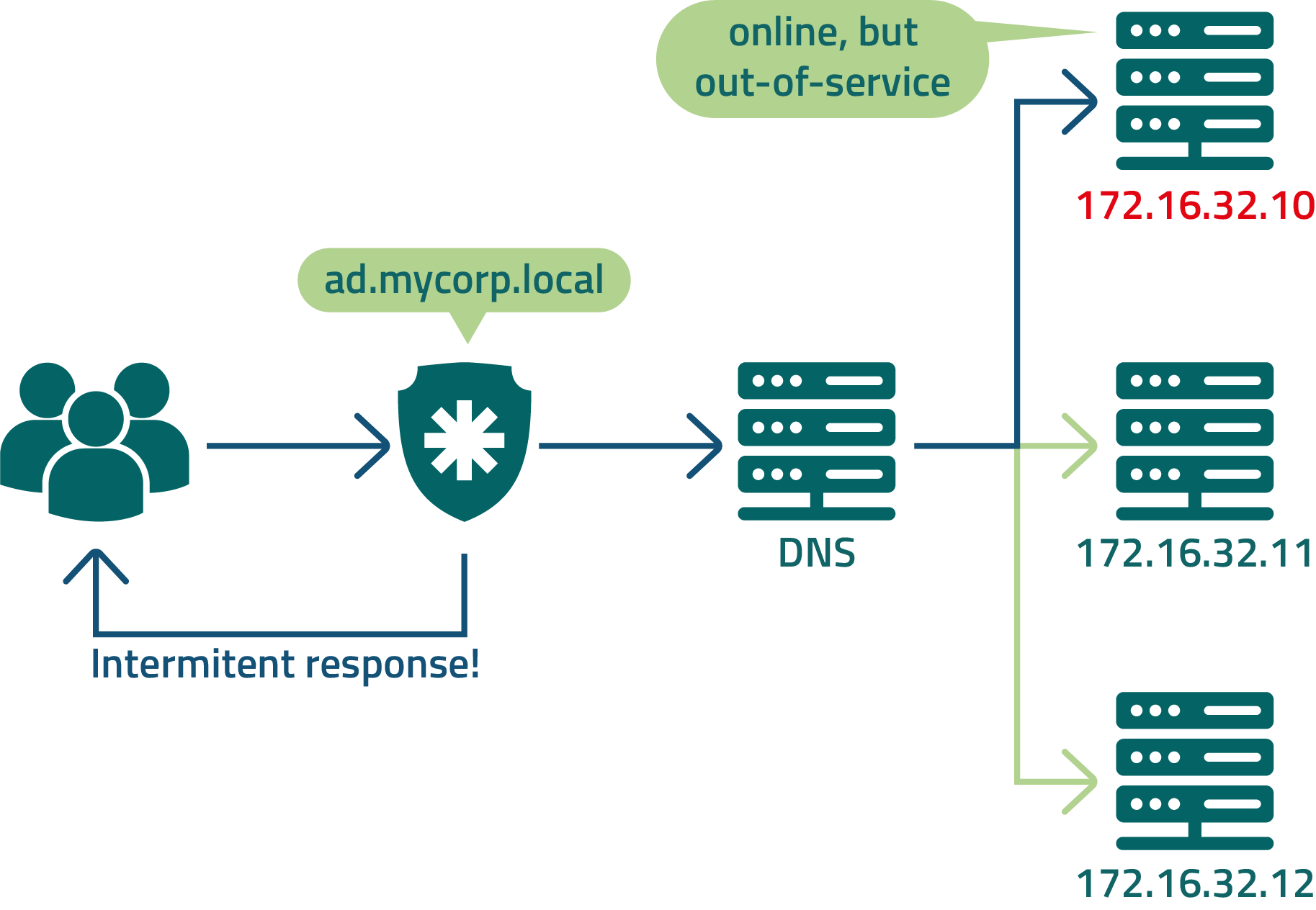

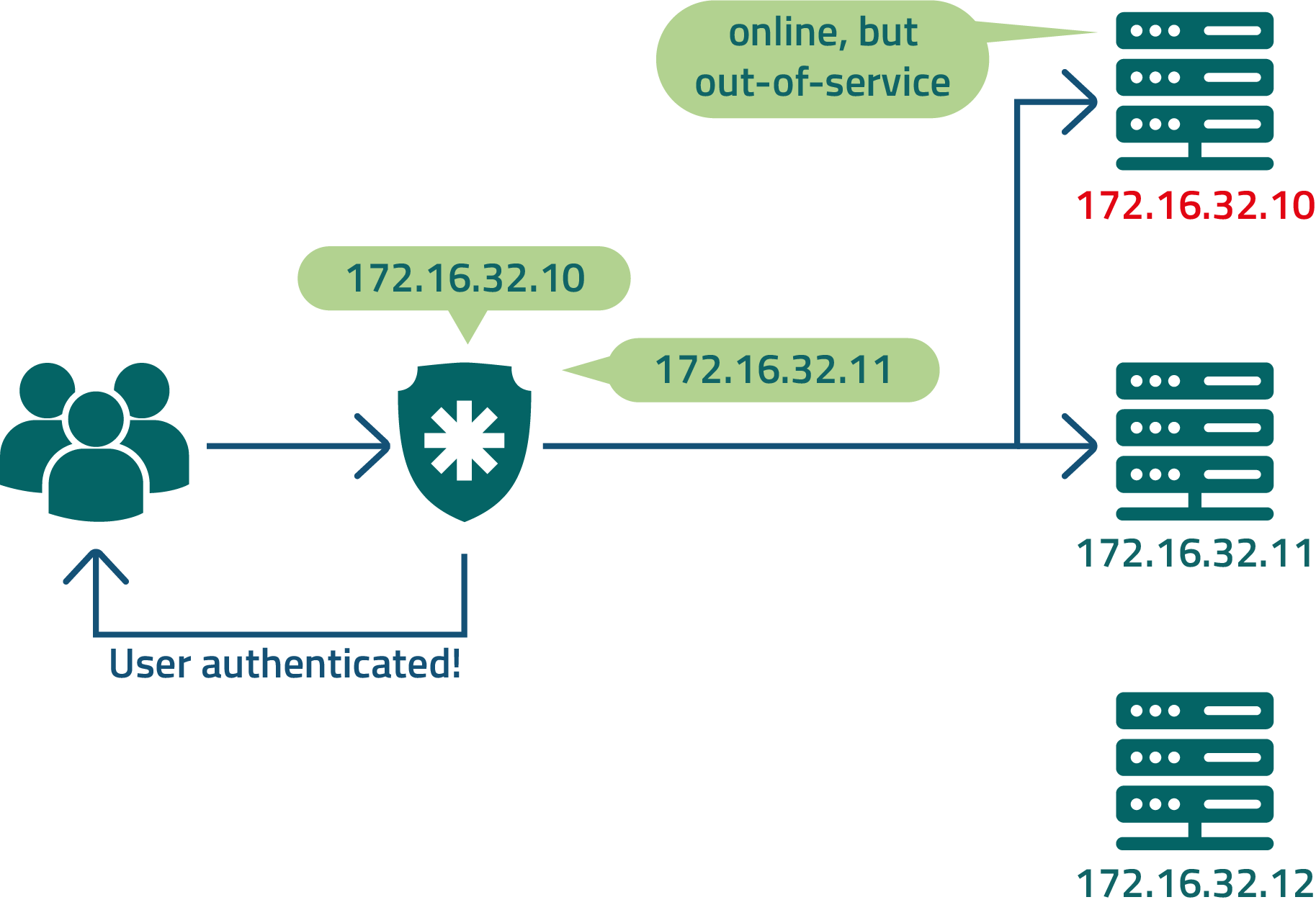

Melhores práticas para disponibilidade de autenticação

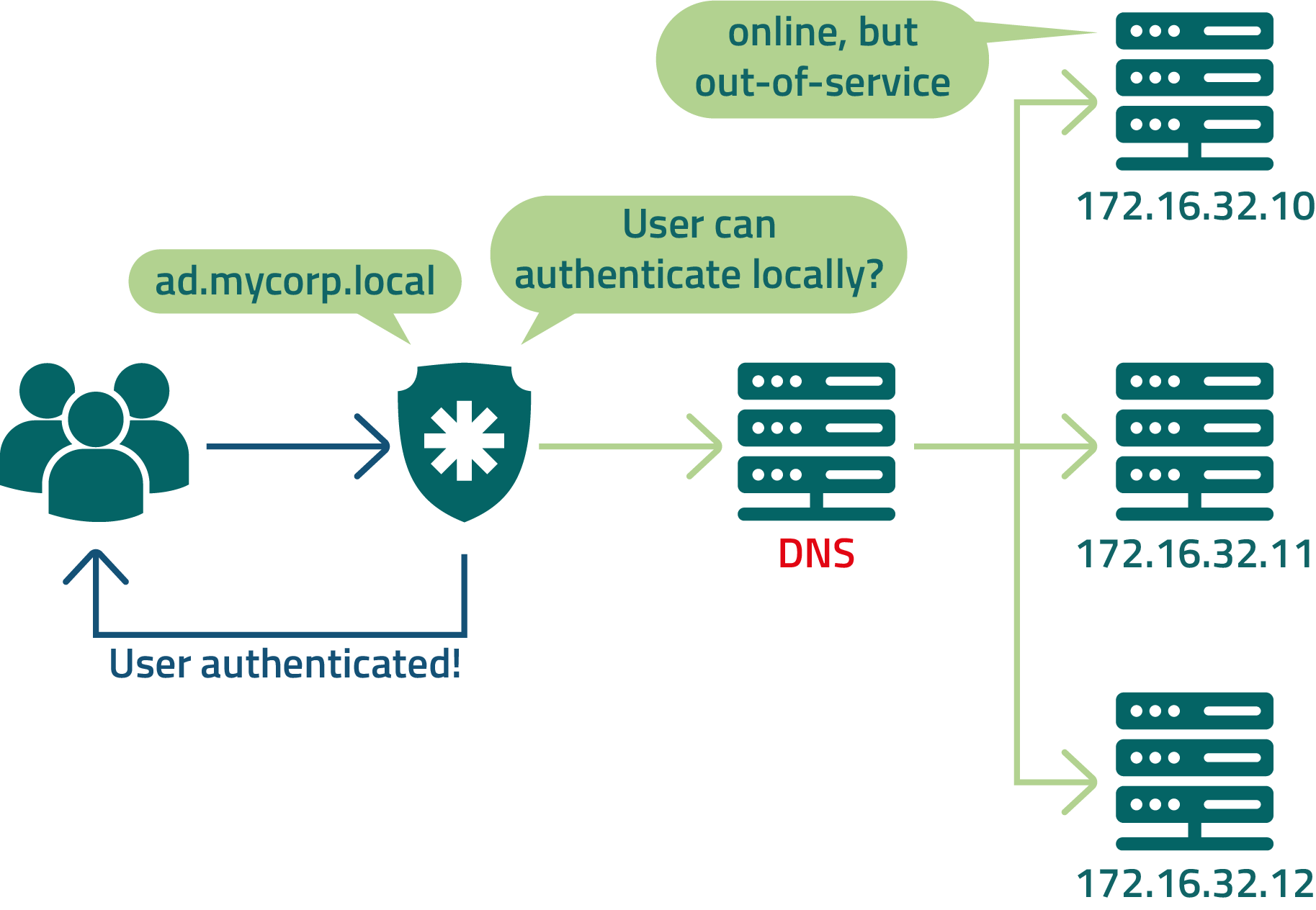

senhasegura pode ser configurado para autenticar em mais de um servidor LDAP. Mas algumas arquiteturas trazem mais desempenho e disponibilidade no momento do login. Como o senhasegura compõe a estratégia de segurança do cliente, ele deve ter menos impacto no momento do login. Observe as seguintes arquiteturas e entenda os riscos e benefícios de cada uma delas.

Neste exemplo, o senhasegura é configurado para consultar o DNS para resolver o endereço LDAP sendo balanceado pelo load balancer.

Apesar da facilidade de configuração, os usuários podem não ser capazes de fazer login no senhasegura se o servidor DNS não estiver disponível.

Às vezes o membro do cluster LDAP não está disponível para consulta, mas o load balancer ainda não está ciente desta interrupção. Nesses casos, o usuário pode receber uma tentativa de autenticação intermitente.

Como sugestão para evitar os casos descritos acima, você pode encurtar os saltos e mitigar os riscos presentes para o uso do DNS e um equilibrador de carga registrando todos os membros do cluster LDAP diretamente em senhasegura .

senhasegura administrará a sequência de consultas. E se algum membro não responder à solicitação, o próximo servidor será solicitado.

Verifique com o cliente sobre qual será a ordem dos servidores para que não afete o uso por outras aplicações.

Se o DNS estiver offline como descrito em nosso primeiro exemplo, você ainda pode configurar senhasegura para que alguns usuários confiáveis possam autenticar localmente. Isto pode ser feito em cada usuário.

Configuração de servidores de autenticação LDAP em senhasegura

Antes de configurar os servidores LDAP, é necessário que estes servidores LDAP já estejam registrados como dispositivos em senhasegura , e que já exista uma credencial de consulta para o LDAP registrado. Esta credencial será utilizada pelo senhasegura para realizar a sincronização dos usuários.

Durante a etapa de autenticação do usuário, será utilizada a própria credencial fornecida pelo usuário.

Dentro do menu: Configurações ➔ Autenticação ➔ Active directory ➔ Servidores.

No relatório apresentado, você tem acesso a todos os registros do servidor que estão sendo consultados pelo processo de autenticação LDAP se o provedor de autenticação do Active Directory estiver ativo.

Por padrão o senhasegura já tem um template de registro. Você pode alterar ou inativar o registro padrão.

O formulário de registro de um servidor LDAP contém vários campos que servem para identificar e filtrar os usuários que o senhasegura pode ver. Para uma configuração mais abrangente, você deve estar ciente dos seguintes campos:

Host: IP ou hostname do servidor LDAP;

Porta: Porta em que o serviço LDAP está aberto para interação;

Ativo: Status desta configuração;

Credencial para autenticação: A credencial que está sendo usada para realizar a sincronização do usuário. Não confundir com a credencial utilizada pelo usuário para autenticação;

DN Base: Endereço dos elementos AD que servirão como base para consulta e sincronização senhasegura ;

Formato da conta: A busca pelos usuários pode ser realizada através dos seguintes formatos:

Nome do usuário: usando apenas o nome de usuário;

Backslash: usando domínio e nome de usuário separados por uma barra. Por exemplo:

domain\userPrincipal: usando nome de usuário e domínio separados por arroba. Eg.

user@domain.netDN: Utilizar filtro DN para identificação de contas;

Domínio da conta: Nome de domínio completo;

Domínio da conta (Short Name): Nome de domínio abreviado;

Ordem: Ordem de consulta do servidor sob a cadeia de autenticação senhasegura ;

Usar SSL?: Sinalize que este servidor LDAP tem criptografia, tornando-se um LDAPS

Uma vez registrado e ativo, o senhasegura pode utilizar este servidor para autenticar os usuários.

Estabelecimento da ordem de autenticação para usuários especiais

Vamos agora configurar o retorno para a autenticação local dos usuários de alta confiança. O resto dos usuários respeitarão a ordem padrão do sistema.

Você pode consultar a ordem padrão de autenticação no relatório Provedores. As exceções são configuradas no relatório Provedor por usuário.

O usuário admin que está instalado por padrão no senhasegura já tem um registro neste relatório mostrando que seu provedor de autenticação é apenas o Local e o primeiro.

Para outros usuários que precisam de um provedor de autenticação secundário, é importante definir a autenticação primária da empresa em primeiro lugar e manter a autenticação local finalmente na cadeia de autenticação.

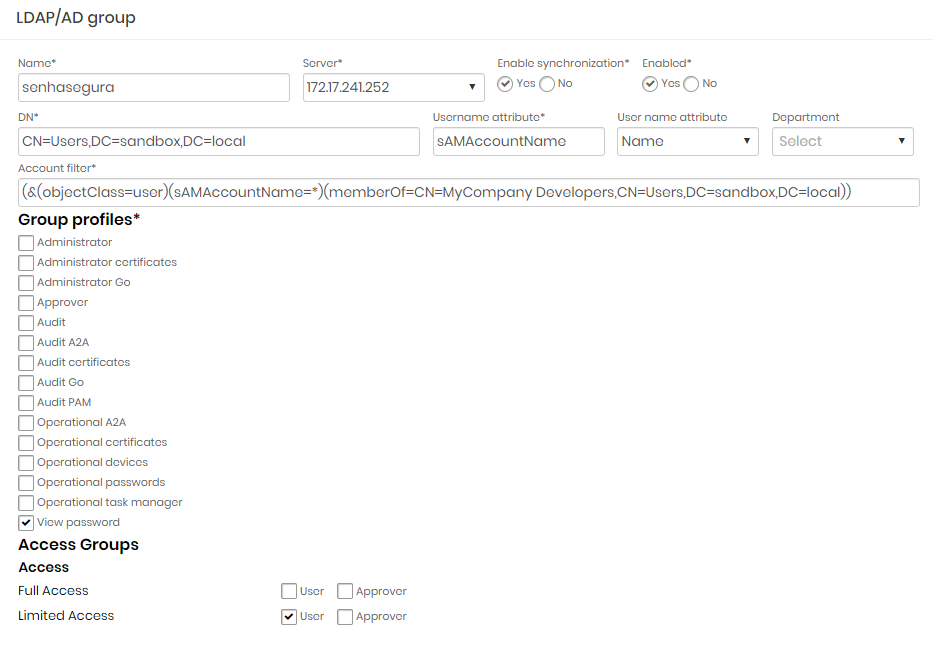

Configuração de sincronização de grupos e usuários

Com estas configurações anteriores, já é possível aos usuários se autenticarem no sistema se a conta de usuário for criada manualmente dentro da senhasegura . Mas toda a gestão de registro e manutenção do usuário não é centralizada. É preferível que as mudanças de registro de usuários, que estão sendo feitas no servidor LDAP, sejam refletidas na configuração do usuário e nos grupos de acesso do senhasegura .

senhasegura proporciona a sincronização dos usuários de LDAP. O processo é totalmente automatizado e requer algumas etapas, mas será necessário prestar atenção a ele.

Antes de começarmos a criar grupos, você deve estar ciente de como funcionam os Grupos de Acesso e os Perfis de Acesso.

Outra informação importante é que o serviço de sincronização de usuários senhasegura é executado a cada três minutos.

Através do menu Sincronização de Grupo, você tem acesso às configurações de sincronização de trabalho.

Cada registro é uma regra de sincronização diferente. E eles podem estar consultando o mesmo servidor LDAP ou servidores diferentes.

No formulário de configuração você definirá um nome para a regra, configurará qual servidor deve ser solicitado e qual filtro DN deve ser utilizado. É interessante manter a sincronização baixa enquanto você estiver configurando para evitar a criação de usuários errados.

Sinalize qual grupo de acesso e perfil de acesso de cada usuário receberá e salvará a configuração.

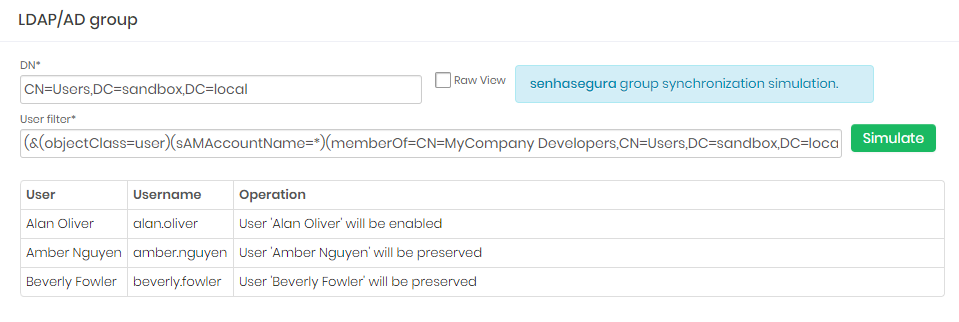

Realize o teste para ver se o filtro utilizado está mostrando os usuários corretos. Para fazer isto, clique na ação de registro do teste de sincronização da configuração registrada.

Na tela de teste de sincronização, valide que os campos DN e Filtro de usuário sejam preenchidos da mesma forma que você se registrou anteriormente. Se ok, clique em Simular.

Observe o resultado. senhasegura imprimirá as contas que serão criadas, modificadas ou mantidas.

Se você concordar com o resultado apresentado, você pode então habilitar a sincronização editando a configuração. A cada três minutos senhasegura realizará a sincronização, provisionando os usuários e registrando a operação nos relatórios de log: Usuários Sincronizados e Log de Sincronização de Grupo.

O relatório de falhas contém registros de falhas de autenticação por usuário. Use este relatório para um diagnóstico mais profundo. Por padrão, o usuário não recebe a mensagem detalhada do LDAP na falha de login, mas neste relatório você tem acesso à resposta original.

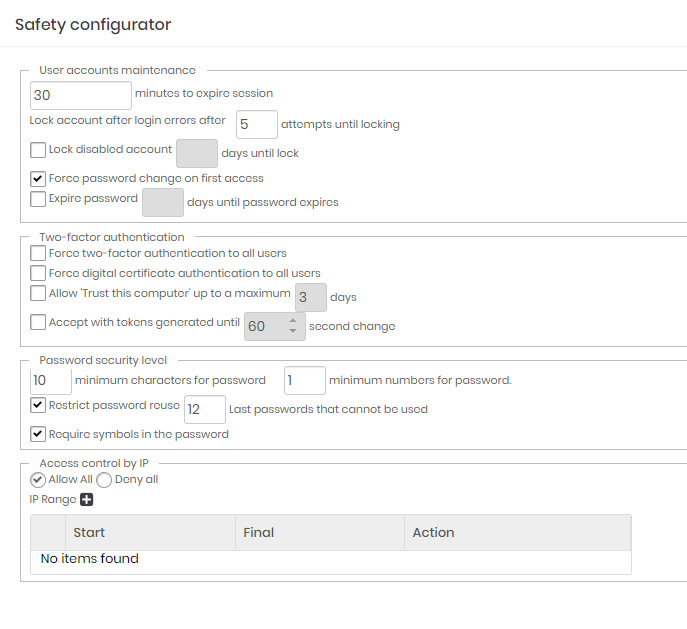

Configurações adicionais de segurança

Através do menu Settings ➔ System parameters ➔ Security você tem acesso às configurações adicionais de segurança. Nessa tela você tem acesso a configurações que afetam a todos usuários do sistema.

Manutenção das contas do usuário

Minutos para expirar a sessão: Tempo de inatividade na interface web para que a sessão do usuário expire automáticamente. Por padrão 30 minutos;

Bloquear conta inativa: Indicador para bloquear automáticamente as contas que não foram utilizadas após um intervalo de dias. Inativo por padrão;

Dias até bloqueio: Quantidade de dias para considerar para que uma conta inativa seja bloqueada;

Obrigar alteração de senha no primeiro acesso: Indicador se o usuário deve alterar sua senha temporária logo no primeiro acesso. Ativo por padrão;

Expirar a senha: Obriga a expiração da senha do usuário após um período de tempo. Inativo por padrão;

Dias até a expiração de senha: Quantidade de dias para que a senha expire automáticamente;

Atenção. As configurações Bloquear conta inativa, Obrigar alteração de senha no primeiro acesso e Expirar a senha só podem ser utilizada quando o provedor de autenticação padrão do senhasegura estiver em uso.

Caso o usuário esteja utilizando um provedor de autenticação externo que já possua esses controles, o provedor de autenticação que deve prover as regras.

Autenticação de multifator

Forçar o uso de autenticação de multifator para todos usuários: Ao ativar essa configuração, todos usuários, inclusive o administrador, terão que imediatamente configurar e utilizar o MFA no senhasegura. Utilize com cuidado para não afetar o trabalho dos usuários;

Forçar o uso de certificado digital para todos os usuários: Ao ativar essa configuração, todos usuários, inclusive o administrador, terão que vincular um certificado digital X.509 no ato de login;

Permitir "Confiar neste computador" até no máximo X horas: Se ativo, e com horas de intervalo configurado, o token MFA não será solicitado a cada tentativa de login. Isso permite o uso de ferramentas que executem logins simultâneos em vários terminais SSH;

Aceitar tokens gerados com até X segundos de variação: Alguns dispositivos não estão configurados em servidores NTP, gerando um intervalo de segundos que pode afetar a autenticação utilizando TOPT. Nestes casos, configure o intervalo aceito nesta propriedade;

Habilitar o uso de uma solução externa de autenticação de multi-fator: Permite que provedores externos SSO, hospedados em nuvem ou on-premisse, utilizando protocolos homologados pelo senhasegura, sejam utilizados como autenticadores;

Nível de segurança da senha

Caracteres no mínimo para a senha: Quantidade mínima de caracteres para a senha de usuário;

Números no mínimo para a senha: Quantidade mínima de caracteres numéricos na composição da senha;

Restringir reutilização de senha: Não permite a reutilização por parte do usuário;

N últimas senhas que não podem ser utilizadas: Quantidade de senhas que serão consideradas pelo senhasegura para identificar a repetição por parte do usuário;

Requer símbolos na senha: Indica se caracteres especiais devem ser obrigatóriamente utilizadas na composição de senha;

Atenção. As configurações de nível de segurança da senha são válidas apenas quando o provedor de autenticação padrão estiver em uso.

Caso o usuário esteja utilizando um provedor de autenticação externo que já possua esses controles, o provedor de autenticação que deve prover as regras.

Controle de acesso por IP

Permite o acesso ou a negação de acesso a IPs e segmentos de rede.

Essa lista atua como Allowlist ou Denylist. Tome muito cuidado para não restringir o acesso do Administrador que esteja criando as regras.

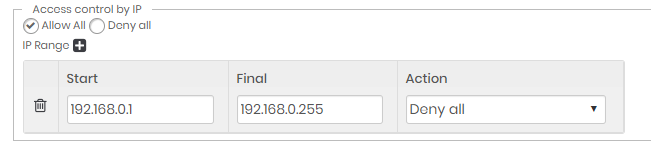

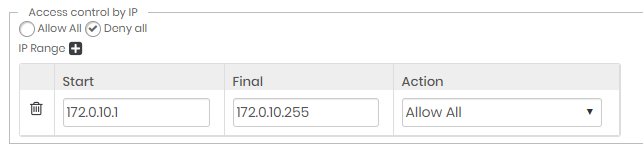

Criando regras Allowlist

Neste cenário, o senhasegura deve ser configurado para negar todos acessos e aceitar apenas os acessos configurados na lista.

Configure a regra geral para Negar todos, e na lista de IPs, configure os intervalos com a regra Permitir todos.

Com essa configuração, apenas os IPs da lista podem se autenticar no senhasegura .

Criando regras Denylist

Neste cenário, o senhasegura deve ser configurado para aceitar todos acessos e negar apenas os acessos configurados na lista.

Configure a regra geral para Permitir todos, e na lista de IPs, configure os intervalos com a regra Negar todos.

Com essa configuração, todos IPs que não estejam nos intervalos determinados na lista, podem se autenticar no senhasegura .

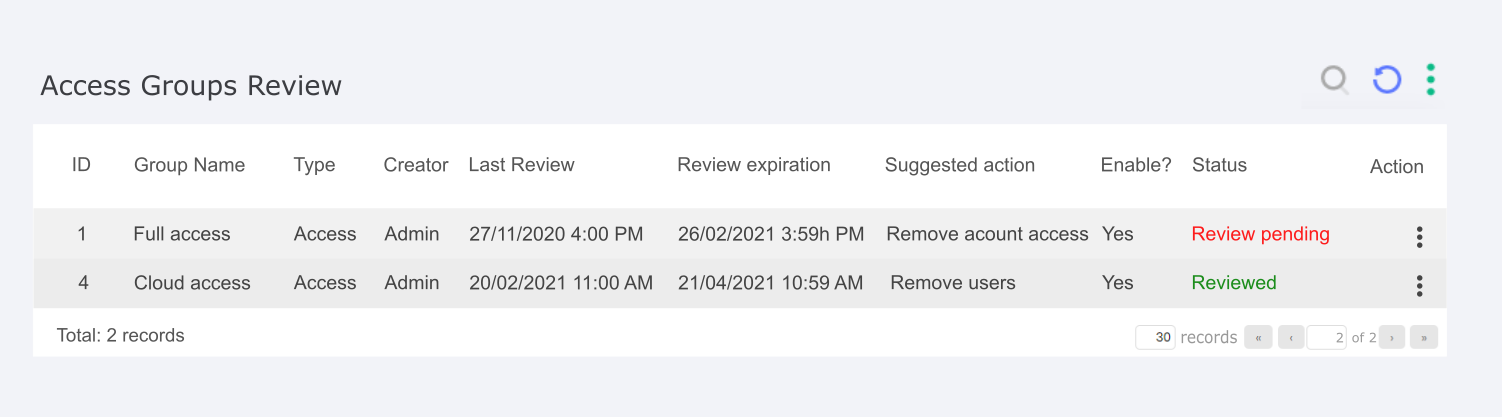

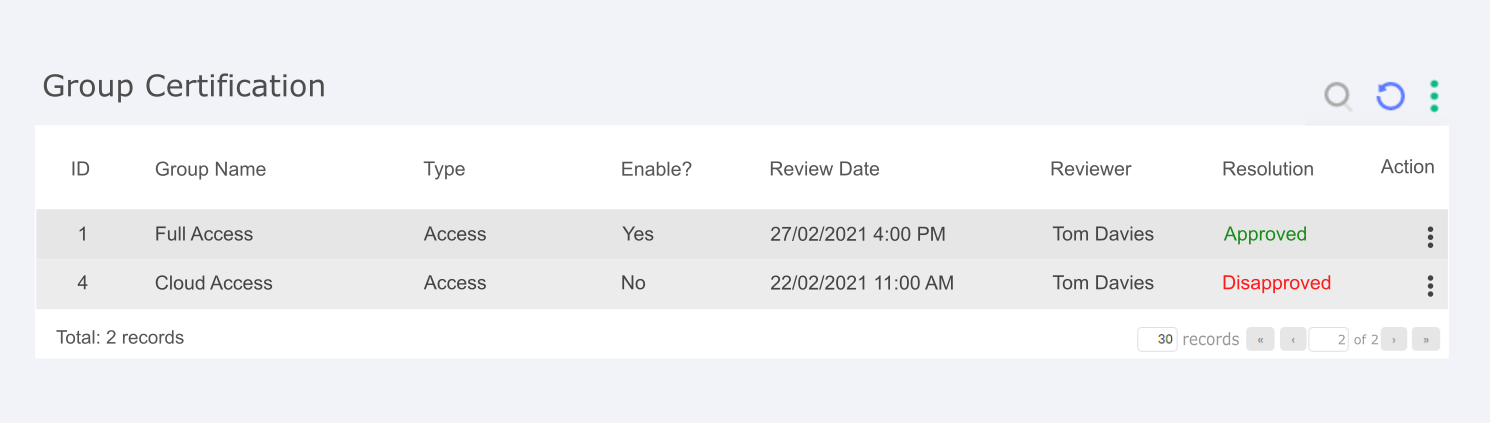

chapterRevisão e Certificação A revisão e certificação têm o objetivo de garantir que todos os grupos de acesso e usuários de senhasegura tenham o nível de acesso correto, através de revisões periódicas. Para trazer mais segurança à plataforma, o sistema de revisão é responsável por lembrar aos administradores as características de acesso de cada grupo, garantindo que não haja acesso extra para qualquer grupo, bem como verificar se os usuários estão corretos. Não apenas os grupos de acesso, mas os usuários também são revistos individualmente para que nenhum funcionário antigo ou que tenha mudado de área continue com as permissões do cargo anterior.

Revisão do grupo

A revisão do grupo é composta por uma tela e alertas que permitem aos administradores ter sempre controle sobre todas as características do grupo. A tela é composta essencialmente de um relatório responsável por permitir a identificação do grupo de acesso ao qual se refere e suas datas de revisão. As colunas que constituem este relatório são:

ID: O ID é responsável por identificar o alvo dessa revisão;

Nome do grupo: O nome do grupo é responsável por identificar o grupo alvo dessa revisão;

Tipo de grupo: O tipo de grupo é responsável pela identificação do tipo de grupo dessa revisão;

Data da revisão: A data de revisão é responsável por identificar a data dessa revisão;

Criado por: O nome do usuário é responsável por identificar o usuário alvo dessa revisão;

Revisor: O Revisor é responsável por identificar aquele que toma as medidas;

Última revisão: A ultima revisão ajuda a reconhecer o último acesso realizado pelo usuário;

Expiração da revisão: A data da próxima revisão estipulada pelo administrador do grupo;

Ativo?: Permitir trazer informações úteis para o administrador, se essa revisão estiver habilitada no sistema;

Status: Demonstra se o grupo está com revisão pendente ou já foi revisado;

Botão de ação: Botão de ação: O botão ação aparece para ser possível a realização da revisão de um grupo de acesso caso sua revisão esteja pendente.

Para a certificação do usuário, as colunas são repetidas, exceto: As ações de certificação são então salvas nos relatórios das telas, relatórios que ainda podem ser impressos e guardados para futuros processos de auditoria.

Cada grupo em sua criação terá um tempo de revisão pré-configurado, sendo o padrão do sistema de 90 dias, e este é o principal gatilho para o alerta pop-up na bandeja do Windows para que nenhuma revisão seja esquecida e a segurança da plataforma seja ameaçada. Não apenas após o tempo pré-definido, mas também podem ser definidos alertas para outros eventos, tais como a adição de novos usuários ao grupo.

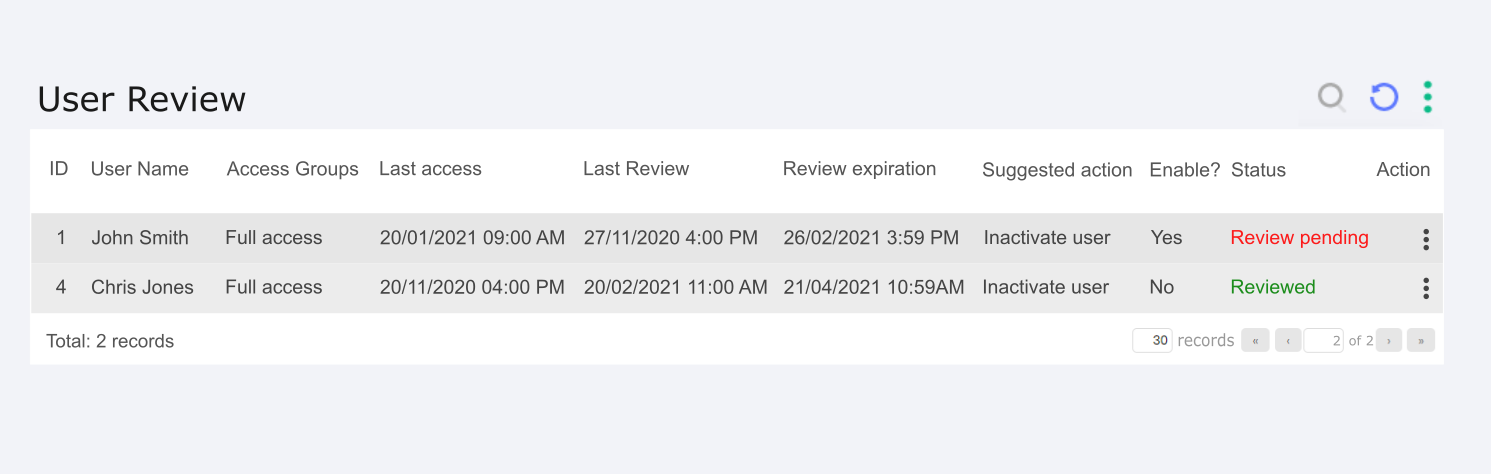

Revisão dos usuários

A revisão do usuário é semelhante à revisão do grupo, com uma tela e alertas. No caso dos usuários, o relatório presente na tela tem as seguintes colunas:

Data da última revisão: servem para alertá-lo sobre a validade dessa revisão e quando você precisará revisá-la novamente;

Revisão da data de expiração: servem para alertá-lo sobre a validade dessa revisão e quando você precisará revisá-la novamente;

ID: é a identificação do usuário;

Nome do usuário: é a identificação do usuário;

Grupos de acesso: é o grupo do qual o usuário é membro;

Último acesso: O último acesso traz informações úteis para o administrador sobre o último acesso realizado pelo usuário;

Ativo?: Permitir trazer informações úteis para o administrador, se o usuário estiver habilitado no sistema;

Status: A coluna Status é responsável por dar visibilidade ao status da revisão desse grupo, sendo "revisão pendente" e "revisão" as opções possíveis, a primeira opção leva a cor vermelha e a segunda verde para ajudar na visualização;

Botão de Ação: O botão de ação são as ações rápidas Aprovar e Desaprovar, assim como a possibilidade de ver mais detalhes.

Assim como na revisão do grupo, a coluna Ação sugerida traz uma ação recomendada pelo sistema baseada nas informações dessa revisão, tornando mais fácil para o revisor julgar. As opções são dicas para orientar o revisor, tais como:

Desativar usuário: O usuário não faz o login há muito tempo e deve ser desativado

Remover dos grupos de acesso: O usuário não utiliza as credenciais do grupo de acesso em que se encontra, por isso sugerimos que sejam removidas.

A revisão dos usuários também gerará alertas em forma de pop-up, mantendo os administradores atualizados sobre os usuários que precisam ser revisados. O gatilho para a revisão é principalmente o tempo de revisão que deve ser configurado de acordo com suas necessidades, o sistema recomenda 90 dias. Outros eventos também podem ser configurados, tais como um limite de inatividade do usuário.

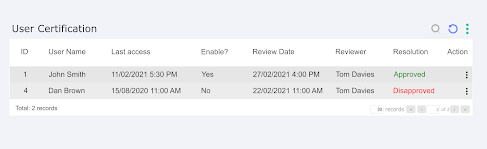

Certificação

O objetivo da Certificação é garantir que as ações tomadas nas revisões sejam corretas, revertendo-as quando necessário. Ela consiste em duas telas com relatórios que registram todas as ações tomadas sobre as revisões por grupos e usuários. Desta forma, o grupo encarregado de certificar as ações pode ver informações sobre cada revisão e desfazer as ações tomadas, reativando um usuário ou desativando um grupo de acesso, por exemplo.

As colunas presentes nas telas de certificação do grupo são:

Data de revisão: A data de revisão é responsável por identificar a data dessa revisão;

ID : O ID é responsável por identificar o alvo dessa revisão;

Nome do grupo: O nome do grupo é responsável por identificar o grupo alvo dessa revisão;

Tipo de grupo: O tipo de grupo é responsável pela identificação do tipo de grupo dessa revisão;