Manual do Administrador da Ferramenta

Robos e Tarefas

No senhasegura , as tarefas que requerem o processamento de grandes quantidades de informações são executadas de forma assíncrona.

Os gatilhos que podem iniciar o processamento variam de acordo com as informações que estão sendo trabalhadas. Eles geralmente são divididos em dois tipos. Tarefas que são executadas por meio de planejamento e tarefas que são executadas por meio de um evento do sistema. Os robôs podem ser entendidos como serviços.

Robôs

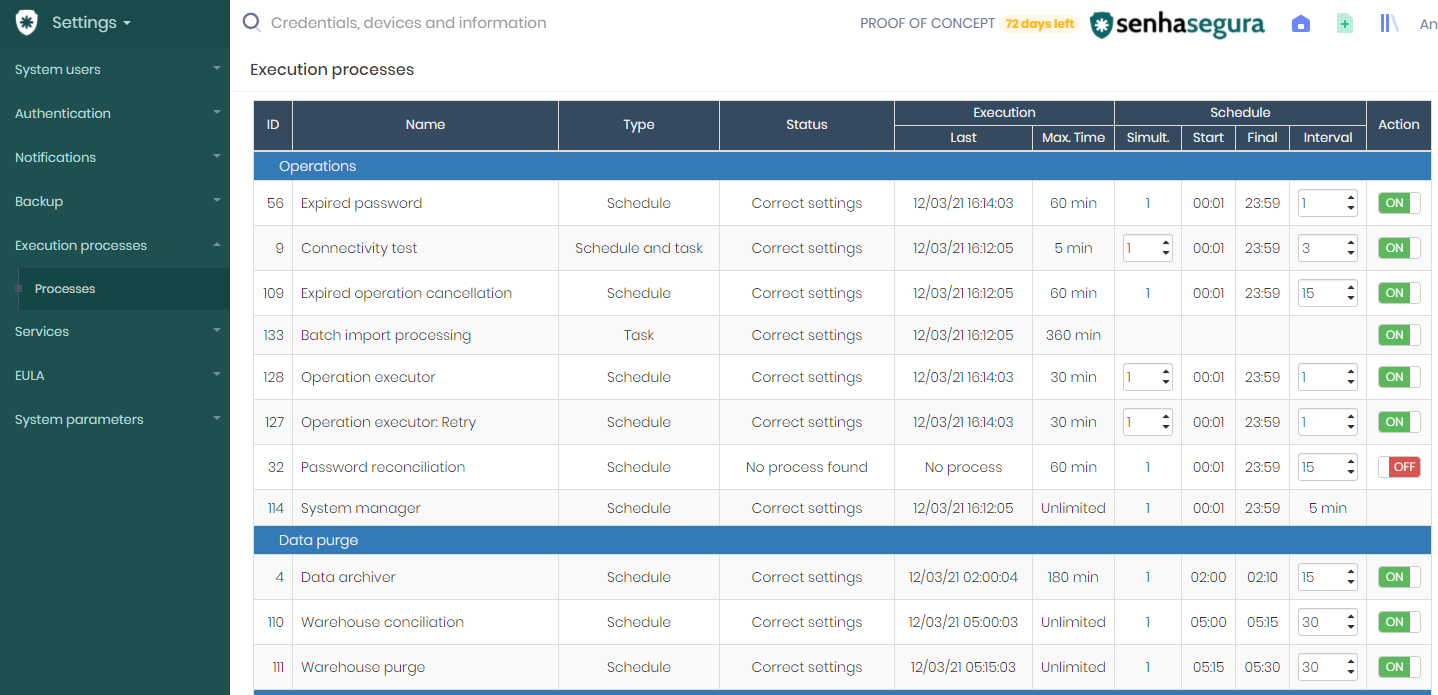

Acessando o menu Configurações ➔ Processos de execução ➔ Processos, você terá acesso ao painel principal de todos os robôs.

Você pode alterar o número de instâncias de um robô no campo Simult..

Os robôs são mantidos em espera até a próxima execução configurada através do intervalo de execução e o horário de início e término da execução. Você pode configurar o intervalo de execução de alguns robôs.

Alterar qualquer intervalo de execução, número de instâncias ou alterar seu status pode causar indisponibilidade de dados.

Quaisquer alterações serão notificadas pelo syslog.

Operações

Acesse em Dispositivo ➔ Importação em batch

Processo de importação em lote: Processar a planilha carregada para importação de dispositivos e credenciais;

Teste de conectividade: Teste todas as conexões registradas de dispositivos;

Reconciliação de senha: Verifique se a senha gravada é a mesma senha aplicada no destino. Válido apenas com Windows RPC e SSH.;

Executor da operação: Executor de operador em lote. Execute tarefas ordenadas pelos módulos Alterar senha, Certificado e Descoberta.;

Executor da operação: Repetir falhas registradas pelo Executor da Operação;

Cancelamento da operação expirada: Procura operações na fila que expiraram o tempo de execução e o cancelam;

Senha expirada: Solicitar tarefas de alteração de senha ao Executor de Operações quando a senha expirar;

Notificações

Relatório de alteração de senha: Notificar usuários configurados sobre alterações de senha ocorridas;

CPU e monitor de memória: Notificar os usuários configurados sobre os avisos do monitor do sistema;

Monitores de espaço em disco: Notificar os usuários configurados sobre os avisos de uso do disco;

Notificação de expiração: Informações Notificar usuários configurados sobre senhas e certificados próximos do vencimento;

Gateway de sessão

Finalizador de sessão: Registrar o horário de término das sessões de proxy que terminaram fora das circunstâncias normais;

Finalizador de sessão com falha: Registre o horário de término das sessões de proxy que nem ocorreram. Problemas de rede, senha ou firewall negaram a conexão;

Gateway de sessão: conversor de log Convert todos os eventos do usuário em um formato legível no log da sessão;

Gateway de sessão: gerador de vídeo Precisa de solicitação do usuário. Converta o vídeo inteiro da sessão em um arquivo MP4;

Indexador de textos de sessão: Despeja todos os textos expostos na sessão no banco de dados. Os usuários podem filtrar as informações desejadas, analisando todas as sessões gravadas;

SocketServer Monitor: Mantém o soquete do servidor proxy ativo;

Gateway de sessão: processamento de log Convert todos os eventos do usuário em um formato legível no log da sessão;

Gateway de sessão: log de entrada Converta as entradas do usuário em um formato legível no log da sessão;

Gateway de sessão: status da conexão Atualize o painel de sessões proxy;

Sincronizador de configurações do NSS: Atualizar o senhasegura NSS (Name Service Switch);

Discovery and scan

Descoberta de credenciais: Execute descobertas configuradas procurando credenciais;

Sincronizador de logs de acesso: Identifique logins suspeitos em dispositivos registrados;

Consolidador de descoberta: Atualizar todos os status e relatórios de descobertas;

Descoberta de dispositivos: Executar descobertas configuradas procurando dispositivos;

Controle de acesso

Resposta da solicitação de e-mail: Processe a caixa de entrada configurada procurando respostas de autorização;

Processamento de grupos de acesso: Processar todos os grupos de acesso compilando o acesso concedido ao usuário;

Sincronização LDAP / AD: Sincroniza contas de usuários com o servidor LDAP / AD configurado;

Expurgo de dados

Arquivador de dados: Arquivar dados de banco de dados expirados. A data de controle pode ser configurada;

Conciliação de armazém: Verifica se os dados virtuais e físicos estão em conformidade;

Expurgo de armazém: Exclua os dados expirados do banco de dados. A data de controle pode ser configurada;

Nos casos em que a purga não deve ser realizada em uma sessão, ver o Manual Proxy nas seções "Ações ao final de uma sessão" and "Logs para uma sessão".

Provisionamento de usuários

- Descoberta da conta: Atualizar conta senhasegura com as alterações da conta AD configurada;

Correio

Coletor de email: Processar toda a caixa de entrada de email configurada;

Enviador de e-mail: Enviar todos os emails em fila;

Monitores do sistema

Monitor de chaves primarias: Monitora a chave primária do banco de dados e avisa se seu valor está próximo do alcance;

Monitor de backups: Monitora se o banco de dados está configurado, em execução e se os arquivos de backup são atualizados;

Monitor de agendamentos: Monitora se todas as tarefas agendadas estão em execução e se não há tarefa atrasada;

User Behavior

User Behavior: Consulta: Consolide todas as solicitações recentes de senha feitas pelos usuários;

User Behavior: Consulta Histórico: Consolide todas as solicitações de senha feitas pelos usuários;

User Behavior: Sessão: Consolide todas as sessões de proxy recentes feitas pelos usuários;

User Behavior: Sessão Histórico: Consolide todas as sessões de proxy feitas pelos usuários;

Análises de risco

- Auditoria de comandos: Pontuação de todos os comandos auditados configurados que ocorrem em uma sessão de proxy;

Certificados

- Expiração do certificado: Notificar e agir sob certificados próximos ao vencimento;

Tarefas de backup

Exportação do backup: Exporta o último backup para o diretório remoto configurado;

Backup de credenciais: Executar tarefas de backup para credenciais;

Backup de segredos: Executar tarefas de backup para informações protegidas;

Sincronização do backup: .;

Task Manager

Daily Data: Atualizar relatórios e dados do painel;

Executor: Executar tarefas agendadas;

Reports

O menu Configurações ➔ Serviços ➔ Robôs e Tarefas tem relatórios auxiliares para ver as estátuas de execução.

Tarefas: Mostra as tarefas registradas acionadas por outros módulos e seu status;

Processos: Mostra processos iniciados. Um processo pode ser um agendamento um ou uma tarefa baseada;

Em execução: Mostra instâncias iniciadas de robôs;

Importação para HYPER-V

Objetivo

Importar arquivos de máquina virtual com um aplicativo seguro por senha .OVA nos servidores Microsoft Windows Server que usam a função Hyper-V.

Para executar uma importação segura de máquina virtual com senha, as seguintes etapas devem ser executadas:

Importação de máquina virtual senhasegura

Importar a OVA senhasegura no Virtualbox ou Vmware;

Exportar uma máquina virtual no formato OVF;

Nesse processo, um arquivo de disco rígido virtual será extraído. Este arquivo tem um formato VMDK. No entanto, para uma máquina virtual ser criada no Hyper-V, deve ser usado o formato VHD ou VHDx.;

Conversão de arquivo de imagem de máquina virtual

Faça o download do Microsoft Virtual Machine Convert;

Importe o conversor no PowerShell;

Execute os seguintes comandos no PowerShell para carregar o módulo de conversão do Windows.;

PS C:\WINDOWS\system32> Import-Module 'C:\Program Files\Microsoft Virtual Machine Converter\MvmcCmdlet.psd1'Converta o arquivo do formato .vmdk para .vhdx através do seguinte comando:;

PS C:\WINDOWS\system32> ConvertTo-MvmcVirtualHardDisk -SourceLiteralPath d:\ss-andrew-v3-24042017\ss-andrew-v3-24042017-disk1.vmdk -VhdType DynamicHardDisk -VhdFormat vhdx -destination d:\ss-andrew-v3-24042017A seguinte mensagem será exibida:

Destination

-----------

d:\ss-andrew-v3-24042017\ss-andrew-v3-24042017-disk1.vhdx

Source

------

d:\ss-andrew-v3-24042017\ss-andrew-v3-24042017-disk1.vmdk

Criação e inicialização da máquina virtual senhasegura

No Hyper-V, crie uma máquina virtual e indique o disco no formato .vhdx.

Inicie a máquina virtual senhasegura no ambiente Hyper-V.

Configuração Dell iDRAC

Introdução

O objetivo desta seção é ajudar os usuários com privilégios de administrador a executar as configurações da interface iDRAC e habilitar o serviço de monitoramento do PAM Crypto Appliance.

O que é iDRAC?

O Controlador de acesso remoto integrado da Dell (iDRAC) é uma ferramenta para gerenciamento de hardware e solução de software que fornece recursos de acesso remoto, recuperação do sistema e funções de controle de energia para os sistemas Dell PowerEdge.

Os dispositivos que oferecem esse recurso possuem um microprocessador incorporado para controle e monitoramento remoto independente do sistema operacional.

Depois de configurada na rede, a interface pode ser acessada no endereço IP por meio de um navegador da Web, Telnet ou SSH.

Acesso

Para acessar a interface da web iDRAC, no navegador da web, digite o endereço IP ou FQDN configurado.

Autenticação

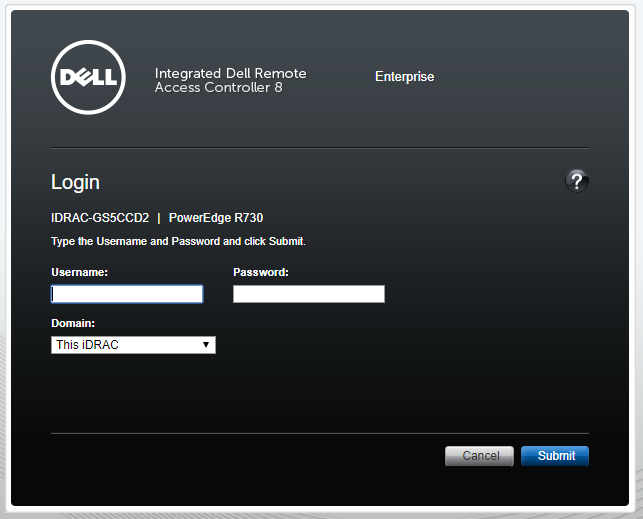

A seguinte tela será exibida:

Preencha o campo Username com o usuário root;

Preencha o campo Password com a senha;

Clique no botão Submit;

Configurações iDRAC

Configurações de endereçamento

Para executar a configuração de endereçamento, siga estas etapas:

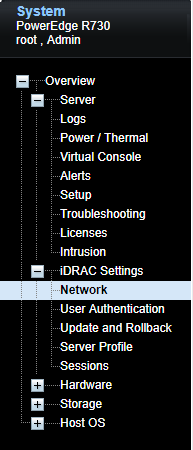

Acesse o menu: Overview ➔ iDRAC Settings ➔ Network ;

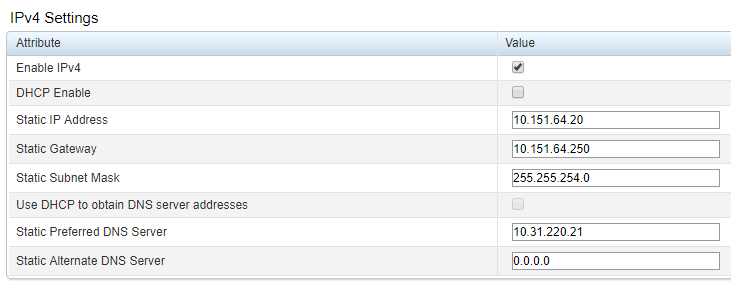

IPv4 Settings Preencha os seguintes campos;

Ativar IPv4: Se esta opção for selecionada, o protocolo IPv4 será ativado. Por padrão, ele sempre deve ser selecionado.;

Ativar DHCP: Se esta opção estiver selecionada, o protocolo DHCP será ativado para atribuir o IP do servidor;

Usar DHCP para obter endereços de servidor DNS: Se esta opção for selecionada, o protocolo DHCP será ativado para obter endereços de servidor DNS.;

Se o campo DHCP Enable não estiver selecionado, preencha os campos a seguir;

Static IP Address: IP do servidor;

Static Gateway: Gateway do servidor;

Static Subnet Mask: Máscara de sub-rede do servidor;

Na guia Serviços, preencha os seguintes campos;

SNMP Community Name: Nome da comunidade SNMP;

SNMP Protocol: Indica qual protocolo SNMP será usado;

SNMP Discovery Port Number: Número da porta de comunicação de descoberta;

Clique no botão Apply para aplicar as configurações.;

Configurações do serviço SNMP

O SNMP, ou Simple Networks Management Protocol, é um protocolo padrão para monitoramento e gerenciamento de rede suportado por uma série de ativos de rede, como roteadores, switches e servidores.

Para configurar corretamente o serviço, você deve identificar o formato da versão suportada pelo ambiente e a ferramenta que monitorará o PAM Crypto Appliance. Para usar o SNMP v3, você deve criar um usuário com privilégios para o processo de autenticação entre a ferramenta de monitoramento e o PAM Crypto Appliance.

Para configurar o serviço SNMP com as informações da ferramenta de monitoramento:

Acesse o menu: Overview ➔ Server ➔ Alerts;

Opções de alerta Preencha os seguintes campos;

Alerts: Indica se o serviço de alerta está ativo ou não;

Category: Selecione as categorias dos alertas que serão enviados;

Severity: Selecione a criticidade dos alertas que serão enviados;

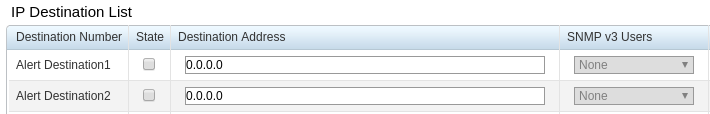

Na aba SNMP and Email Settings, preencha os seguintes campos;

Configurações de lista de IP destino State: Indica se o destino do alerta está ativo ou não;

Destination Address: IP do servidor de destino de alerta;

SNMP v3 Users: Selecione o usuário SNMP;

Configurações SNMP Community String: Community string name;

SNMP Alert Port Number: Communication port number for sending alerts;

SNMP trap format settings No campo SNMP Trap Format, selecione o formato dos SNMP traps;

Clique no botão Apply para aplicar as configurações;

SNMP v3 User Creation

Para usar o SNMP versão 3, é necessário criar um usuário com privilégios por meio da interface iDRAC para que a ferramenta de monitoramento execute a autenticação no iDRAC e, assim, reúna as informações definidas nas métricas.

Para criar um usuário SNMP v3, siga estas etapas:

Acesse o menu: Overview ➔ iDRAC Settings ➔ User Authentication ;

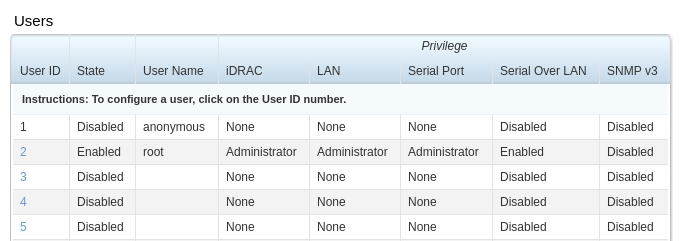

Relatório do usuário Nesta tela, os usuários configurados no iDRAC serão exibidos, juntamente com seu status e seus respectivos privilégios.

Selecione um usuário que tenha o valor Disabled no campo State;

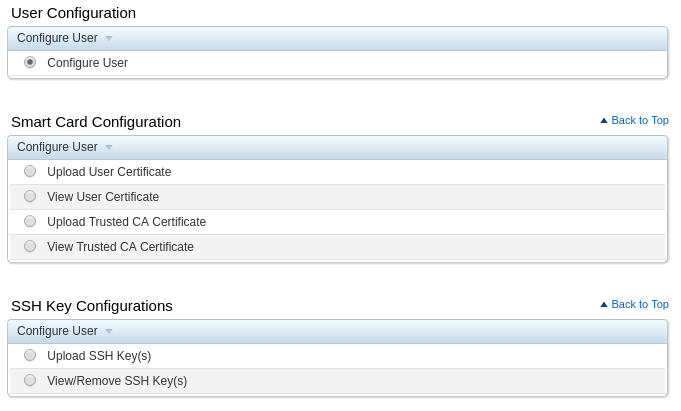

Users Configuration screen Selecione a opção Configure User na seção User Configuration;

Clique no botão Next;

Tela de configurações do usuário Na seção General, preencha os seguintes campos;

Enable User: Se esta opção for selecionada, o usuário será ativado;

User Name: Login de usuário;

Change Password: Se esta opção estiver selecionada, o usuário deverá alterar a senha no primeiro acesso;

New Password: Senha do usuário;

Confirm New Password: Confirmação da senha do usuário;

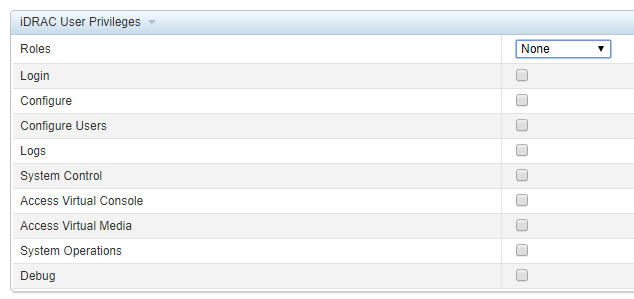

Na seção SNMP v3, preencha os seguintes campos;

Tela de configuração do SNMP v3 Enable SNMP v3: Se esta opção for selecionada, o protocolo SNMP v3 será ativado;

Authentication type: Selecione o tipo de autenticação do protocolo SNMP v3;

Privacy type: Selecione o tipo de privacidade;

Na seção iDRAC User Privileges, ative o campo Controle do sistema;

Tela de configuração do SNMP v3 Clique no botão Apply para aplicar as configurações.;

Desligando o PAM Crypto Appliance

Via iDRAC

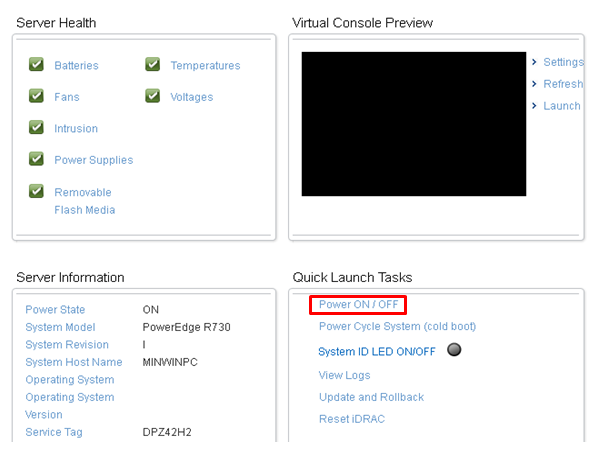

O comando PAM Crypto Appliance shutdown via interface iDRAC executa o desligamento físico do dispositivo. Só será possível ativá-lo novamente pela mesma interface.

Acesse a interface através do IP específico no navegador da web.

Clique no botão Power ON / OFF.

Via SSH client

Para desligar o PAM Crypto Appliance através da interface de gerenciamento de cliente SSH, siga estas etapas:

Inicie o cliente SSH;

Conecte-se via SSH usando o IP de gerenciamento;

Execute o comando

xl listpara listar as máquinas virtuais que estão sendo executadas no servidor;Execute o comando

xl shutdown <hostname>onde ohostnameé a máquina virtual responsável pela aplicação.;

senhasegura log rotate e expurgo de dados

O log rotate do senhasegura e o expurgo de dados tem por padrão algumas tabelas de banco de dados particulares que são rotacionadas por período. Muitas dessas tabelas são usadas pela Equipe de Suporte do senhasegura para diagnóstico e resolução de problemas e não afetam em nada a operação do cliente. A única tabela que interage com a operação do cliente é o e-mail enviado e os registros recebidos por e-mail. Mas todos esses dados podem ser indexados pelo provedor SMTP e POP3 do cliente. Veja abaixo as entidades rotacionadas e seu período.

Solicitações de tarefas assíncronas

Todas as tabelas operacionais e de registro utilizadas pela Orbini Asynchronous Tasks são rotacionadas. O módulo que solicitou a operação manterá todos os registros de operação. Estes dados expurgados não têm nenhum detalhe de operação do cliente ou dados sensíveis.

Orbini Assync PIDs: Registros rotacionados no 7º dia. Tem o timestamp de execução e seu PID interno utilizado;

Orbini Assync Logger: Registros rotacionados no 15º dia. Tem informações de processo e mensagens de erro;

Orbini Assync Tasks: Registros rotacionados no 30º dia. Tem as requisições de execução fornecidas pelos módulos dos clientes;

Orbini User Notification: Registros rotacionados no 30º dia. Tem mensagens do sistema enviadas aos usuários;

Device Connectivity Tests: Registros rotacionados no 30º dia. Teste de conexão de dispositivos registrados com base no protocolo de conexões registradas;

LDAP Sync Logs: Registros rotacionados no 30º dia. Usado pelo Orbini LDAP Synchronizer para diagnóstico e solução de problemas;

Orbini Screens Viewed: Registros rotacionados no 30º dia. Tem quando um usuário acessou uma tela senhasegura ;

Orbini WebService A2A Requests: Registros rotacionados no 30º dia. Tem todos as solicitações de clientes para WebService A2A ;

Orbini Events: Registros rotacionados no 30º dia. Possui registro de timestamp de interação de dados do usuário. Não confundir com eventos de dados de cada módulo. Esta tabela é usada somente para fins de estrutura;

Orbini Changed Data: Registros rotacionados no 30º dia. Possui registro de timestamp de interação de dados do usuário. Não confundir com a auditoria de dados de cada módulo. Esta tabela é usada somente para fins de estrutura;

Orbini SMTP Emails: Registros rotacionados no 180º dia. Tenha todos os e-mails enviados por senhasegura . Estes e-mails podem ter informações sensíveis ou informações específicas do módulo. Os mesmos dados podem ser recuperados pelo servidor SMTP do cliente;

Orbini POP3 Emails: Registros rotacionados no 180º dia. Tenha todos os e-mails recebidos pela conta do senhasegura configurados. Estes e-mails podem ter informações sensíveis ou informações específicas do módulo. Os mesmos dados podem ser recuperados pelo servidor SMTP do cliente;

Orbini User Actions: Registros rotacionados no 300º dia. Tem todos os registros de interação de dados de usuário e de login/logout;

Sessão de expurgo de dados

Todas as sessões de proxy são registradas em seu formato de protocolo bruto, e armazenadas dentro do armazenamento de dados das senhasegura . Estes dados também podem ser copiados para o repositório de backup do cliente durante o procedimento de backup.

Estes dados consumirão algo próximo ao tráfego da rede durante uma sessão de proxy. Não há um número mágico para determinar o tamanho de um arquivo de replay em bruto de uma sessão.

No momento, o cliente decidirá se a sessão deve ser mantida ou se pode ser expurgada pelo processo de expurgo automático do senhasegura .

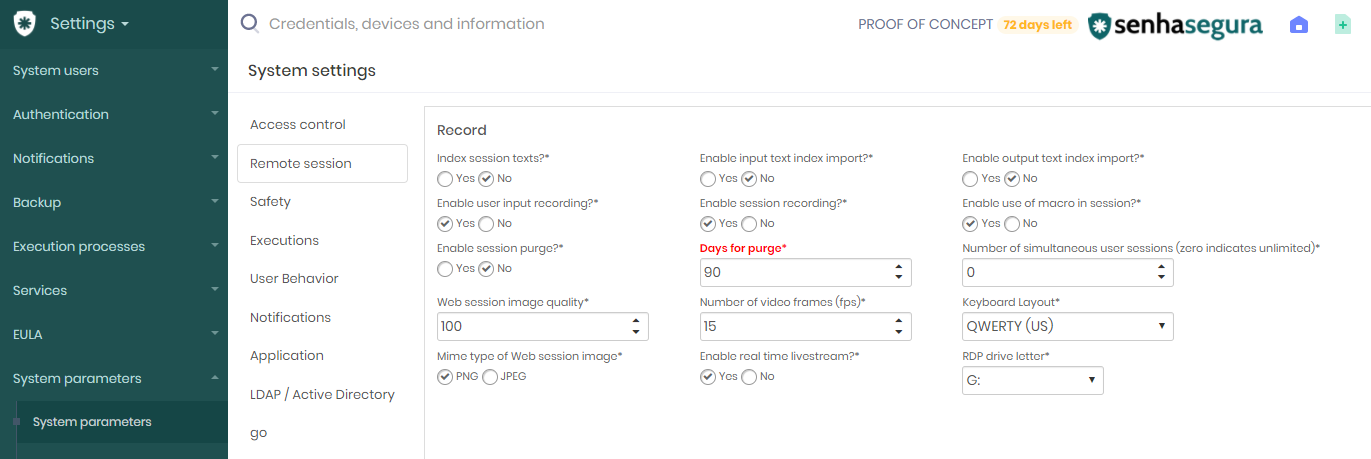

Por padrão, o senhasegura é configurado com 90 dias de armazenamento da sessão. Portanto, se uma sessão ocorreu há mais de 90 dias, ela será automaticamente expurgada.

Evitar o expurgo da sessão

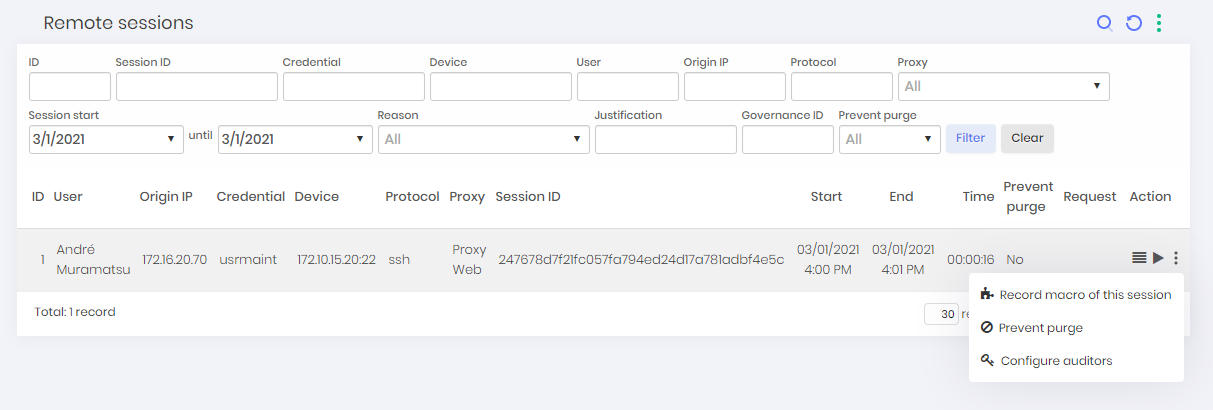

No relatório de Sessões remotas, acessado pelo menu PAM ➔ Credenciais ➔ Controle de acesso ➔ Sessões remotas, o administrador pode impedir a purga da sessão clicando na ação Prevenir expurgo sobre o registro da sessão desejada;

Intervalo de expurgo da mudança

No menu Configurações ➔ Parâmetros de sistema ➔ Parâmetros de sistema, vá para a seção Sessão remota e mude o campo Quantidade de dias para expurgo. Você pode alterar este campo definindo um novo período de purga de 1 dia para 1000 dias;

Desabilitar o serviço de expurgo

O administrador também pode desativar todos os serviços de expurgo no menu Configurações ➔ Processos de execução ➔ Processos, desativando os serviços de expurgo Data archiver e Warehouse purge;

Recuperação e manutenção avançada do sistema

Neste capítulo, você entenderá alguns métodos avançados de solução de problemas. Muitos destes procedimentos serão executados em uma instância senhasegura na camada do sistema operacional. Você pode ter acesso a todos os manuais de tecnologia explicados aqui. Mas lembre-se que a equipe de desenvolvimento do senhasegura mudou a configuração padrão de todos estes softwares para uma experiência mais segura. Não altere nenhum parâmetro por si mesmo. Ligue para nossa equipe de suporte, se necessário.

Reconciliação do cluster senhasegura

senhasegura usa o MariaDB Galera Cluster como tecnologia de cluster de alta disponibilidade de banco de dados. Esta seção explicará os cenários indisponíveis e os passos para a recuperação com segurança.

Primeiro, vamos explicar um pouco sobre como o MariaDB Galera Cluster sincroniza os dados.

Uma breve explicação sobre as diferenças entre o SST e o IST

A reconciliação de dados com a SST1 é feita através da transferência de um conjunto de dados completo de um membro do nó para outro.

Portanto, a reconciliação de dados usando IST2 é feita comparando as transações ausentes entre nós, sincronizando apenas os dados ausentes entre nós, em vez de sincronizar todo o banco de dados.

Em um cenário sob controle, é melhor usar o IST em vez do SST, para um melhor desempenho.

Reconciliação de dados dentro do senhasegura

Normalmente, em cenários de interrupção temporária da replicação de dados entre nós de cluster com configurações padrão, há uma tolerância de aproximadamente 3 horas de interrupção em que o cluster só precisa de um IST para resolver a reconciliação, ou seja, apenas enviar os dados incrementais. Neste caso, nenhuma intervenção é necessária, pois o cluster resolve o problema da reconciliação automaticamente.

Paradas mais longas geralmente requerem uma transferência de dados completa (SST).

Na maioria dos casos, o cluster senhasegura é suficientemente resiliente e inteligente para resolver a reconciliação realizando um SST automaticamente. Somente em alguns casos é necessária a intervenção da equipe de apoio para garantir a integridade dos dados, executando um SST manualmente.

Intervenção manual para realizar um SST no cluster

Primeiro passo. Verificar o status da sincronização fazer o login no banco de dados e verificar o controle das seguintes variáveis:

SHOW GLOBAL STATUS LIKE 'wsrep_connected';

SHOW GLOBAL STATUS LIKE 'wsrep_cluster_status';

SHOW GLOBAL STATUS LIKE 'wsrep_local_state_comment';

Olhando para a documentação oficial do Galera Cluster:

wsrep_connected: mostra se o nó tem conectividade de rede com qualquer outro nó;

wsrep_cluster_status: mostra o status primário do componente de cluster em que o nó está, que você pode usar para determinar se seu cluster está experimentando uma partição;

wsrep_local_state_comment: mostra o estado do nó em um formato legível para humanos;

Primeiros passos no nó primário (doador de dados)

Parar o processo MariaDB;

sudo systemctl stop mariadb.serviceDesativar a replicação mudando o arquivo de configuração

galera.cnf;Editar o arquivo de configuração

/etc/mysql/conf.d/galera.cnf;Localize o parâmetro

wsrep_one mude o valor paraOFFSalvar o arquivo e saia do editor;

Elimine os antigos arquivos de controle de cluster;

sudo rm /var/lib/mysql/galera.cache;sudo rm /var/lib/mysql/grastate.dat;sudo rm /var/lib/mysql/multimaster.info;Iniciar o processo MariaDB;

sudo systemctl start mariadb.service

Primeiros passos no nó secundário (joiner)

Parar o processo MariaDB;

sudo systemctl stop mariadb.serviceRenomear a pasta de dados do banco de dados atual para uma finalidade de backup;

sudo mv /var/lib/mysql /var/lib/mysql-$(date +%d%m%y%H%M)Criar uma nova pasta de dados do banco de dados;

sudo install -d /var/lib/mysql -o mysql -g mysql

Segundo passo no nó primário (doador de dados)

Parar o processo MariaDB;

sudo systemctl stop mariadb.serviceHabilitar a replicação:

Editar o arquivo de configuração

/etc/mysql/conf.d/galera.cnf;Localize o parâmetro

wsrep_one mude seu valor paraONSalvar o arquivo e sair do editor;

Em outro terminal, mantenha sua atenção nos logs do banco de dados:

sudo tailf /var/log/mysql/mysql-error.logRecriar o cluster;

sudo galera_new_clusterAguardar a inicialização completa;

Segundo passo no nó secundário (joiner)

Confirmar se a replicação está habilitada no arquivo de configuração

galera.cnf;Editar o arquivo de configuração

/etc/mysql/conf.d/galera.cnf;Editar o arquivo de configuração

/etc/mysql/conf.d/galera.cnfSalvar o arquivo e sair do editor;

Em outro terminal, mantenha sua atenção nos logs do banco de dados:

sudo tailf /var/log/mysql/mysql-error.logIniciar o processo MariaDB;

sudo systemctl start mariadb.serviceVerificar se o número de membros do cluster está correto no log de banco de dados (por exemplo: se houver 2 membros, a mensagem

members = 2/2(joined/total)deve ser impressa);Verifique se a confirmação da sincronização aparece

WSREP: Member 0.0 (vsrv-senhasegura-cert05) synced with group.

Status de aplicação e serviços

Todos os serviços utilizados pela plataforma senhasegura podem ser gerenciados pela linha de comando orbit. Esta poderosa ferramenta tem seu próprio manual. Confira todos os comandos disponíveis para uma melhor experiência de administração do senhasegura .

Por enquanto, explicaremos as sequências de comandos mais comuns para reiniciar seus serviços básicos.

Reiniciando a instância principal

Uma instância primária é uma instância que centraliza a execução de todos os serviços. E também usada como membro primário do esquema de cluster.

Você pode verificar como a instância é configurada usando o comando orbit status.

Para mudar uma instância para o uso primário e ativá-la, use a seguinte sequência de comandos para garantir um uso correto:

sudo orbit application stop;sudo orbit application master;sudo orbit application start;sudo orbit proxy fajita restart;sudo orbit proxy rdpgate restart;

O orbit application stop e o orbit application start também reiniciarão os serviços básicos de servidor web NGINX e PHP-FPM.

Reinicialização dos serviços Linux

Todos os serviços podem ser reiniciados usando a interface de comando orbit.

Use o comando sudo orbit service para reiniciar um serviço linux.

Preste muita atenção ao status dos seguintes serviços. Você pode reiniciá-lo por si mesmo se uma parada inesperada do serviço acontecer.

nginx: Serviço de servidor Web. Se for reiniciado, reinicie também o serviço

php-fpm;php-fpm: Serviço PHP Wrapper;

mariadb: Serviço de banco de dados;

docker: Serviço de isolamento de proxy;

wazuh-manager: Serviço HIDS;

IP bloqueado por HIDS

Se um IP foi bloqueado pelo HIDS, você pode desbloquear o IP usando o comando orbit firewall.

sudo orbit firewall –showsudo orbit firewall unblock –host=[blocked IP]

Reiniciando o ambiente de cluster

Em um ambiente de cluster você deve reiniciar ou encerrar as instâncias na ordem correta para evitar problemas.

Use o sudo orbit shutdown em membros do cluster, uma instância de cada vez, esperando o encerramento completo para iniciar o processo em outro membro.

Fazendo isso, os membros disponíveis do grupo entenderão que os membros estão caindo. Mantenha o nó primário para ser o último a ser fechado.