Scan & Discovery

Introdução

Neste livro, abordaremos as funcionalidades do Scan & Discovery desde a configuração de Discovery e criação de glossários até a visualização de resultados de Scans e auditoria do módulo.

Símbolos usados neste cookbook

Este livro usa os seguintes símbolos para destacar informações que devem ser levadas em consideração para o melhor uso de senhasegura :

Info - Informações úteis que podem tornar o uso da solução mais dinâmico.

Caution - Ações e itens que não podem ser ignorados.

commands: Dados que devem ser inseridos da mesma forma como descrito neste livro.- URLs : Caminhos para acessar páginas da web.

<KEYS>: Caminhos de teclado que serão usados para realizar ações.

Sobre o módulo

O senhasegura , através do seu módulo de PAM, permite o gerenciamento centralizado e seguro de diversos dispositivos e credenciais. Para que se possa haver esse gerenciamento, é necessário os dispositivos e credenciais sejam cadastrados no cofre, a princípio.

Dentro de um ambiente organizacional, onde se encontram diversos dispositivos e suas respectivas credenciais, pode ser difícil cadastrar todo o parque no cofre um a um, manualmente. Pode ser ainda mais difícil manter esses registros atualizados de acordo com as eventuais mudanças que venham a ocorrer no ambiente de TI da organização.

Foi pensando nessas situações que o senhasegura criou o módulo Scan & Discovery. O objetivo desse módulo é verificar a rede para encontrar dispositivos conectados e suas credenciais, como senhas e SSH keys.

O Scan & Discovery é capaz de se conectar-se aos dispositivos da rede por meio de seus protocolos padrão (SSH / TELNET, RDP) sem a necessidade de instalar um agente local. Ele coleta o nome do host, endereço IP, lista de credenciais, tipo de privilégio e informações de registro de uso, como data do último acesso e alteração de senha.

Além disso, é possível realizar a importação automática dos objetos encontrados com base em glossários pré-definidos, e até monitorar os acessos não autorizados ou suspeitos (realizados por fora do cofre) na rede.

Dentre os dispositivos que podem ser encontrados pelo Scan & Discovery estão:

Servidores (Linux / Unix, Windows e VMWare)

Base de dados (Oracle, SQL, MySQL)

Dispositivos de rede (Firewalls, Roteadores, Switches, Balancers)

Workstations.

Também é possível identificar automaticamente contas privilegiadas nos seguintes ambientes:

Unix

Linux

Windows, em máquinas locais ou em Active Directory

Oracle

MS SQL

MySQL

DevOps

É importante mencionar que além de verificar dispositivos e credenciais, também é possível verificar plataformas DevOps como:

Dockers - Containers

Ansible - Playbooks e Roles

Jenkins - Jobs, Nodes e Usuários

Kubernetes -- Secrets

Scan & Discovery

Vizualizar Discoveries

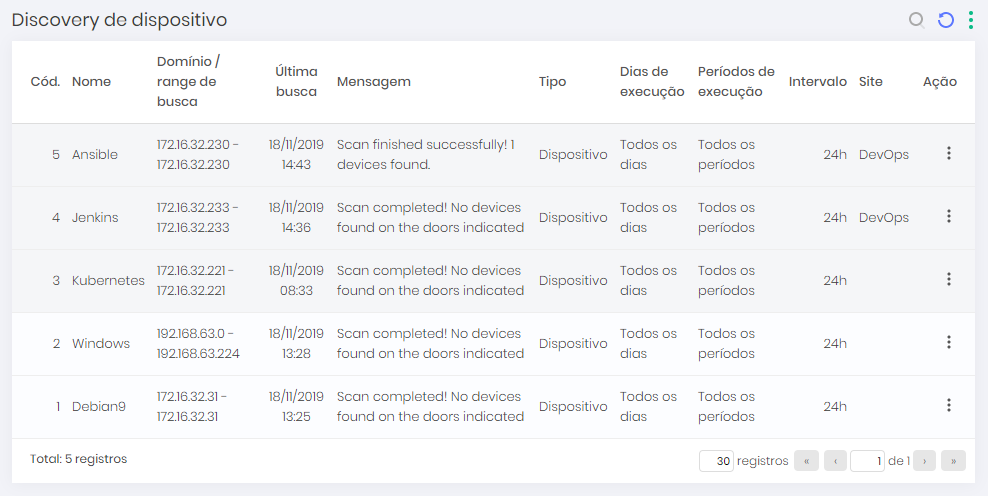

Para visualizar os discoveries cadastrados, acesse o menu Discovery. Configurações ➔ Discovery.

O relatório mostra as verificações agendadas com nome, data, tipo, resultado etc.

O botão de ação Relatar tem a opção adicional: Novo O botão de ação Registrar tem as seguintes opções:

Visualizar situação: Você pode acompanhar o status de execução do discovery assim como quantos artefatos já foram identificados. Seus links permitem ver em detalhes o resultado das descobertas.

Vizualizar logs do Discovery: Veja o histórico de todas vezes que esta configuração discovery foi executada e quais foram os artefatos encontrados em cada execução.

Sincronizar: Solicite a execução imeditada do discovery

Editar registro: Altere as configurações do discovery. Isso não irá afetar a execução em andamento ou os resultados anteriores.

Criar Discovery

Durante a instalação do senhasegura , são configurados alguns parâmetros de Scan para que os Scans possam ser feitos automaticamente em diferentes tipos de ambientes e em um determinado período de tempo.

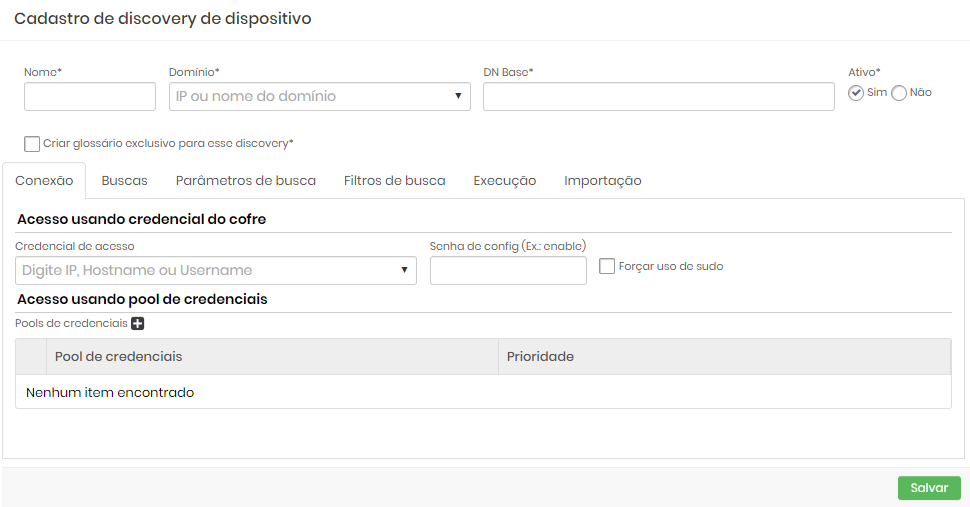

O senhasegura realiza estes tipos de Discovery: Domínio, Aplicação, Dispositivo, e Containers. As telas para criar uma descoberta são muito semelhantes.

A tela mostrada abaixo é típica e possui um cabeçalho, dependendo do tipo de descoberta e as guias também são diferentes para cada tipo.

Dependendo do tipo de descoberta, a tela possui as seguintes guias:

| Abas | Dominíos | Disp. | Containers | Aplicação | ACM |

|---|---|---|---|---|---|

| Conexão | X | X | X | X | |

| Buscas | X | X | X | X | |

| Busca por parâmetros | X | ||||

| Filtros de buscca | X | ||||

| Containers | X | X | X | ||

| Plugins | X | X | X | ||

| Execução | X | X | X | X | X |

| Importar | X | X | |||

| DevOps | X | X | X | ||

| Certificados | X | X | X |

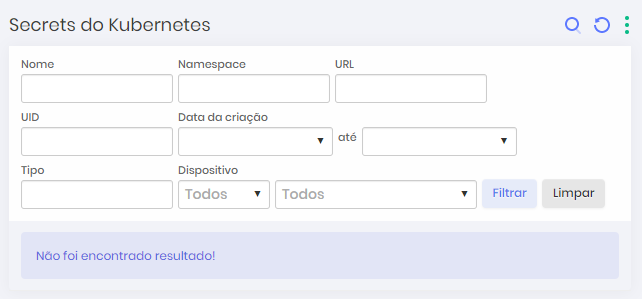

Kubernetes secrets

Para ver informações dos nós encontrados, vá para Discovery ➔ Devops ➔ Kubernetes ➔ Secrets

Para um melhor entendimento, será explicada a parte do cabeçalho de cada tipo e, em seguida, explicadas as guias.

Para criar um Discovery acesse o menu Discovery. Configurações ➔ Discovery e no botão de ação Relatar, clique em Novo.

Clique no tipo de descoberta a ser criada.

Criando um Scan do tipo Domínio

Preencha os campos no cabeçalho.

| Campo | Descrição |

|---|---|

| Nome* | Scan Nome |

| Domínio* | IP ou nome de domínio do Scan |

| DN Base* | Nome base do domínio |

| Ativo* | Marque sim ou não |

| Crie um glossário exclusivo para esta descoberta | Marque sim ou não |

O preenchimento das guias será explicado mais detalhadamente

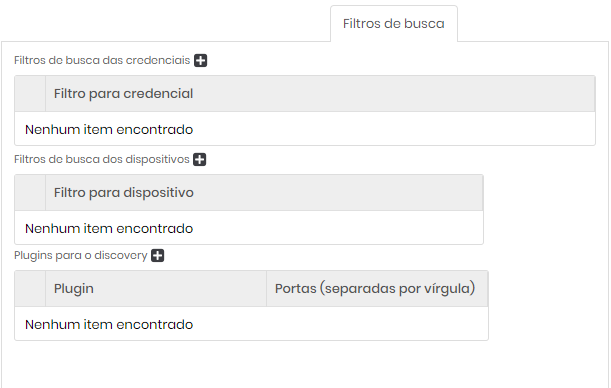

Filtros para a aba de pesquisa

Somente para o tipo Domínio.

Filtros de pesquisa de credenciais - Clique no ícone de adição para incluir um filtro para credenciais.

Filtros de pesquisa de dispositivos - Clique no ícone de adição para incluir um filtro para dispositivos.

Plugins para descoberta - Clique no ícone de adição para incluir um plug-in para o Discovery.

| Campo | Descrição |

|---|---|

| Plugin | Plugins usados para digitalizar. A lista de plug-ins do sistema padrão será exibida. |

| Portas (separadas por vírgulas) | Número das portas usadas para tentar se conectar aos dispositivos. |

Ao escolher a opção Plug-in do Windows, o senhasegura tentará se conectar aos dispositivos usando os protocolos Windows RPC, Windows WMI e Windows RM.

Criando um Scan do tipo Dispositivos

Preencha os campos no cabeçalho.

| Campo | Descrição |

|---|---|

| Nome* | Nome do Scan |

| IP inicial * | IP do intervalo de pesquisa inicial |

| IP final | IP final do intervalo de pesquisa. Se esse campo não for preenchido, apenas o IP do campo IP inicial será levado em consideração para verificar as credenciais e o dispositivo. |

| Site | Nome dos Sites a serem verificados. Todos os sites registrados no senhasegura serão exibidos |

| Ativo * | Indica se a verificação está ativa ou não. |

Criando um Scan do tipo Container

Preencha os campos no cabeçalho.

| Campo | Descrição |

|---|---|

| Nome* | Nome do Scan |

| Host do container * | IP ou nome do dispositivo do controlador. Dispositivo onde os containers estão hospedados. Todos os nomes de host de container registrados serão exibidos |

| Ativado * | Indica se a verificação está ativa ou não. |

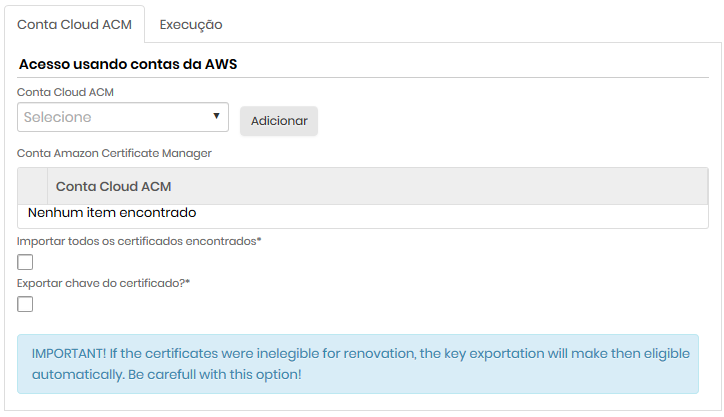

Criação de um scan do tipo Amazon ACM

Este tipo de scan tem como objetivo descobrir e trazer informações dos certificados da Amazon Certificate Manager (ACM). Preencha os campos:

| Campo | Descrição |

|---|---|

| Conta Cloud ACM | Conta da Amazon na qual se refere a CA |

| Importar todos os certificados encontrados* | Indica que todos os certificados Amazon ACM que forem encontrados serão importados para o senhasegura |

| Exportar chave do certificado?* | Indica que as chaves dos certificados Amazon ACM encontrados serão exportadas para o senhasegura . |

Seguindo para a aba Execução preencha:

| Campo | Descrição |

|---|---|

| Manter scan ativo após importação?* | Indica que o scan continuará funcionando mesmo após a importação de certificados encontrados |

| Dias permitidos para execução* | Indica os dias que o scan pode funcionar e buscar por certificados |

| Períodos permitidos para execução | Indica o horário que dentro dos dias definidos o scan pode buscar por certificados. |

| Intervalo mínimo entre as execuções | Indica o tempo entre o fim e o começo de uma nova busca. |

Abas comuns

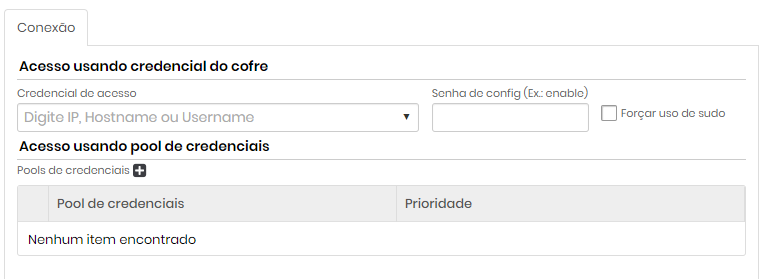

Aba Conexão

Para todos os tipos de Discovery

Acesso usando credenciais do cofre

| Campo | Descrição |

|---|---|

| Credencial de acesso | insira IP, nome do host ou nome de usuário. Credencial de acesso para a pesquisa. Todas as credenciais registradas no senhasegura serão exibidas |

| Senha de configuração (ex: ativar) | senha de configuração |

| Forçar o uso do sudo | Se esta opção estiver ativada, os comandos serão executados como superusuário. A credencial de acesso preenchida no campo Credencial de acesso deve ter permissão sudo nopasswd |

Acesso usando o conjunto de credenciais (clique em +)

| Campo | Descrição |

|---|---|

| Pool de credenciais * Conjunto de credenciais usado para verificar | |

| Prioridade | Prioridade do conjunto de credenciais. Os conjuntos de credenciais de prioridade mais alta prevalecem sobre os conjuntos de credenciais de prioridade mais baixa |

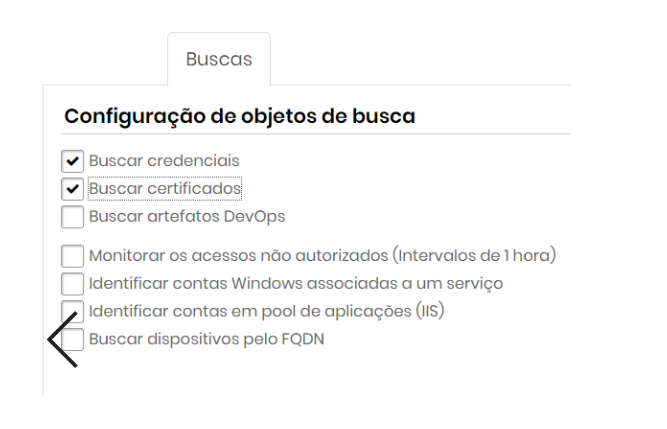

Aba Buscas

Para todos os tipos de Discovery.

Na guia Pesquisar, você pode procurar todas as credenciais que estão sendo usadas por um serviço, basta selecionar a opção Pesquisar contas de serviço do Windows

Marque os objetos a serem verificados.

Configuração de objetos de pesquisa

| Campo | Descrição |

|---|---|

| Buscar credenciais | Se esta opção estiver ativada, as credenciais serão incluídas no processo de Scan & Discovery. |

| Buscar grupos de dispositivos | Se esta opção estiver ativa, os grupos de dispositivos serão incluídos no processo de Scan & Discovery. Esta opção é desativada por padrão. |

| Buscar certificados | Se esta opção estiver ativada, os certificados digitais serão incluídos no processo de Scan & Discovery. A guia Certificados ficará visível se este campo estiver marcado. |

| Buscar artefatos do DevOps | Se esta opção estiver ativada, os artefatos do DevOps serão incluídos no processo de Scan & Discovery. A guia DevOps ficará visível. |

| Monitorar o acesso não autorizado (intervalos de 1 hora) | Se esta opção estiver ativada, o acesso não autorizado às credenciais será monitorado e os logs poderão ser visualizados no Scan & Discovery. |

| Identificar contas em pool de aplicações (IIS) | Se esta opção estiver ativada, as credencias que tiverem contas em pool de aplicações (IIS) serão incluídas no processo no processo de Scan & Discovery. |

| Buscar FQDN em dispositivos Windows | Se esta opção estiver ativada, a busca por dispositivos irá identificar o FQDN dos mesmos e registrá-los no processo de Scan & Discovery. O FQDN será o identificador único do dispositivo caso esta opção for ativada. |

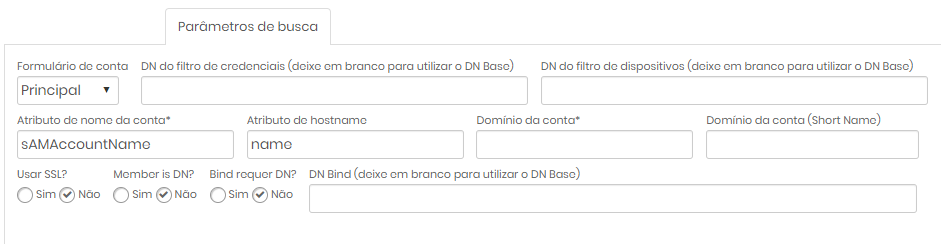

Aba parâmetros de pesquisa

Apenas para o tipo Domínio.

| Campo | Descrição |

|---|---|

| Formulário da conta | tipo de formulário usado nas contas a serem pesquisadas |

| DN do filtro de credenciais | (Deixe em branco para usar o DN Base) Nome de domínio do filtro de credenciais. Se deixado em branco, o DN base será usado |

| DN do filtro do dispositivo | (Deixe em branco para usar o DN Base) Nome de domínio do filtro do dispositivo. Se deixado em branco, o DN base será usado |

| Atributo de nome da conta | Atributo de nome das contas a serem buscadas |

| Domínio da conta | Nome de domínio das contas a serem buscadas |

| Domínio da conta (nome abreviado) | Nome de domínio simplificado (opcional) |

| Usar SSL? | Indica se deve ou não usar o certificado SSL ao pesquisar. Marque Sim ou Não |

| O membro é DN? | Marque Sim ou Não |

| A ligação requer DN? | Marque Sim ou Não |

| Ligação DN | (Deixe em branco para usar o DN Base) Nome de domínio do usuário que pesquisará. Se deixado em branco, o DN base será usado. |

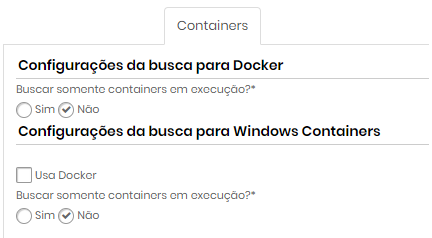

Aba Containers

Somente para o tipo Containers.

Configurações de pesquisa para Docker

| Campo | Descrição |

|---|---|

| Pesquisar apenas containers em execução? | Indica se é necessário pesquisar apenas containers em execução |

Configurações de pesquisa para containers do Windows

| Campo | Descrição |

|---|---|

| Usa o Docker | Indica se os containers de pesquisa usam o Docker |

| Pesquisar apenas containers em execução? * | Indica se é necessário pesquisar apenas containers em execução |

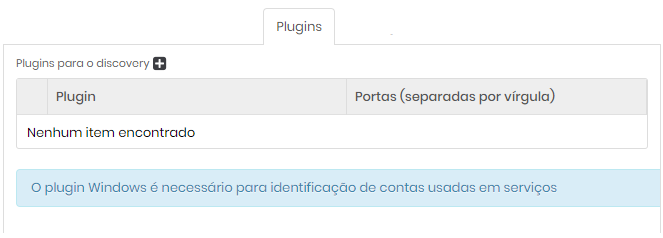

Aba Plugins

Somente para os tipos de Dispositivos e Containers.

Clique no ícone mais e preencha o campo do plug-in.

Para procurar contas de serviço do Windows, você precisará selecionar um plug-in do Windows na guia plug-ins.

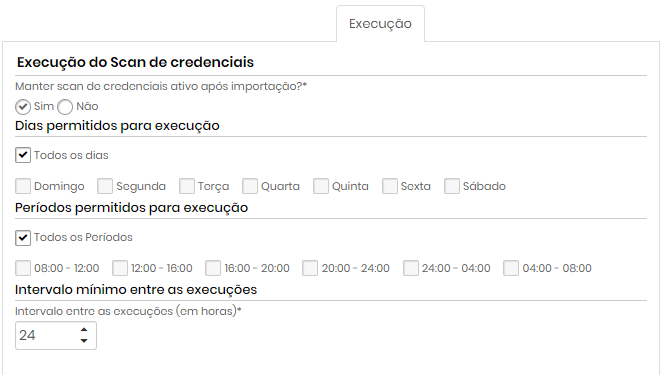

Aba execução

Nesta aba você pode configurar o período e intervalo de execução desta configuração de discovery. Configurações que por ventura levem mais tempo de execução em relação ao período configurado, não serão executados em concorrência. Ou seja, as execuções de uma mesma configuração não são executadas em paralelo. Apenas configurações diferentes são executadas em paralelo.

Tenha cuidado em configurar intervalos muito curtos para configurações que necessitem procurar por grandes intervalos de rede e avaliar diversos artefatos.

O menor intervalo configurável é de uma execução de hora em hora.

Execução de scan de credenciais

| Campo | Descrição |

|---|---|

| Manter a verificação de credenciais ativa após a importação? * | Indica se a verificação de credenciais permanecerá ativa após a importação de credenciais. |

| Dias permitidos para execução | Escolha Todos os dias ou selecione um ou mais dias da semana para a execução |

| Períodos permitidos para execução | Escolha Todos os períodos ou selecione um ou mais períodos para a execução |

| Intervalo mínimo entre execuções (em horas) * | Intervalo mínimo, em horas, entre execuções de varreduras. Este critério leva em consideração os valores inseridos nos campos Dias permitidos para execução e Períodos permitidos para execução. |

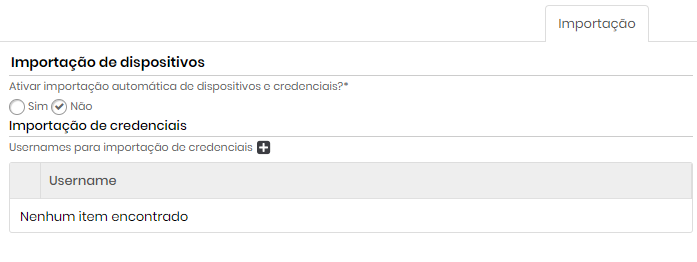

Aba importar

Somente para os tipos Domínio e Dispositivo.

| Campo | Descrição |

|---|---|

| Ativar credenciais e importação automática de dispositivos? | Indica se a importação automática de credenciais e dispositivos está ativada ou não |

| Nomes de usuários para importar credenciais Clique no ícone mais | Nomes de usuários de credenciais que serão importadas automaticamente (por exemplo, Administrador). |

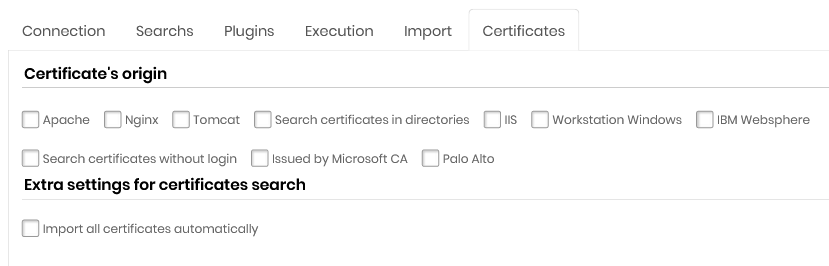

Aba Certificados

Para todos os tipos de Discovery que possuem na aba Pesquisa, a opção "Buscar Certificados" marcada.

Origem do certificado

Apache

Nginx

Tomcat

Busca por certificados em diretórios

Microsoft®IIS

Workstation Microsoft®Windows®

IBM Websphere

Busca de certificados sem login

Emitidos por Microsoft®CA

Palo Alto Networks®

Nesta aba existe a opção Usar pool de credenciais para importar certificados com chaves (somente sistemas nix)*. Esta opção permite que certificados com senha e chave sejam importados para o senhasegura . Selecione esta opção e sem seguida indique o pool de credenciais para esta tarefa.

Configurando scan Palo Alto Networks®

Ao selecionar a opção Palo Alto, senhasegura escaneará os certificados dentro de Palo Alto Networks®, dois campos serão exibidos:

API Key: Selecione um usuário, já registrado com senhasegura , que contenha o valor da Chave API;

Importar chaves?: Indica que ao encontrar os certificados as chaves serão importadas para o senhasegura também.

Ir para o menu Discovery: Discovery ➔ Certificados ➔ Certificados para visualizar o relatório de certificados encontrados, use o botão de ação para realizar uma importação manual.

Na aba Plugins ao selecionar o plugin Palo Alto, indique que a porta de acesso é o SSH 22.

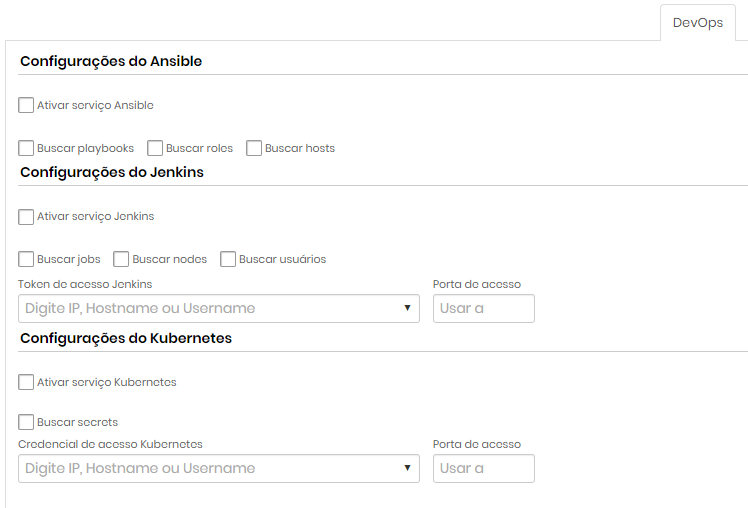

Aba DevOps

Para todos os tipos de Discovery que possuem na aba Busca a opção "Buscar Artefatos Devops" marcada.

Configurações Ansible

| Campo | Descrição |

|---|---|

| Ativar Serviço Ansible | Indica se o serviço Ansible está ativado |

| Pesquisar playbooks | Indica se a pesquisa de playbooks está ativada |

| Funções de pesquisa | Indica se a pesquisa de funções está ativada |

| Pesquisar hosts | Indica se a pesquisa de host está ativada |

Configurações Jenkins

| Campo | Descrição |

|---|---|

| Ativar serviço Jenkins | Indica se as buscas Jenkins estão ativadas neste Discovery |

| Pesquisar trabalhos | Se esta opção estiver ativada, o Discovery buscará jobs do Jenkins. |

| Pesquisar nós | Se esta opção estiver ativada, o Discovery buscará por nós Jenkins. |

| Pesquisar usuários | Se esta opção estiver ativada, o Discovery procurará usuários do Jenkins. |

| Token de acesso Jenkins | Token que será usado para acessar Jenkins |

| Porta de acesso | Porta de acesso Jenkins |

Configuração Kubernetes

| Campo | Descrição |

|---|---|

| Ativar serviço Kubernetes | Indica se as buscas Kubernetes estão ativadas neste Discovery |

| Pesquisar segredos | Se esta opção estiver ativada, o Discovery procurará segredos do Kubernetes. |

| Credencial de acesso ao Kubernetes | Credencial que será usada para acessar o Kubernetes |

| Porta de acesso | Porta de acesso ao Kubernetes |

O senhasegura possui um plug-in Kubernetes que permite usar credenciais registradas no cofre para usar o serviço, aumentando a segurança ao usar o sistema. Para obter acesso ao plug-in, entre em contato com a equipe de suporte senhasegura .

Visualizar status

Dispositivos

Acesse o menu Discovery ➔ Situação de execução ➔ Execucão do discovery.

Nesta tela, você pode ver descobertas de dispositivos ativas no sistema, juntamente com uma variedade de informações como status, progresso, número de dispositivos em espera e total, número de sucessos e erros e data e hora de início e término da execução.

Na barra de filtros, a seleção de filtragem pode ser feita pelo ID ou nome do dispositivo ou pelo status que pode ser:

Busca de dispositivos

Buscar informações

Sem dispositivos

Finalizado

Aguardando

Não finalizado

No botão de ação dos registros em execução você pode obter mais detalhes sobre a execução.

Scan de objetos

Acesse o menu Discovery ➔ Situação de execução ➔ Scan execution.

Nesta tela, você pode ver descobertas de credenciais, SSH key, certificados, autoridades locais e serviços, juntamente com uma variedade de informações como status, progresso, número de sucessos e erros, data e hora de início e término da execução. Na barra de filtros, a seleção de filtragem pode ser feita pelo ID ou nome do objeto.

Visualizar logs do Discovery

Acesse o menu Discovery ➔ Logs ➔ Conexões por dispositivo e no botão de ação do registro clique Visualizar logs do Discovery.

Sincronizar

No botão de ação do relatório, clique em Sincronizar..

Quando sincronizada, uma mensagem de sucesso será exibida.

Visualizar logs de Scan de Discovery

Glossários

Por meio dos glossários do Scan & Discovery, é possível automatizar o processo de importação de dispositivos e credenciais encontradas nos Discoveries. Isso ocorre porque é possível predefinir nos glossários informações como site, tipo, fabricante e modelo do dispositivo, além de definir o tipo de credencial padrão e privilegiado, troca automática de senha e conectividade.

Dessa forma, o senhasegura reconhece automaticamente os dispositivos na sequência de identificação definida no glossário e executam importações se esta opção estiver ativada nas configurações do Discovery.

Criar um glossário de dispositivo

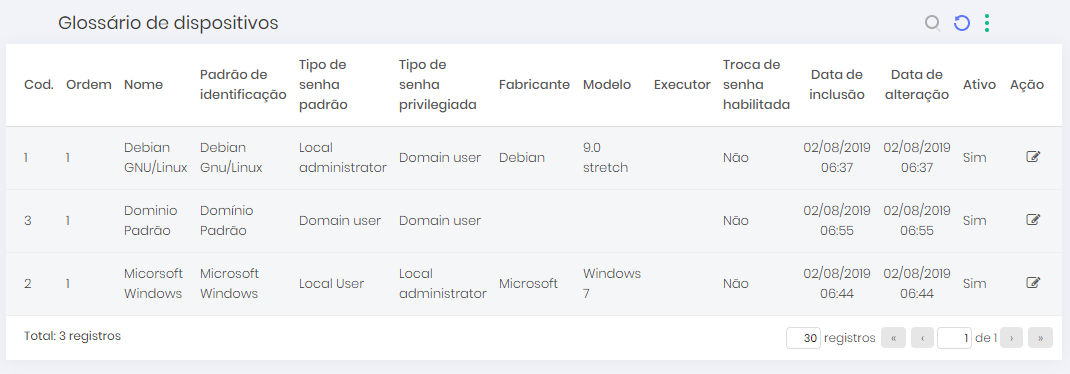

Acesse o menu Discovery ➔ Configurações ➔ Glossário de dispositivos

Nesta tela, você pode visualizar os glossários criados juntamente com uma série de informações como padrão de identificação, tipo de senha padrão, tipo de senha privilegiada e alteração de senha ativada ou não selecionada.

No botão ação de relatório, clique no botão Novo glossário.

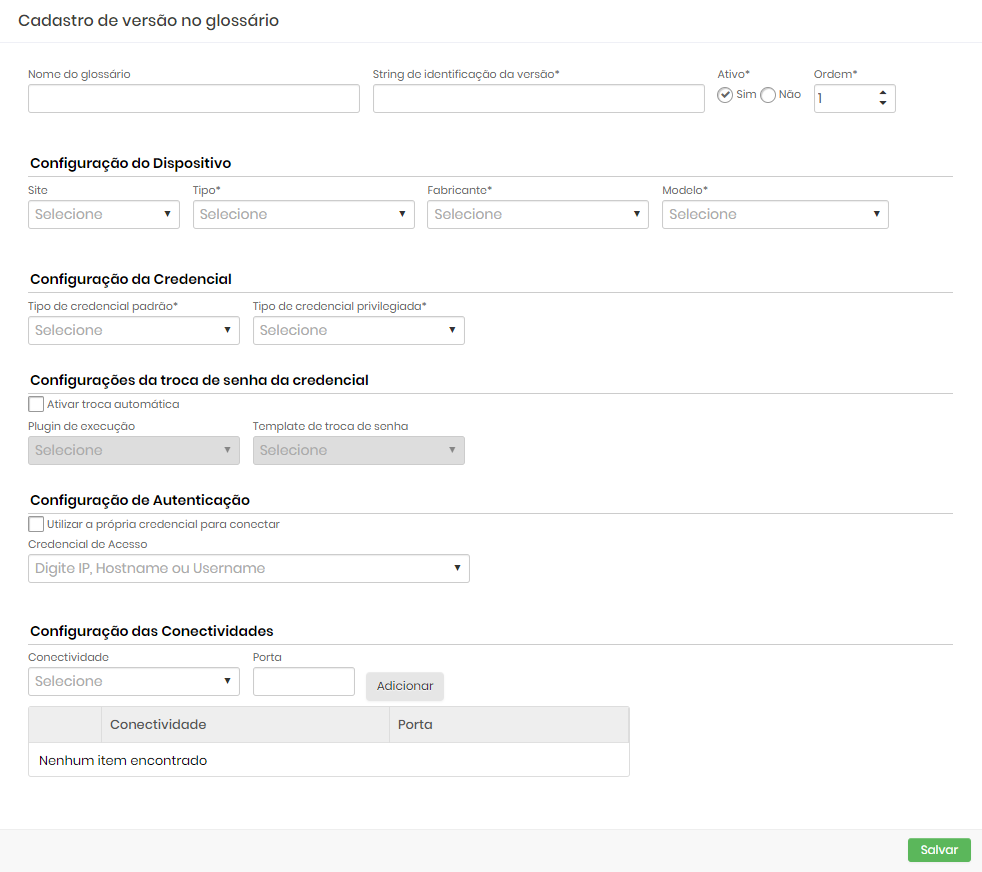

Complete os campos a seguir:

| Campo | Descrição |

|---|---|

| Nome do glossário | Nome para identificação deste glossário |

| ID da versão String | Esta é a string que definirá a quais dispositivos do Discovery este dicionário será aplicado. O valor inserido neste campo será comparado ao nome do Sistema Operacional do dispositivo. É possível utilizar o caractere para simbolizar qualquer valor para a string. Por exemplo, a string ”Windows” selecionará qualquer dispositivo Windows |

| Ativo | Indica se este glossário está ativo ou não |

| Ordem | Ordem de prioridade de aplicação deste glossário, se mais de um glossário se aplicar ao mesmo dispositivo. Prioridades menores têm precedência sobre prioridades maiores |

| Site | Site físico do dispositivo. Todos os sites registrados no senhasegura serão listados |

| Tipo | Tipo de dispositivo (por exemplo: servidor, estação de trabalho etc.). Todos os tipos de dispositivos registrados no senhasegura serão listados |

| Fabricante | Fabricante do dispositivo (por exemplo, Cisco, CheckPoint). Todos os fabricantes registrados no senhasegura serão listados. |

| Modelo | Modelo de dispositivo (por exemplo: Cisco ASA, etc ...). Todos os modelos registrados no senhasegura serão listados |

| Tipo de credencial padrão | Tipo de credenciais padrão (por exemplo, local, domínio etc.). Todos os tipos de credenciais padrão registrados no senhasegura serão listados |

| Tipo de credencial privilegiada | Tipo de credenciais privilegiadas (por exemplo, local, domínio, etc.). Todos os tipos de credenciais privilegiadas registrados nas senhas serão listados |

| Ativar troca automática | Indica se a troca automática de senha de credencial está ativada |

| Plug-in de execução | Plug-ins para executar o Discovery. Todos os plugins de execução registrados no senhasegura serão listados |

| Template de troca de senha | Template usado para realizar a troca de senha. Todos os modelos registrados no senhasegura serão listados. |

| Use sua própria credencial para conectar-se | Se esta opção for selecionada, a credencial do usuário será usada para conectar |

| Credencial de acesso | Credencial de acesso cadastrada no cofre. Todas as credenciais de acesso registradas no senhasegura serão listadas. |

| Conectividade | Protocolos usados para acesso ao dispositivo. A conectividade padrão do senhasegura será exibida |

| Porta | Número da porta de comunicação. O campo é preenchido com o número da porta do protocolo padrão. |

Preencha os campos e clique no botão Salvar para finalizar.

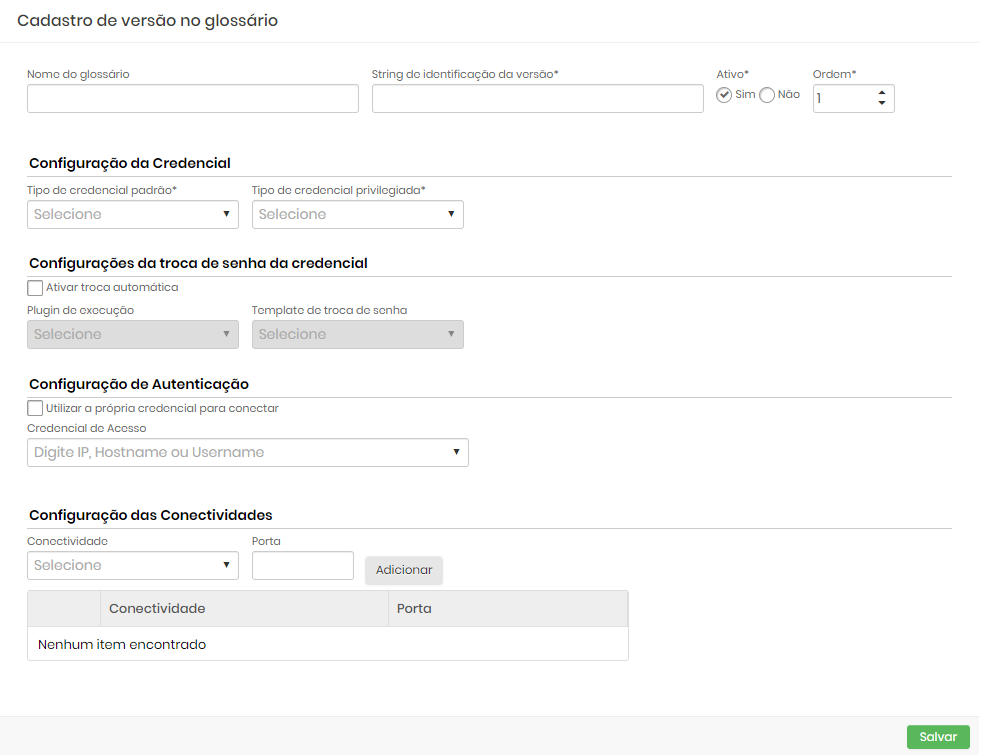

Criar um glossário de domínio

No botão de ação de relatório, clique em Novo glossário de domínio.

Os campos desta tela são os mesmos da anterior, exceto que o bloco de informações do dispositivo não é apresentado.

Preencha os campos e clique em Salvar para concluir.

Editar um glossário

Clique no botão Alterar glossário.

A tela é igual à criação de um glossário e funciona da mesma maneira.

Faça as alterações e clique no botão Salvar para concluir.

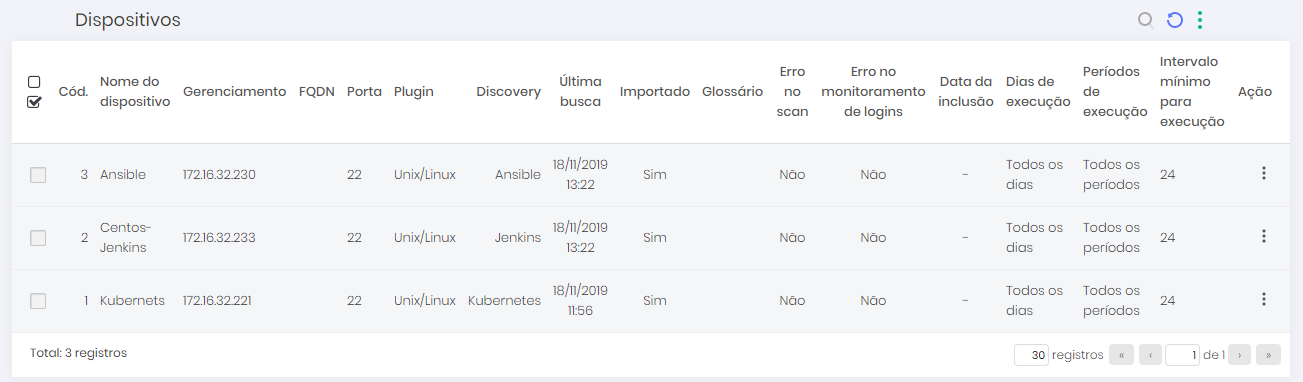

Importar dispositivos encontrados

Para importar dispositivos encontrados nos Discoveries, vá para Discovery ➔ Discovery ➔ Dispositivos

O botão de ação de registro possui as seguintes opções:

Importar dispositivo

Credenciais do dispositivo

Grupos

Chaves SSH

Certificados de dispositivo

Serviços de dispositivo

Visualizar Registro de Scan

Sincronizar

Editar registro

Nesta tela, você pode ver os dispositivos encontrados junto com uma série de informações, como tempo de pesquisa e mensagem de resultado.

Selecione o dispositivo a ser importado e clique no botão Importar dispositivos.

Uma janela de confirmação será aberta. Clique em Sim para importar os dispositivos selecionados.

Os dispositivos com um IP já registrado não serão importados. Uma nova conectividade será criada se não existir.

Preencha os seguintes campos:

| Campo | Descrição |

|---|---|

| IP de gerenciamento | IP fixo do dispositivo |

| Nome do dispositivo (nome do host, IP, URL ou nome do site, nome do aplicativo ...) | Descrição do dispositivo ou nome do host / IP (nome de identificação do sistema) |

| Site | Site físico do dispositivo. Todos os sites registrados no senhasegura serão listados |

| Tipo | Tipo de dispositivo (por exemplo: servidor, estação de trabalho etc). Todos os tipos de dispositivos registrados no senhasegura serão listados |

| Fabricante | Fabricante do dispositivo (por exemplo, Cisco, CheckPoint). Todos os fabricantes registrados no senhasegura serão listados. |

| Modelo | Modelo de dispositivo (por exemplo: Cisco ASA, etc ...). Todos os modelos registrados no senhasegura serão listados |

| Conectividade | Protocolos usados para acesso ao dispositivo. A conectividade de padrão de senhasegura será exibida. |

| Porta | Número da porta de comunicação. O campo é preenchido com o número da porta do protocolo padrão. |

Clique em Salvar para finalizar.

Importar credenciais encontradas

Para importar credenciais encontradas nos Scans realizados, vá para o menu Discovery ➔ Discovery ➔ Credenciais

O botão de ação de registro possui as seguintes opções: Exibir detalhes do registro, acesso à credencial e visualizar os últimos registros.

Nesta tela, você pode ver as credenciais encontradas junto com uma série de informações, como privilegiadas, data e hora do último acesso e pesquisa. Você pode visualizar detalhes e acessos da credencial.

Selecione as credenciais que deseja importar e clique no botão Importar credenciais.

Uma tela de confirmação será exibida. Clique em Sim para concluir.

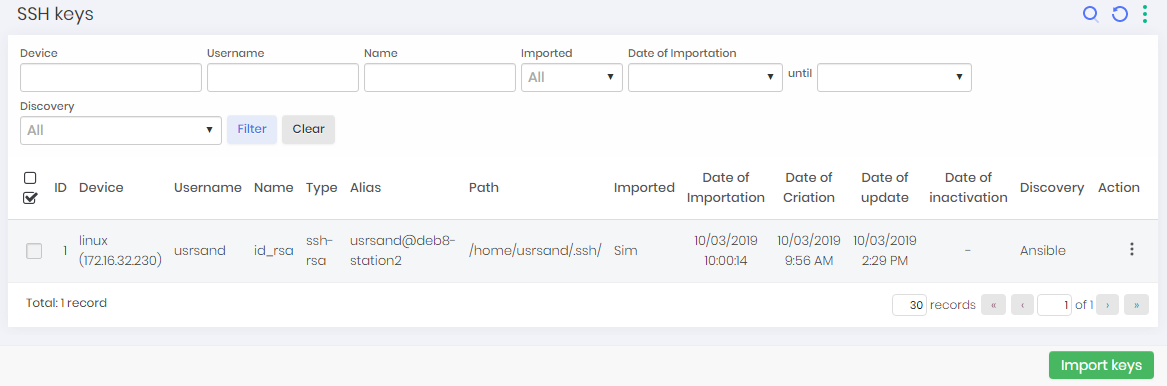

Importar chaves SSH encontradas

Acesse o menu Discovery ➔ Discovery ➔ Chaves SSH

O botão de ação de registro tem as seguintes opções: Exibir teclas e exibir dispositivos autorizados. Nesta tela, você pode visualizar as chaves SSH encontradas junto com uma série de informações como dispositivo, nome, tipo e caminho da chave. Além disso, você pode ver os detalhes da chave SSH.

O relatório também exibe as informações se a credencial encontrada é privilegiada ou não, portanto, ao importar, preste atenção a este item para importar a credencial correta.

Para importar chaves SSH, selecione as credenciais que deseja importar e clique no botão Importar chaves. Se o registro já houver sido importado, ele não poderá ser selecionado.

Uma tela de confirmação será exibida: Clique em Sim para concluir.

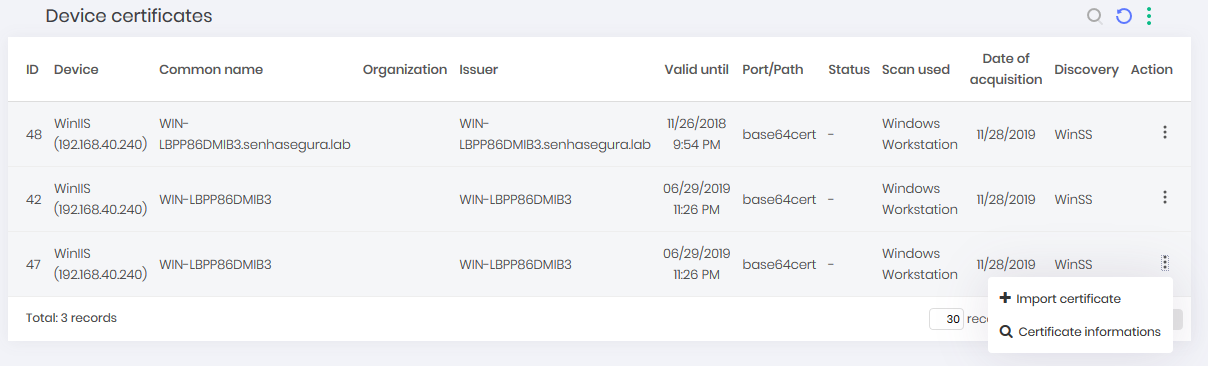

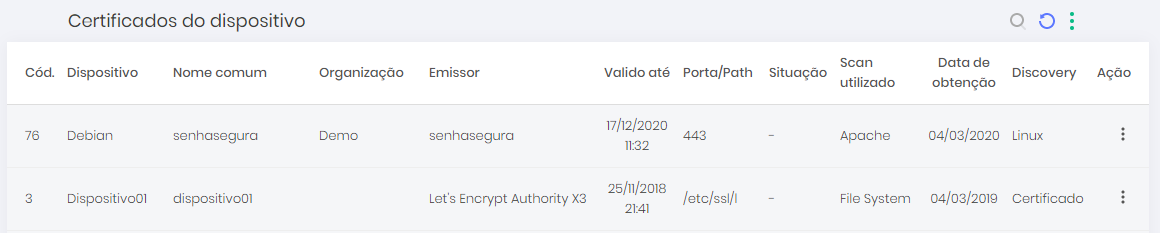

Importar certificados encontrados

Para importar certificados encontrados nos Scans, vá para Discovery ➔ Discovery ➔ Certificados

Clique no botão de ação Importar certificado, uma tela de confirmação será exibida. Clique em Sim para finalizar.

Vá para o menu Certificados ➔ Certificados menu para visualizar o certificado importado.

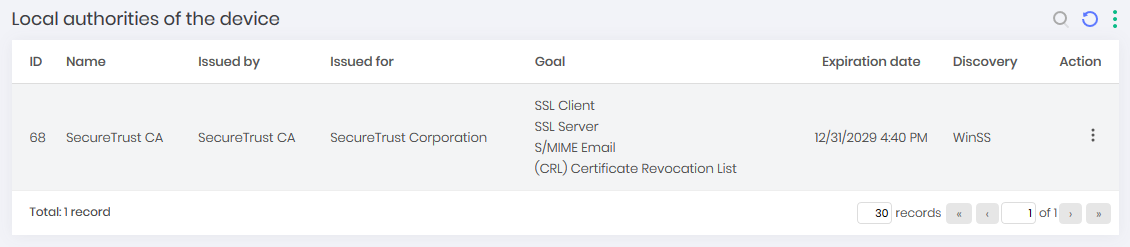

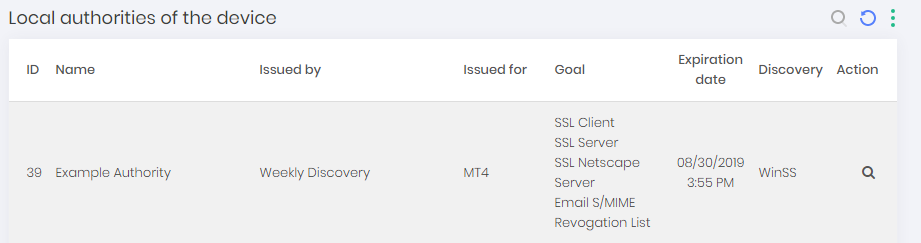

Importar autoridades locais encontradas

Para visualizar as autoridades locais encontradas nos Scans realizados, vá para Discovery ➔ Discovery ➔ Autoridades Locais A seguinte tela será exibida:

Clique no botão de ação Importar autoridade, uma tela de confirmação será exibida. Clique em Sim para finalizar.

Visualizar serviços

Acesse o menu Discovery ➔ Discovery ➔ Services. Esta tela mostra as seguintes informações sobre o dispositivo:

Nome

Dispositivo

Todos

Display nome

Estado

Tipo

Discovery

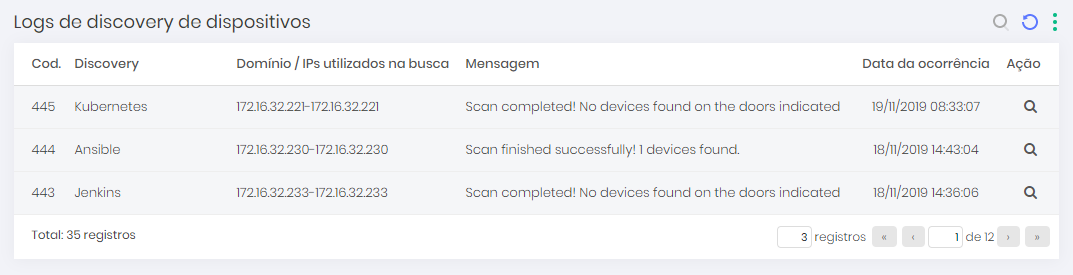

Logs do Scan & Discovery

Por meio do módulo Scan & Discovery, você pode visualizar uma série de relatórios, como registros de Discovery de dispositivos, logs de Scans de credenciais, status de Discoveries, conexões em pool e uma lista de acesso não autorizado a dispositivos registrados no cofre.

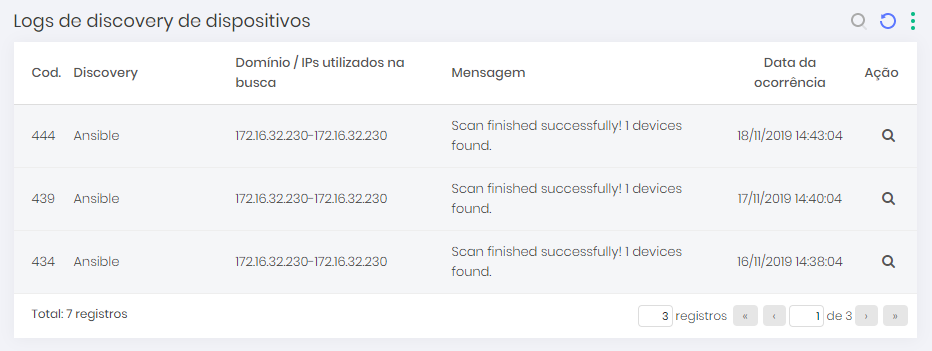

Para visualizar os logs de descoberta, vá para Discovery ➔ Logs ➔ Logs de Discovery de dispositivos

Nesta tela, você pode visualizar os registros de Discoveries de dispositivos, juntamente com uma série de informações, como nome da Discovery, intervalo de pesquisa, mensagem e data da ocorrência.

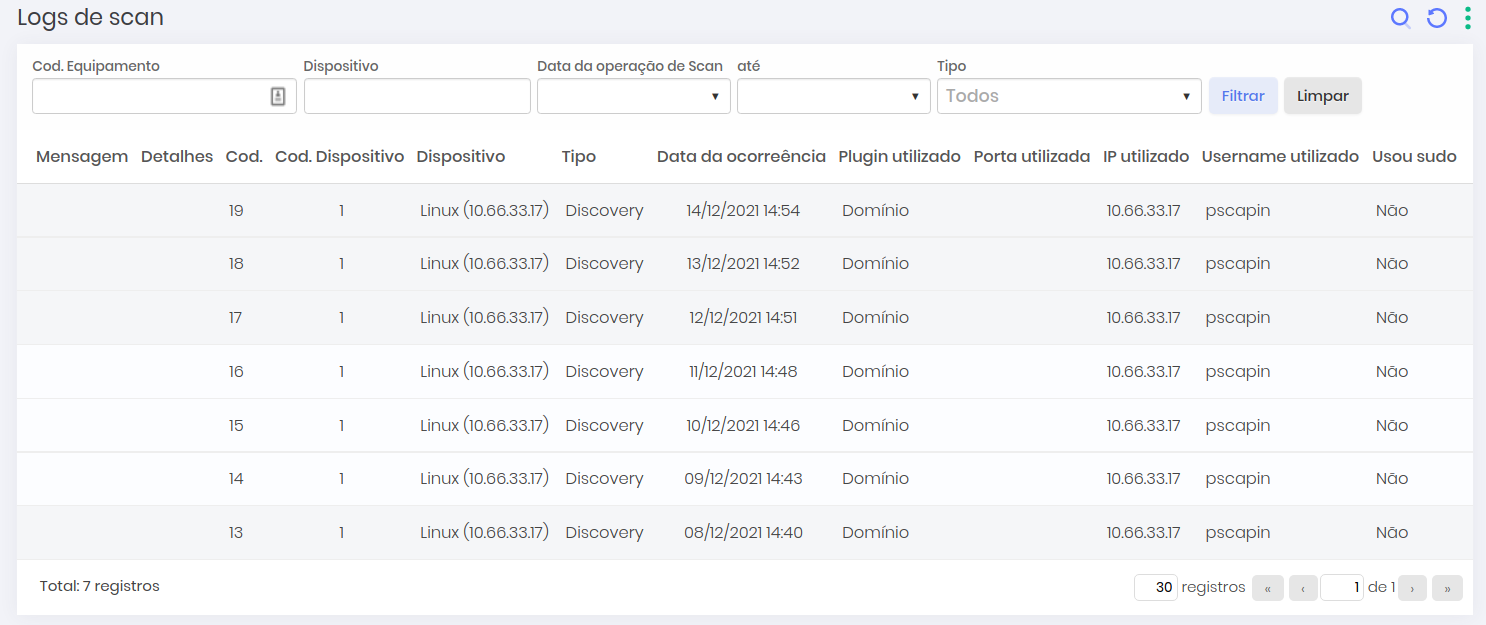

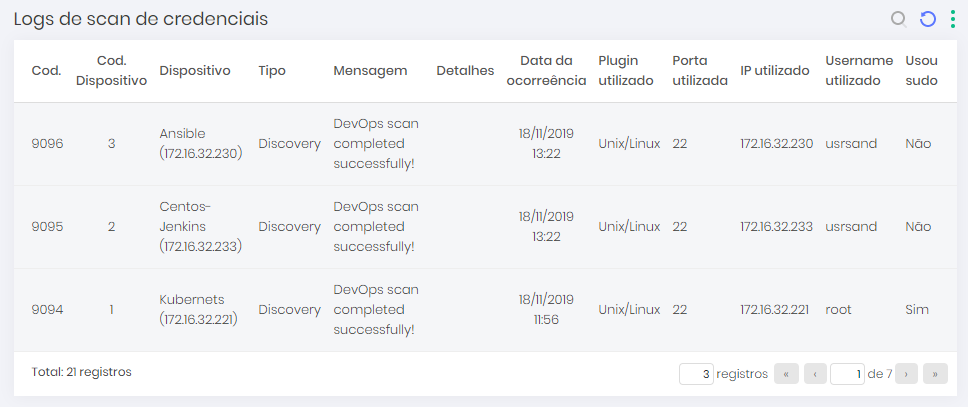

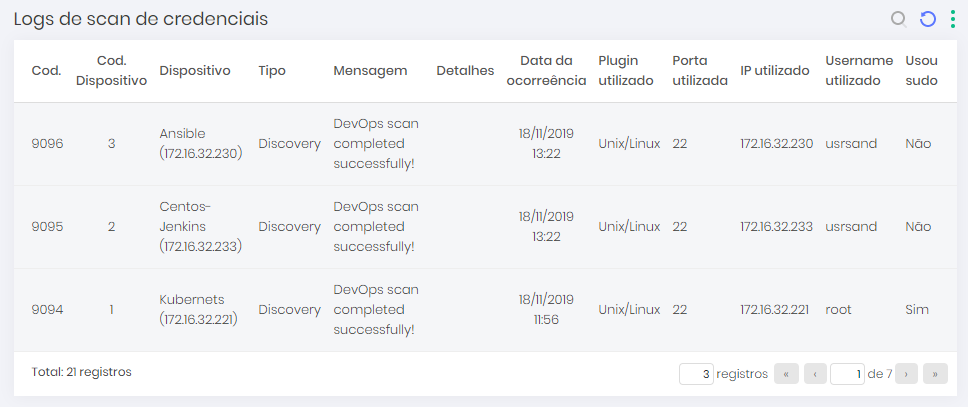

Logs de scan de credenciais

Para visualizar logs de Scan de credenciais, vá para Discovery ➔ Logs ➔ Logs de Scans de credenciais

Nesta tela, você pode visualizar os logs de Scan de credenciais junto com uma série de informações como dispositivo, mensagem, data de ocorrência e nome de usuário usado.

Detalhes das conexões do pool por dispositivo

Para visualizar detalhes das conexões do pool de dispositivos, vá para Discovery ➔ Logs ➔ Conexões de dispositivos por credencial

Nesta tela, você pode visualizar Discoveries configurados usando conjuntos de credenciais separadas por dispositivo, juntamente com IP de gerenciamento, nome do dispositivo e status do Discovery.

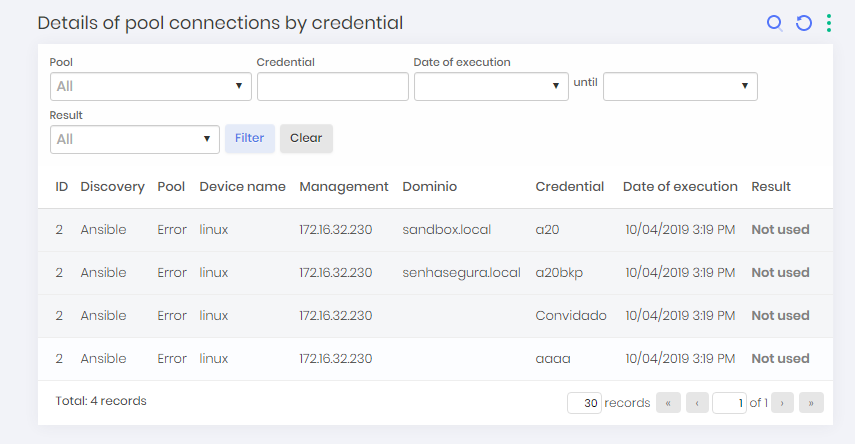

Detalhes das conexões do pool por credenciais

Para visualizar detalhes das conexões do pool por credenciais, vá para Discovery ➔ Logs ➔ Conexões de dispositivos por credencial.

Nesta tela, você pode visualizar Discoveries configurados usando conjuntos de credenciais separadas por credenciais, juntamente com o IP de gerenciamento, nome do dispositivo, nome do conjunto, data de execução e resultado do Discovery.

Relatório de certificados com erro de importação

Neste relatório apresentará os certificados com erro de importação durante o Scan & Discovery. O relatório inclui ainda uma coluna para destacar os certificados que não foram importados por conta de terem senha ou chave.

Acesse o relatório através do caminho: Discovery ➔ Discovery ➔ Certificados ➔ Certificados com senha

Auditoria

Acessos não autorizados

Para visualizar logs de acesso não autorizado a credenciais, vá para Discovery ➔ Auditoria ➔ Acessos não autorizados. Nesta tela, você pode visualizar o acesso às credenciais registradas no cofre realizados por fora do senhasegura , ou sem autorização. Você pode visualizar uma variedade de informações como nome de usuário, dispositivo, data e hora de login, duração e fonte de acesso.

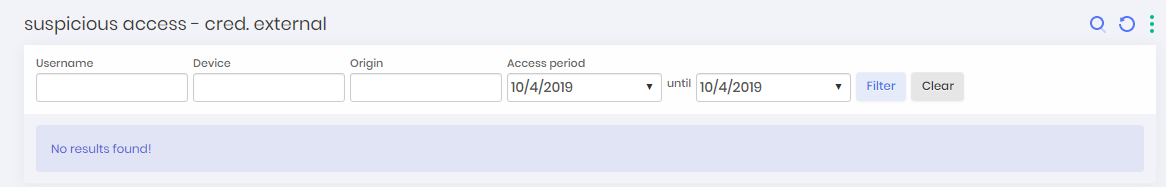

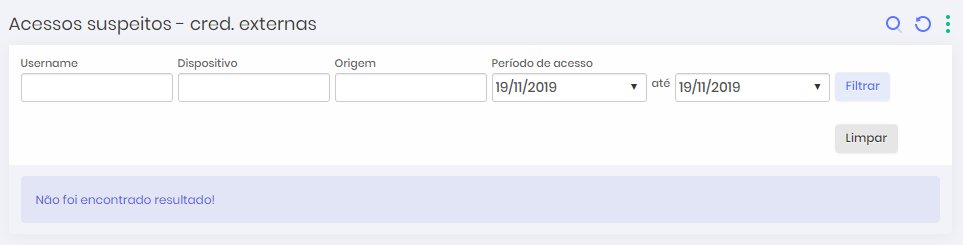

Acessos suspeitos

Para visualizar logs de acessos suspeitos a credenciais, vá para Discovery ➔ Audit ➔ Acessos suspeitos Neste relatório você tem acesso as credenciais que não são geridas pelo senhasegura mas que estão realizando acessos ao dispositivo alvo.

DevOps

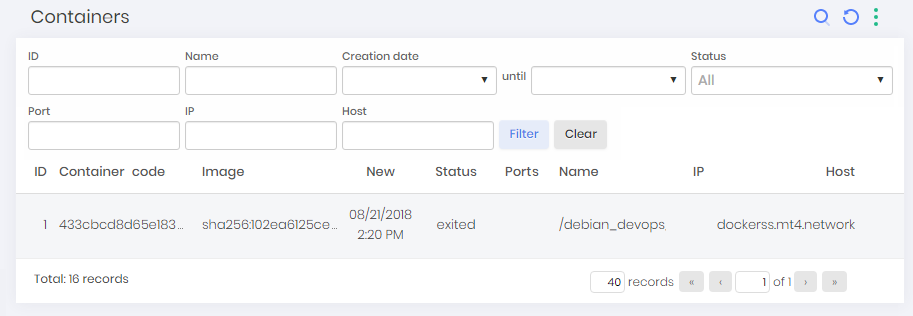

Informações de Containers

Para visualizar as informações dos containers encontrados nos Discoveries, vá para Discovery ➔ Devops ➔ Containers

Nesta tela, você pode visualizar os containers encontrados junto com informações como código, imagem, criação, estado, IP e host do container.

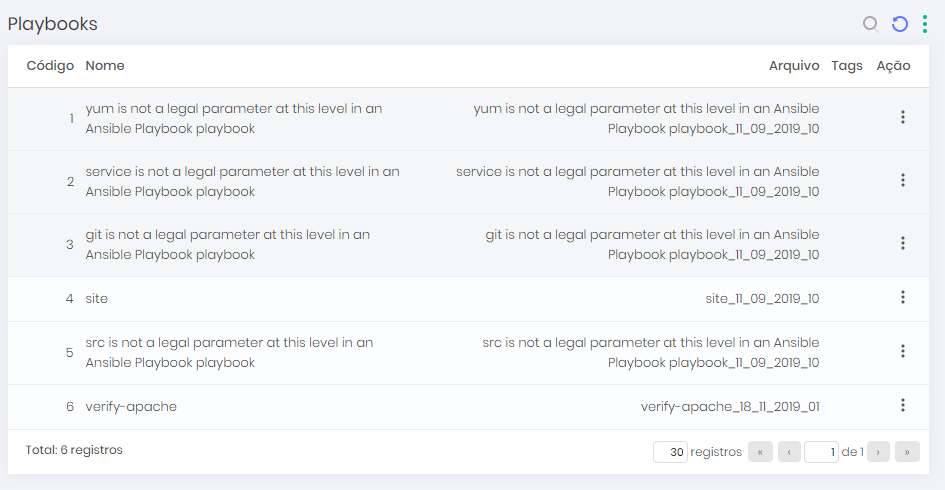

Playbooks Ansible

Para visualizar informações dos playbooks encontrados, vá para Discovery ➔ Devops ➔ Ansible ➔ Playbooks.

Nesta tela, você pode visualizar os playbooks encontrados. Você ainda pode visualizar as tarefas de um playbook, clicando no botão Tarefas ou seus hosts, clicando no botão Hosts.

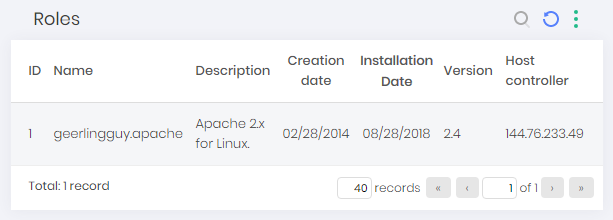

Papéis Ansible

Para ver informações dos papéis encontrados, vá para Discovery ➔ Devops ➔ Ansible ➔ Roles

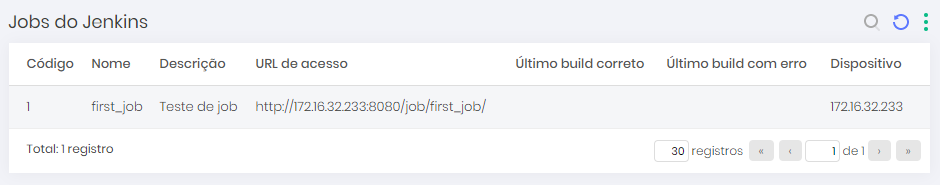

Jobs Jenkins

Para ver informações dos jobs encontrados, vá para Discovery ➔ Devops ➔ Jenkins ➔ Jobs

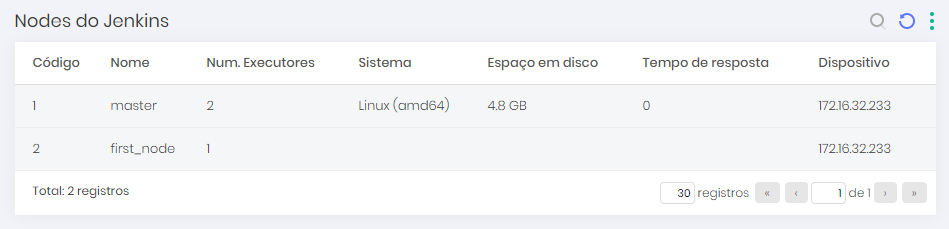

Nós Jenkins

Para ver informações dos nós encontrados, vá para Discovery ➔ Devops ➔ Jenkins ➔ Nodes

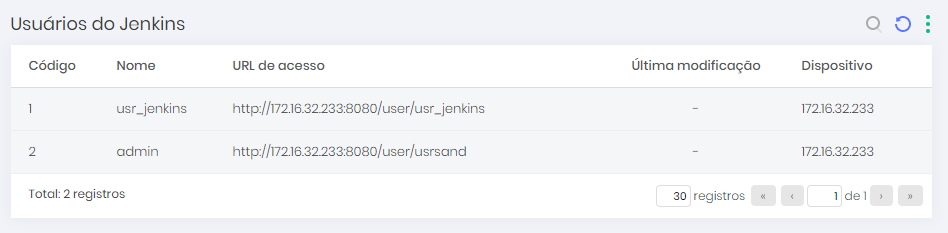

Usuários Jenkins

Para ver informações dos usuários encontrados, vá para Discovery ➔ Devops ➔ Jenkins ➔ Users

Credenciais associadas a serviços

O senhasegura realiza um discovery através de um scan de credenciais, buscando aquelas que estejam sendo usadas por algum tipo de serviço Windows. Se você já realizou uma busca e deseja verificar quais credenciais estão associadas com algum serviço foram encontradas, acesse o menu: Discovery ➔ Discovery ➔ Serviços um relatório com as credenciais encontradas será exibido.

Porém caso ainda não tenha configurado a busca para encontrar essas credenciais siga as instruções:

Crie uma nova busca através do menu: Discovery ➔ Configurações ➔ Discovery ou alterar uma já criada

cautionPara que a busca por credenciais utilizadas por serviço seja configurado é necessário utilizar a busca por Domínio.

Siga até a guia Buscas e selecione a opção Identificar contas Windows associadas a um serviço

Caso ainda não tenha configurado um plugin Windows, siga para a guia Plugins e adicione uma porta e um plugin Windows para ser usado nesta busca.

Por fim clique em Salvar

Após o scan concluir será possível verificar as credenciais encontradas no relatório de serviços (Discovery ➔ Discovery ➔ Serviços).

Lembre-se que são credenciais associadas a um serviço Windows, se seu scan se concentrar em dispositivos de sistema diferente a busca não terá resultados.

Contas privilegiadas em outras aplicações

O senhasegura como uma série de plugins para encontrar automaticamente contas com alto privilégio em diversas aplicações. Além de possuir uma plataforma flexível que permite a inclusão de novos sistemas de terceiros, melhorando o monitoramento e identificação de possíveis infratores em sua empresa.

Esta integração com aplicações de terceiros também permite a sincronização de equipamentos com as principais ferramentas CMDB do mercado, tais como ServiceNow e BMC, sincronizando a sua base de dispositivos, garantindo a visibilidade e controlo de todo o seu parque de equipamentos. Através do nosso serviço de suporte somos capazes de expandir a interação com sistemas de terceiros de acordo com as necessidades dos nossos clientes.

Para isso, siga as instruções das secções anteriores e crie um novo Discovery de Aplicação e preencha os dados necessários para a correcta descoberta.

Descobrir e auditar as alterações de configuração

Descobrir e auditar alterações nas configurações:

Em Discovery ➔ Configurações ➔ Discovery, ao criar ou editar uma descoberta, na aba Buscas você pode verificar Identificar configuração do sistema..

Nós integramos com os seguintes sistemas:

Active Directory

Microsoft Exchange

SQL Server

File Systems

NetApp

Para esta configuração, vamos precisar do plugin do Windows ou SSH.

Depois de feita a descoberta, o resultado será mostrado em Discovery ➔ Discovery ➔ Configurações.

Para restaurar uma configuração, você pode pesquisar em Discovery ➔ Discovery ➔ Configurações, o histórico de ação mostrará todas as configurações diferentes, e no botão Restaurar você pode recuperar qualquer configuração anterior.

Contas em pool de aplicações IIS

O senhasegura também realiza a busca por credenciais locais e de domínios associadas a um pool de aplicações do IIS.

Para realizar uma busca por essas credenciais siga as instruções:

Como explicado nas seções anteriores crie um Discovery de aplicação através do menu Discovery ➔ Configurações ➔ Discovery

Uma vez no formulário, siga para a guia Buscas selecione a opção Identificar contas em pool de aplicações (IIS)

cautionSomente plugins Windows poderão ser utilizados neste Discovery

Salve e realize a busca.

Relatório de pool de aplicações IIS

Ao final da busca será possível analisar um relatório contendo as informações coletadas como: nome do pool, username da credencial vinculada ao pool, untime version do pool da aplicação e outros dados.

Para isso siga para o menu: Discovery ➔ Discovery ➔ Dispositivos.

Selecione o item no relatório que deseja verificar e clique no botão de ação Pool de aplicações IIS.

Um relatório com os dados coletadas será exibido.

Discovery de Secrets no Kubernetes

É possível realizar o discovery de secrets no Kubernetes através da integração do senhasegura com o orquestrador.

Antes de realizar este tipo de discovery é necessário saber:

A URL do Kube API Server

Em qual porta o Kubernetes está sendo executado. Por padrão é a 6443.

Bearer token para acessar a API do Kubernetes

Obtendo o bearer token

O token a ser utilizado no senhasegura deve possuir permissão para listar e buscar as secrets, por isso é necessário que seja gerado conforme as nossas instruções.

Acesse o servidor do Kubernetes e execute os seguintes comandos:

Comando para criar uma conta de serviço no Kubernetes:

kubectl apply -f - <<EOF

---

apiVersion: v1

kind: ServiceAccount

metadata:

name: senhasegura-discovery

namespace: kube-system

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: senhasegura-discovery

rules:

- apiGroups:

- ""

resources:

- secrets

verbs:

- get

- list

---

kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: senhasegura-discovery

subjects:

- kind: ServiceAccount

name: senhasegura-discovery

namespace: kube-system

roleRef:

kind: ClusterRole

name: senhasegura-discovery

apiGroup: rbac.authorization.k8s.io

EOFcautionNão altere nenhum dado deste comando, isso poderá influenciar efetividade do token. Se desejar, apenas o campo name poderá ser alterado, porém não recomendamos esta ação já que a string

senhasegura-discoveryajudará na identificação da política.Comando para exportar o token da conta de serviço para variável de ambiente:

export K8S_TOKEN=$(kubectl get secrets/$(kubectl get serviceaccount/senhasegura-discovery -n kube-system -o jsonpath='{.secrets[0].name}') -n kube-system -o jsonpath='{.data.token}' | base64 -d)cautionSe o campo name foi alterado no comando anterior deve ser alterado neste também.

Comando para imprimir o token na tela:

echo $K8S_TOKEN

Cadastrando a credencial

Após a execução dos comandos e com o token em mãos é necessário associa-lo a uma credencial de acesso ao servidor Kubernetes.

Siga para o PAM ➔ Credenciais ➔ Todas clique no botão de ação do relatório para criar uma nova credencial.

Insira o username da credencial

Defina o Tipo da Senha

No campo Dispositivo selecione o servidor Kubernetes

Selecione o campo Definir senha atual e no campo Senha insira o token obtido

Clique em Salvar

Realizando o discovery

Com o bearer token já cadastrado no senhasegura você já poderá realizar o discovery. Para isso acesse o menu Discovery ➔ Configurações ➔ Discovery e crie um novo discovery de Dispositivos ou Containers:

Discovery de Containers

Consulte a seção Criar Discovery deste capítulo para entender o preenchimento completo do formulário.

Esse tipo de discovery buscará por containers em um host. No campo Container host selecione o host onde a busca deve ser feita.

Na aba Buscas selecione a opção Buscar artefatos DevOps

Ao selecionar a opcão uma nova aba chamada DevOps será exibida, acesse a aba e siga para a seção Configurações do Kubernetes

Selecione as opções:

Ativar serviço Kubernetes: Habilita a busca por serviços do Kubernetes

Buscar secrets: Realiza a busca por secrets

Bearer token: Utiliza como meio de autenticação API Kubernetes empregando um bearer token

No campo Credencial de acesso Kubernetes selecione a credencial onde o bearer token foi cadastrado

Em seguida selecione em qual porta você deseja buscar pelo Kubernetes.

infoA porta padrão do Kubernetes é 6443, ou insira o número configurado para o seu servidor Kubernetes.

Para finalizar clique em Salvar para finalizar.

infoConsulte o Administração de Credencias para entender o preenchimento completo do formulário de cadastro de credenciais.

Discovery de Dispositivos

Consulte a seção Criar Discovery deste capítulo para entender o preenchimento completo do formulário.

Esse tipo de discovery buscará por dispositivos. No campo *IP Inicial** insira o range de IP's onde a busca deve ser feita.

Na aba Buscas selecione a opção Buscar artefatos DevOps

Ao selecionar a opcão uma nova aba chamada DevOps será exibida, acesse a aba e siga para a seção Configurações do Kubernetes

Selecione as opções:

Ativar serviço Kubernetes: Habilita a busca por serviços do Kubernetes

Buscar secrets: Realiza a busca por secrets

Bearer token: Utiliza como meio de autenticação API Kubernetes empregando um bearer token

No campo Credencial de acesso Kubernetes selecione a credencial onde o bearer token foi cadastrado

Em seguida selecione em qual porta você deseja buscar pelo Kubernetes.

infoA porta padrão do Kubernetes é 6443, ou insira o número configurado para o seu servidor Kubernetes.

Para finalizar clique em Salvar

Visualizando as secrets encontradas

Acesse o menu Discovery ➔ DevOps ➔ Kubernetes ➔ Secrets. Nesta tela será exbida a lista de Secrets encontradas durante a busca.

Clique no botão de ação para ter mais informações sobre a Secret.

Discovery Out-of-band / iLO / iDRAC

O senhasegura é capaz de realizar discovery e onboarding de dados retornados em dispositivos out-of-band ou sistemas baseados em Software Defined Data Center (SDDC). Para este tipo de busca, o senhasegura utiliza o padrão Redfish DMTF’s, que é o padrão mais utilizado para disponibilizar informações entre este tipo de dispositivo industrial.

Através do menu Discovery ➔ Settings ➔ Discoveries você terá acesso ao relatório de discoveries configurados.

Conclusão

Ao finalizar esse livro você terá adquirido conhecimento para realizar as atividades relacionadas ao Scan & Discovery.

Se deseja continuar aprendendo como utilizar o senhasegura da melhor forma possível solicite ao nosso time de suporte nossa documentação disponível de acordo com o seu perfil e necessidade.