Informações Privilegiadas

Introdução

Este livro explicará como podemos registrar Dispositivos, Credenciais, Informações Pessoais e Chaves SSH. Através de telas de registro ou importação de lote de dispositivos e credenciais.

Símbolos usados neste cookbook

Este livro usa os seguintes símbolos para destacar informações que devem ser levadas em consideração para o melhor uso de senhasegura :

Info - Informações úteis que podem tornar o uso da solução mais dinâmico.

Caution - Ações e itens que não podem ser ignorados.

commands: Dados que devem ser inseridos da mesma forma como descrito neste livro.- URLs : Caminhos para acessar páginas da web.

<KEYS>: Caminhos de teclado que serão usados para realizar ações.

Registro de Dispositivos e Credenciais

Antes de aprender como registrar as informações privilegiadas, é importante estar ciente de que no senhasegura cada credencial pertence a um dispositivo. Mas uma credencial pode ser usada em múltiplos dispositivos e produtos na plataforma.

Registro de Dispositivos e Credenciais

Antes de aprender como registrar as informações privilegiadas, é importante estar ciente de que no senhasegura cada credencial pertence a um dispositivo. Mas uma credencial pode ser usada em múltiplos dispositivos e produtos na plataforma.

Isto significa que o dispositivo deve ser registrado antes da credencial. Mas este dispositivo não precisa ser exatamente um hardware. Ele pode ser um serviço acessível sob endereço de rede e pode ter conectividade dentro dos protocolos suportados em senhasegura .

Desta forma, é possível segregar os acessos como visto anteriormente utilizando os atributos do dispositivo, criando uma fácil segregação dos usuários que realizam a manutenção no sistema operacional, daqueles que realizam a manutenção nos serviços deste dispositivo.

Algumas entidades importantes

Antes de registrar os dispositivos é importante saber sobre o uso de alguns atributos do dispositivo, e onde podemos defini-los.

Domínio: No senhasegura , os domínios são utilizados em dispositivos Microsoft Windows. Eles são parte do processo de autenticação nos protocolos de conexão. Eles podem ser vistos no uso do proxy, troca de senhas, certificados, sessões de verificação e outras características envolvendo as credenciais da Microsoft. O registro de domínio é realizado no menu PAM, Credenciais, Domínio. Na tela de parâmetros, a seção LDAP/Active Directory contém uma lista de domínios disponíveis no campo de configurações Domínio;

Site: O site é usado como uma divisão de dispositivos. Sites físicos, tais como localizações geográficas, separações de áreas de negócios ou separações virtuais podem ser usados. Use a regra comercial do cliente para gerar esta divisão. Os sites podem ser registrados no momento do registro do dispositivo, ou através de seu relatório no menu Dispositivos ➔ Configurações ➔ Sites.

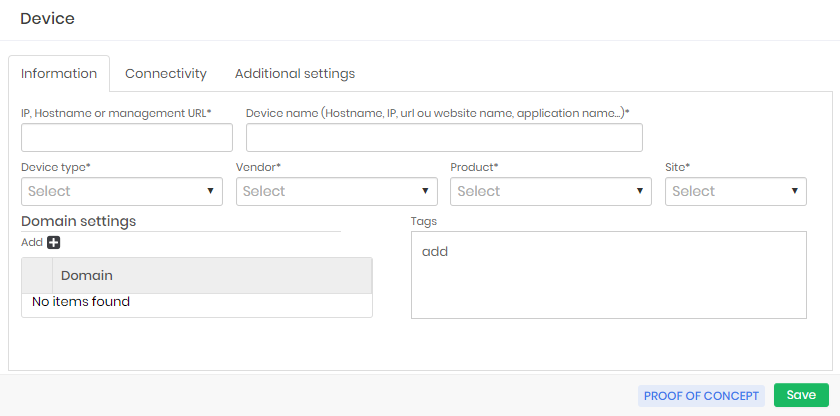

Registrando o Dispositivo

Um registro adequado dos dispositivos é fundamental para o bom funcionamento da solução. Qualquer discrepância entre o registro registrado e os dados reais de acesso afeta a experiência do software.

Você pode registrar o dispositivo através do menu de ações rápidas ou do Dispositivos ➔ Dispositivos

Neste relatório, você tem acesso aos dados-chave do dispositivo. A coluna conectividade tem o registro do último teste assíncrono de conectividade com os dispositivos.

Na tela de registro, você tem três guias com informações pertinentes ao dispositivo para realizar a segregação de acesso e realizar a conectividade para outras funcionalidades. Tais como Proxy ou troca de senha.

Os campos mínimos obrigatórios estão todos na guia principal Informação.

As entidades Tipo, Site e Template são segregadores no sistema de permissão do senhasegura .

Mudanças e desativações podem afetar o acesso aos dispositivos Dispositivos e Credenciais.

Mudar seu nome pode afetar a experiência do usuário em relatórios e painéis de controle.

Todas as operações de registro, modificação e inativação do Dispositivos e seus atributos são enviados via Syslog.

IP, Hostname ou URL de gerenciamento: Endereço de rede, hostname ou IP pelo qual o dispositivo está registrado e que é acessível pela plataforma;

Nome do dispositivo: Nome do dispositivo para uso interno do senhasegura . Não há necessidade de ser o mesmo hostname que o dispositivo. Este nome será usado para a segregação;

Tipo de dispositivo: Tipo de dispositivo;

Fabricante: Fabricante do dispositivo;

Modelo: Modelo do dispositivo;

Site: Divisão à qual o dispositivo pertence;

Domínio: Lista de domínios aos quais o dispositivo pertence;

Tags: Etiquetas para distinção de uso. Utilizados para filtros e segregação;

Os campos Tipo de dispositivo , Fabricante , Modelo e Site podem ser registrados diretamente na tela de inscrição do dispositivo se o valor inserido não existir.

Na aba Conectividades, você pode configurar quais protocolos e portas o dispositivo aceita. Ao adicionar um registro à grade, você pode alterar o número da porta e realizar o teste de conectividade.

Os testes de conectividade são realizados através de soquete TCP.

É possível configurar duas aplicações com o mesmo protocolo, mas em portas diferentes

A lista de protocolos é fixa. O usuário não está autorizado a inativar ou criar novos registros.

Ao modificar a porta padrão de uma conectividade, a mudança só será refletida ao registrar novos dispositivos, não sendo aplicada aos Dispositivos já registrados.

Com exceção do tipo de criptografia, que se aplicará a todos os Dispositivos que contenham conectividade com o protocolo configurado.

Através das portas, você permite ou não o uso do dispositivo para conexões Proxy ou o uso por outros módulos.

Na aba Configurações adicionais, você pode registrar informações privadas para trabalhar em outros módulos. Por padrão, você verá a grade de expressões para conectividade Proxy. Também existe a opção (não obrigatória) de definir a criticidade do dispositivo selecionando entre: Alta, Média ou Baixa.

Nesta tabela, você pode registrar expressões regulares para lidar com autenticações personalizadas em dispositivos que utilizam protocolos de linha de comando, como o Telnet.

Recomendamos que sempre que possível utilize protocolos com suporte a criptografia, mas às vezes o cliente tem um dispositivo antigo com uma interface Telnet personalizada que deve ser protegida e gerenciada pela senhasegura .

Terminar o registro do dispositivo com o botão Salvar. O dispositivo estará disponível no relatório do dispositivo e pronto para receber novas credenciais.

Ao ativar um dispositivo anteriormente inativado, as credenciais associadas a ele não serão ativadas.

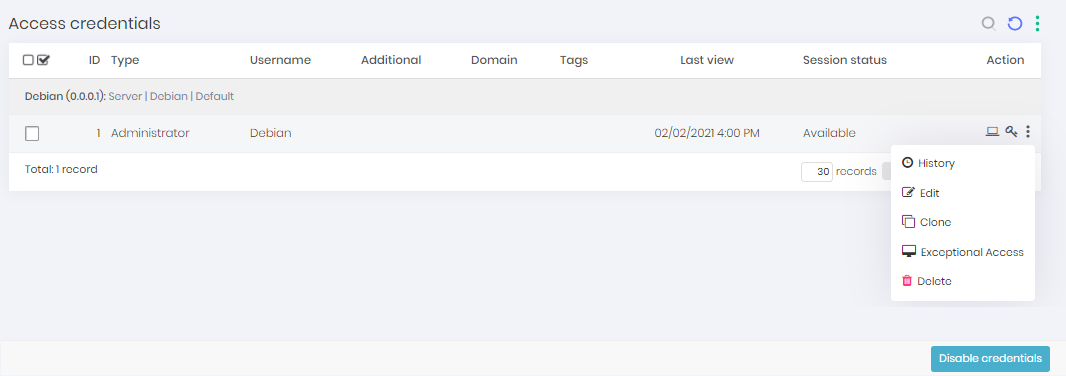

O relatório de credenciais

Em configurações de conectividade ao escolher mais de um protocolo para adicionar uma conexão escolhendo o tipo e a porta, ao clicar em credenciais e iniciar uma nova sessão ira ser possível escolher qual conexão você quer iniciar uma sessão remota, clicando em acessar o sistema, e será redirecionado para a sessão escolhida.

Somente as Credenciais que o atual Usuário tem permissão para ver serão listados nesta tela.

O relatório de Credenciais é acessado no menu PAM ➔ Credenciais ➔ Todas.

Este relatório mostra as credenciais subdivididas pelos dispositivos aos quais pertence.

Cada registro tem ações para manter ou usar a credencial. Vamos explorar as ações especiais da credencial.

Visualizar senha: Ter acesso à senha de credencial. Esta ação utiliza o workflow de acesso;

Histórico: Tenha acesso ao histórico da senha da credencial, e você poderá acessar todos os valores antigos desta senha. Esta ação utiliza o fluxo de trabalho de acesso;

Clonar: Permite clonar completamente a credencial. Use como um facilitador quando se pretende criar credenciais similares em suas características. Você economizará tempo ao alterar apenas os valores de nome de usuário e senha;

Iniciar sessão: Apresente somente quando o dispositivo tiver algum protocolo que permita sessões proxy. Fornece uma sessão web proxy para o requerente. Esta ação utiliza o fluxo de trabalho de acesso;

Iniciar sessão em outro dispositivo: Permite o acesso por proxy a outro dispositivo do mesmo domínio. A credencial deve ser um usuário do domínio e ter um domínio configurado;

Ao desativar uma credencial, todos os usuários perdem o acesso, não podendo usar a credencial através do proxy. A mudança automática da senha também será inativada. Até mesmo a retirada da senha e o acesso ao histórico serão proibidos.

Quando você desativa um dispositivo, todas as credenciais ligadas ao dispositivo serão inativadas.

Quando você ativa um dispositivo, somente o dispositivo será ativado. As credenciais devem ser ativadas uma a uma manualmente. Isto permite a revisão e a garantia de que as credenciais não serão ativadas de forma inadequada.

Registrando uma credencial

O limite de Credenciais que podem ser cadastradas no senhasegura depende da tipo de licença que foi contratada. Para mais informações, entre em contato com o Suporte do senhasegura .

A credencial pode ser cadastrada via atalho no menu de ações rápidas, ou por meio do relatório de credenciais.

Para cadastrar uma credencial é obrigatório preencher os campos Nome de usuário, Tipo de senha e Dispositivo. Vamos entender melhor cada aba do fomulário e seus respectivos campos.

Credenciais configurações gerais

Na aba informações nós temos os seguintes campos:

Nome de usuário: É o nome de usuário da credencial. Deve coincidir com o da credencial no sistema remoto;

Tipo de senha: É o tipo de credencial. Você pode registrar novos tipos através do menu Settings ➔ Credentials ➔ Credential types.

O tipo Usuário de domínio habilita o uso de proxy da credencial em outros dispositivos. Mas é necessário informar o domínio no campo Domínio ;

Domínio: Domínio da credencial;

Dispositivo: Dispositivo que detém a credencial;

Informação adicional: Informação adicional que complementa o uso da credencial no dispositivo alvo. Este campo está disponível para uso de troca automatizada de senha, RemoteApp macros, e conexões de banco de dados; No caso de conexões de banco de dados, o nome do banco de dado deve preenchido neste campo;

Status: Indica se a credencial está disponível para uso;

Senha: Senha da credencial de até 256 caracteres; Se a troca de senha automatizada estiver configurada, este limite de caracteres será reduzido para 70 para evitar a repetição de caracteres;

Definir senha atual: Indicativo que o usuário deseja alterar o valor da senha que já está cadastrada no senhasegura . Para novos cadastros, é permitida a edição da senha;

Mostrar senha: Exibe a senha durante a edição;

Gerar senha: Irá gerar uma senha aleatória respeitando a força da senha descrita na tabela abaixo do formulário;

Tags: Identificadores para segregação de credenciais;

Note que há um campo chamado Política de senha. Nós falaremos sobre isso. Por ora, entenda que o senhasegura calcula a força da senha a partir dos atributos do dispositivo e da credencial que está sendo cadastrada. E essa política de senha determina como a senha aleatória será gerada em trocas automatizadas.

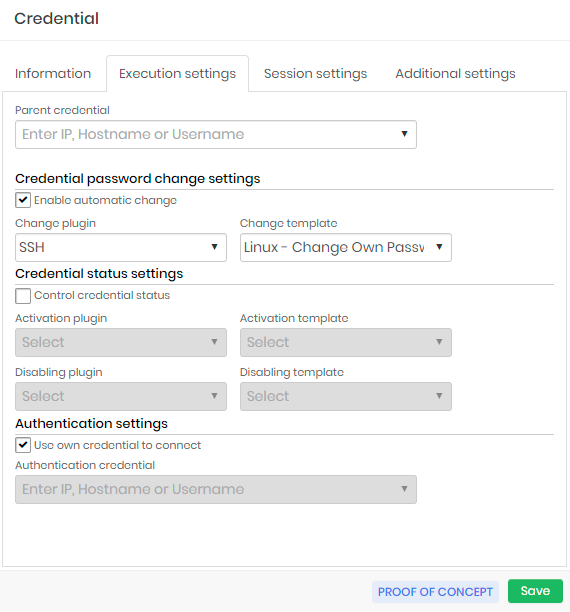

Configuração de execução

Na aba Configurações de execução iremos configurar o procedimento de troca automática de senha de credencial. Estes atributos serão vistos na prática mais adiante quando falarmos sobre o ciclo de mudança automática de senha.

Credencial pai: Credencial pai que inicia o processo de alteração automática de senha desta credencial.

Funciona como uma cadeia de mudança de senha, onde a mudança de uma credencial pai inicia o processo de todas as suas credenciais filho.

A existência de uma credencial pai não impede que a credencial filha seja alterada manual ou automaticamente;

Configurações de troca de senha automática de credencial

Habilitar troca automática: Selecione para habilitar troca automática de credencial;

Plugin da troca: Plugin utilizado para conectar e executar a troca no no dispositivo.

Este plugin está vinculado a vários protocolos de conexão. Não há validação de que o dispositivo está com sua conectividade ativa;

Template de troca: Template que será executado pelo plugin executor.

infoO senhasegura é instalado com mais de 250 templates prontos para serem utilizados. E através do nosso senhasegura PAM Solution nossos cliente e parceiros podem ser atualizados com mais templates desenvolvidos pelo time do senhasegura e comunidade de parceiros.

Configurações de status de credencial

Controle de status de credencial: Indica se o senhasegura deve controlar o status da credencial antes e depois de utilizada pelo usuário;

Plugin de ativação: Plugin usado para conectar e executar as etapas de ativação de credencial no dispositivo;

Template de ativação: Template que será usado para ativar a credencial;

Plugin de desativação: Plugin usado para conectar e executar as etapas de inativação de credencial no dispositivo;

Template de desativação: Template que será usado para desativar a credencial;

Configurações de autenticação de execução

Usar própria credencial para conectar: Indica se a própria credencial deve ser utilizada para conectar com o dispositivo para realizar a troca de senha;

Credencial de autenticação: Caso a própria credencial não seja utilizada para realizar a troca automatizadas, você deverá indicar qual credencial será usada para se conectar ao dispositivo; Você pode usar uma credencial para se conectar ao dispositivo e ainda usar sua credencial de destino para realizar a alteração. Isso é possível devido ao sistema de templates;

Como você deve ter notado, o módulo de Execuções, responsável pela automação e gerenciamento de templates, foi mencionado nesta aba.

Configurações adicionais

Na aba Configurações adicionais é onde estão as configurações de credenciais mais recentes relacionadas a outras funcionalidades. A mais prominente delas é a configuração Macros/RemoteApp.

Identificadores (para web services): Alias para identificar a credencial quando acionada via A2A web services;

Usuário dono da credencial: Usuário dono da credencial. Quando determinado, o usuário proprietário sempre terá acesso à credencial e poderá fazer alterações nela;

Caminho do servidor: Caminho que é usado em templates de troca de senha quando a credencial é registrada em um arquivo físico;

Ainda na aba de Configurações adicionais também existe a opção (não obrigatória) de definir a criticidade da credencial selecionando uma das seguintes opções: Alta, Média ou Baixa.

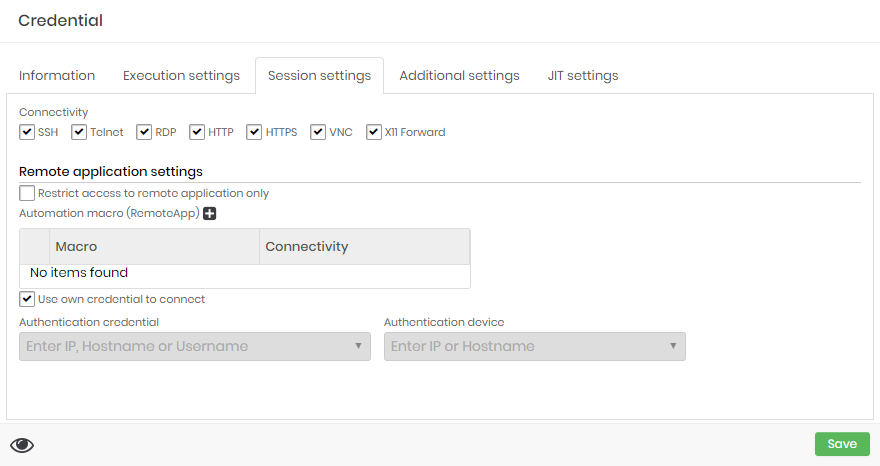

Configurações de sessão

Nesta aba você pode configurar o uso desta credencial em sessões de proxy.

Nas caixas em Conectividade você pode selecionar com quais protocolos esta credencial pode ser usada. O dispositivo alvo também precisa ser configurado com um ou mais protocolos selecionados para habilitar esta credencial para uso de proxy.

Configurações de aplicação remota

Ainda em Configurações de sessão você pode configurar RemoteAPP para esta credencial.

Restringir o acesso apenas a aplicativos remotos: Se ativo, a credencial poderá ser usada apenas para sessões proxy RemoteApp. Você não pode usar uma sessão de proxy que forneça a área de trabalho ou terminal do dispositivo. Isso não impede a retirada da senha;

Macro de automação RemoteApp (grade): Você pode relacionar quais macros RemoteApp estão vinculadas à credencial e disponíveis para usuários proxy;

infoPara a lista completa de protocolos e portas suportados, veja: Especificação Técnica.

Usar própria credencial para conectar: Indica se a mesma credencial será usada para autenticar o dispositivo alvo e o RemoteApp;

Credencial de autenticação: Se a credencial de autenticação no dispositivo for diferente da credencial do RemoteApp, indique qual credencial será usada para a etapa de autenticação;

Dispositio de autenticação: O dispositivo onde a credencial será autenticada e o macro será rodado. Caso preenchido, o dispositivo de credencial original que estamos registrando será ignorado;

Campos adicionais para autenticação de múltiplos fatores (grid): Campos adicionais para autenticação em websites. Alguns sites requerem muitas informações adicionais para que a etapa de login seja completada. Você pode dar um alias aos valores para complementar o script de autenticação da web;

Observações: Observações gerais sobre credenciais;

Para completar o cadastro da credencial aperte o botão Salvar.

Agora o senhasegura irá processar os grupos de acesso que permitem a visualização da credencial e torna-la disponível para os usuários. Cada etapa do cadastro é relatada pelo SIEM. Caso ocorra uma troca de senha manual, as credenciais filhas não serão notificadas.

Grupos de Acesso para Credenciais

Através do sistema de permissão senhasegura , aprendemos como segregar as ações que um usuário pode realizar dentro da plataforma. Agora aprenderemos como limitar os dados sobre os quais o usuário pode atuar.

Desta forma, acrescentamos outra camada de segurança para garantir o princípio do menor privilégio.

Grupos de acesso atuam como um filtro para entidades de suas propriedades. A configuração dos grupos pode ser vista em vários produtos da plataforma senhasegura :

Sistema PAM

Certificate Manager

A2A

Task Manager

Gerenciamento de informações

Isto permite ao Administrador entregar diferentes níveis de segurança para o mesmo usuário dentro de suas atribuições em cada produto.

Neste tópico, falaremos sobre o grupo de acesso do módulo PAM, que tem controle de acesso às credenciais e seu uso.

Entidades segregadas e suas propriedades

Todas as telas que um usuário tem acesso para exibir informações de entidades privilegiadas são filtradas pelo Grupo de Acesso. As ações que podem ser tomadas também afetam essas entidades privilegiadas. Para evitar abusos, a senhasegura consulta as regras aplicadas ao usuário que conecta a entidade privilegiada.

Se o usuário tem mais de um grupo de acesso que lhe dá acesso a informações privilegiadas, o senhasegura aplicará a regra de grupo mais restritiva.

Os níveis de restrição são baseados no número de etapas e pessoas que estão cientes da operação:

Permite o acesso à informação;

Permitir o acesso exigindo a justificação do requerente;

Permitir o acesso dentro de um intervalo de tempo e um aprovador;

No módulo PAM, a entidade segregada são as credenciais e chaves SSH. E estas entidades têm atributos que podem ser usados como filtro:

Propriedades dos dispositivos:

Nome do dispositivo a que pertencem;

Modelo do dispositivo a que pertencem;

Tags do dispositivos;

Site do dispositivo;

Tipo de dispositivo;

Propriedades das credenciais;

Username da credencial;

Informações adicionais sobre credenciais;

Tags de credenciais;

Tipo de credencial;

Ao utilizar estas combinações de atributos, você determina a que informações um grupo de usuários terá acesso. Algumas informações permitem o uso de curingas ou máscaras. Falaremos melhor sobre isso mais tarde.

Para alguns exemplos, veja a seguinte lista de credenciais:

| ID | Username | Hostname | Tipo de dispositivo | Modelo | Site | Tag |

|---|---|---|---|---|---|---|

| 1 | root | srvdns | Server | RedHat 7.0 | LAX | |

| 2 | administrator | msad | Server | Windows Server 2019 | LAX | |

| 3 | sa | mssqlprd | Database | Windows Server 2019 | NYC | dba |

| 4 | System | Oraprd | Database | Oracle 19c | NYC | dba |

| 5 | administrator | WS1092 | Workstation | Windows 10 | SEA | |

| 6 | administrator | WS1035 | Workstation | Windows 10 | SEA | |

| 7 | administrator | WS2018 | Workstation | Windows 10 | NYC | |

| 8 | peter.lee | WS1092 | Workstation | Windows 10 | SEA | |

| 9 | peter.lee | mssqlprd | Database | Windows Server 2019 | NYC | |

| 10 | john.ferrer | WS1035 | Workstation | Windows 10 | SEA | |

| 11 | john.ferrer | WS1092 | Workstation | Windows 10 | SEA | |

| 12 | root | vmh-www | Server | RedHat 7.0 | AWS | |

| 13 | root | vmh-cicd | Server | RedHat 7.0 | AWS | |

| 14 | root | vmh-fw | Server | RedHat 7.0 | AWS |

Vamos dar uma olhada em alguns exemplos de grupos que afetam esta relação.

Permitir que o ServiceDesk tenha acesso apenas ao usuário Administrador das estações de trabalho.

Username:

AdministradorTipo de dispositivo:

WorkstationComo resultado, somente as credenciais5,6, e7serão disponibilizadas.

Permitir que os DBAs tenham acesso apenas a credenciais privilegiadas de banco de dados Oracle:

Tipo de dispositivo:

DatabaseModelo:

Oracle*Tags de Credencial:

DBAComo resultado, somente credenciais4serão disponibilizadas.

Permitir que os usuários tenham acesso às credenciais que levam seu nome de usuário, independentemente do dispositivo:

- Username da credencial:

[#USERNAME#]Como resultado, somente serão disponibilizadas as credenciais cujo nome de usuário seja o mesmo que o usuário logado no senhasegura . Se o nome de usuário da senhasegura for john.ferrer, somente as credenciais10e11serão disponibilizadas.

- Username da credencial:

Permitir que os administradores de virtualização acessem somente máquinas virtuais hospedadas na AWS. Pela regra adotada nesta empresa fictícia, estas máquinas recebem o prefixo vmh em seu hostname:

Nome do dispositivo:

vmh*Website:

AWSComo resultado, serão disponibilizadas apenas as credenciais12,13, e14.

Estes são apenas alguns exemplos que mostram como os filtros podem ser combinados na criação de alguns grupos de acesso. Por favor, note que não ligamos os usuários neste momento e não definimos o que pode ser executado. Os usuários podem ser ligados a uma diversidade de grupos, e cada grupo pode permitir diferentes ações e exigir diferentes níveis de restrição.

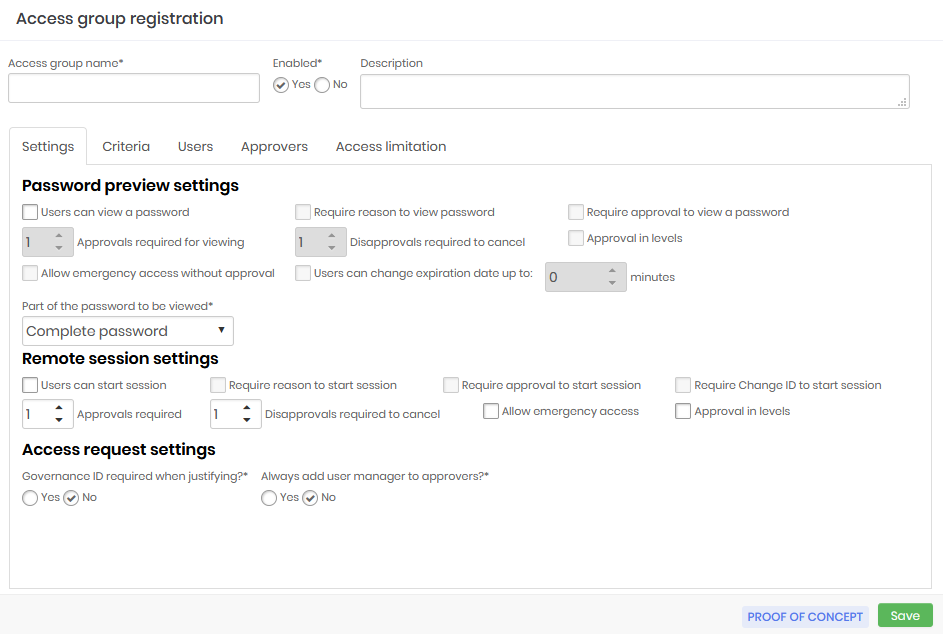

A configuração do Grupo de Acesso

Entendemos como os atributos atuam como filtros de informação, usando um dos exemplos anteriores, criaremos um grupo de acesso que permite ao profissional do Service Desk acessar as credenciais das estações de trabalho.

Você pode acessar o relatório Grupos de Acesso através do menu PAM ➔ Configurações ➔ Acesso ➔ Grupos de Acesso.

Este relatório tem a opção de registrar novos grupos ou alterar grupos existentes.

Você pode até mesmo clonar completamente um grupo para um novo registro através da ação de registro do Clonar. Assim, você pode mudar pequenas variações nos critérios mantendo os usuários conectados. Isso pode economizar muito tempo.

A tela para um novo grupo também pode ser acessada a partir do menu de ações rápidas. A partir do menu de ações rápidas, será solicitado o tipo de grupo de acesso a ser registrado.

Grupos uma vez criados serão aplicados imediatamente aos usuários. Mas os relatórios de auditoria e validação são atualizados de forma assíncrona em um processo que é acionado com cada modificação em algum grupo ou modificações em alguma credencial ou dispositivo.

Ações permitidas e controles de acesso

Logo na primeira aba da tela de registro do grupo de acesso, você verá as ações que este grupo permite e quais são os controles de acesso que devem ser respeitados para fazer uso das informações privilegiadas.

Alguns desses campos são usados para configurar o Workflow de acesso e serão vistos na prática no próximo capítulo.

Nome do grupo de acesso: Nome do grupo de acesso que corresponde às regras que este grupo aplica. Isto facilita a compreensão e a auditoria;

Ativo: Se o grupo está ativo ou não. Desabilitar um grupo pode reduzir a quantidade de informações a que o usuário tem acesso, ou reduzir o nível de segurança necessário para acessar as informações;

Configurações da visualização da senha: Configurações que afetam a visualização de senhas;

Usuários podem visualizar uma senha: Determina que a senha da credencial pode ser vista pelo usuário;

Requer justificativa para visualizar uma senha: Marque se é necessário registrar uma justificativa para ver a senha;

Requer aprovação para visualizar uma senha: Marque se outro usuário precisará agir como aprovador para poder ver a senha. Uma vez ativa, você também precisa definir por quanto tempo esta aprovação será válida;

Aprovações necessárias para visualizar: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

Permitir acesso emergencial sem aprovação: Sinalize se o requerente tem o poder de interromper o workflow de aprovação, aprovando a operação por si mesmo;

Usuários podem alterar a data de expiração em até: Sinalize se o requerente tem o poder de interromper o workflow de aprovação, aprovando a operação por si mesmo;

infoNa janela de exibição de credenciais aparecerá um botão para o usuário aumentar até o tempo, indicado neste campo, seu período de acesso.

Parte da senha que será visualizada: APermite que a senha solicitada seja exibida fracionariamente. Os membros deste grupo terão acesso apenas à fração definida neste campo. Isto não impede que a senha seja utilizada pela funcionalidade de proxy, uma vez que o usuário não tem acesso à senha em texto plano ao utilizar qualquer uma de nossas soluções de proxy;

Configurações da sessão remota: Campos que afetam o acesso a uma sessão proxy;

Usuários podem iniciar sessão: Marque se os usuários membros tiverem permissão para iniciar uma sessão proxy usando as credenciais que este grupo permite;

Requer justificativa para iniciar sessão: Marque se é necessário registrar uma justificativa para iniciar a sessão proxy;

Requer aprovação para iniciar sessão: Marque se outro usuário precisará agir como aprovador a fim de iniciar a sessão proxy. Uma vez ativa, você também precisará definir por quanto tempo esta aprovação é válida;

Aprovações necessárias: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

infoAo utilizar a aprovação de nível, os aprovadores de nível inferior serão inicialmente notificados. Somente após as aprovações terem sido feitas por eles, os aprovadores de nível superior serão notificados para tomar suas ações de aprovação.

Permitir acesso emergencial: Sinalize se o requerente tem o poder de interromper o fluxo de trabalho de aprovação, aprovando a operação por si só;

Exigir Mudança ID para iniciar sessão: Marque se o solicitante deve registrar um código ITMS no momento da justificativa;

Configurações da solicitação de acesso: Configurações extras do processo de aprovação;

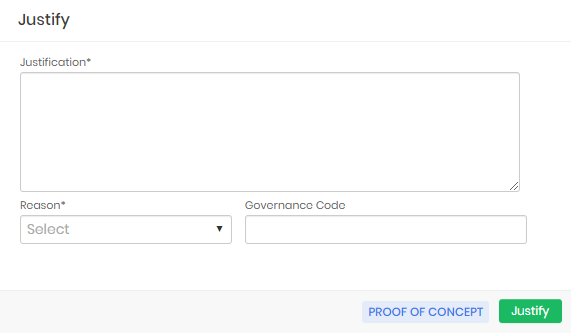

Obrigatório especificar código de governança ao justificar?: Marque se o requerente deve digitar um código ITMS no momento da justificativa;

Sempre adicionar o gestor do usuário aos aprovadores?: Marque se o usuário responsável pelo departamento do usuário deve ser consultado automaticamente como um aprovador adicional a este grupo. Portanto, este usuário será alertado juntamente com os outros aprovadores da aba Aprovadores;

Estes campos, como você deve ter notado, determinam as regras que devem ser obedecidas por todos os membros do grupo se eles quiserem ter acesso a algumas informações privilegiadas acessíveis por este grupo.

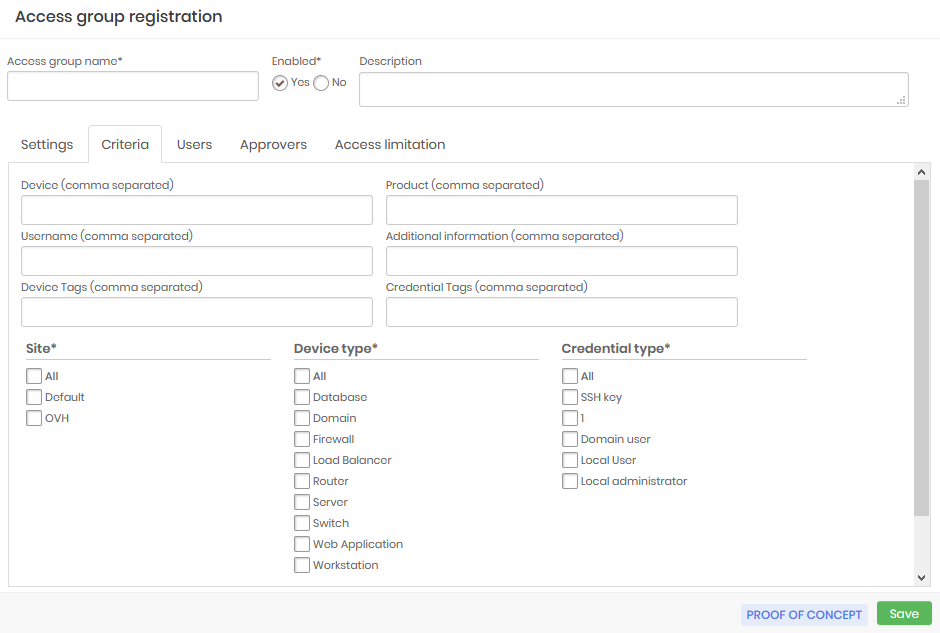

Os critérios para determinar quais dados são acessíveis

Agora podemos ir para a aba Critérios. Nesta aba, vemos os atributos que escrevemos anteriormente. Note que alguns desses atributos estão dispostos como listas e outros como um campo de texto livre. Os campos de texto livres permitem o uso de curingas ou máscaras.

O wildcard é o asterisco (*) e pode ser usado em qualquer lugar do valor. Vejamos alguns exemplos de uso de curingas no campo Dispositivo:

srv*filtrará todos os dispositivos cujo nome da máquina comece com srv;*www*filtrarão todos os dispositivos que tenham www em seu hostname;vmh*-dbfiltrará todos os dispositivos cujo hostname começa com vmh e termina com -db;

Alguns campos permitem que valores múltiplos sejam separados por uma vírgula. O campo Dispositivo é um deles. Os valores serão considerados como uma condição OR na regra. Portanto, será considerado um padrão/valor ou outro padrão/valor. Exemplo para o campo Dispositivo:

srv*,vmh*Permitir hostnames que comecem com srv ou vmh;

Outro valor especial que pode ser usado é a máscara de [#USERNAME#], que será substituída pelo nome de usuário da conta senhasegura registrada que solicita a operação. E você pode usar esta máscara juntamente com wildchar e textos fixos. Exemplo para o campo username:

[#USERNAME#]Permitir somente credenciais cujo nome de usuário seja igual ao nome de usuário do requerente;[#USERNAME#]-admPermitir somente credenciais cujo nome de usuário seja uma composição do username do usuário solicitante mais o sufixo -adm;[#USERNAME#]-*Permitir somente credenciais cujo username seja uma composição do username do usuário solicitante mais um sufixo que comece com "-" seguido de qualquer outro valor;

Usuários e aprovadores do grupo

Nas versões anteriores para adicionar usuários e aprovadores a um grupo de acesso, era necessário salvar as configurações primeiro. Entretanto, a partir da versão 3.6 não é necessário salvar os dados antes de continuar a configuração dos usuários e aprovadores, porém, diferente das versões anteriores ao final da inclusão dos usuários e aprovadores é necessário salvar o Grupo de Acesso para que eles sejam admitidos pelo grupo criado.

Vá para a guia Usuários para adicionar usuários que estão sob este grupo de acesso.

A interface é intuitiva e não requer detalhes.

Realizar a mesma tarefa na guia Aprovadores se este for um grupo que requer aprovação para operações.

Aprovação em níveis

Observe que os usuários aprovadores têm uma Configuração de nível em seu registro. Esta configuração determina a sequência de chamada para aprovação da operação, permitindo que uma hierarquia seja aplicada.

Por exemplo, podemos ter um grupo de acesso com três níveis de autorização. Os aprovadores que forem configurados como primeiro nível serão os primeiros a receber o pedido de acesso.

Os aprovadores de nível dois e três só serão notificados após os aprovadores de primeiro nível concederem o acesso, se não o fizerem então o acesso será negado, sem que os outros níveis sejam notificados.

Da mesma forma, se o aprovador de primeiro nível conceder o acesso, mas o aprovador de segundo nível rejeitar o pedido de acesso o aprovador de terceiro nível não será notificado.

É importante lembrar que se você registrar mais de um aprovador para o mesmo nível, desta forma o primeiro aprovador daquele nível que concede acesso já resultará em uma notificação para o nível seguinte, tornando assim o processo mais rápido.

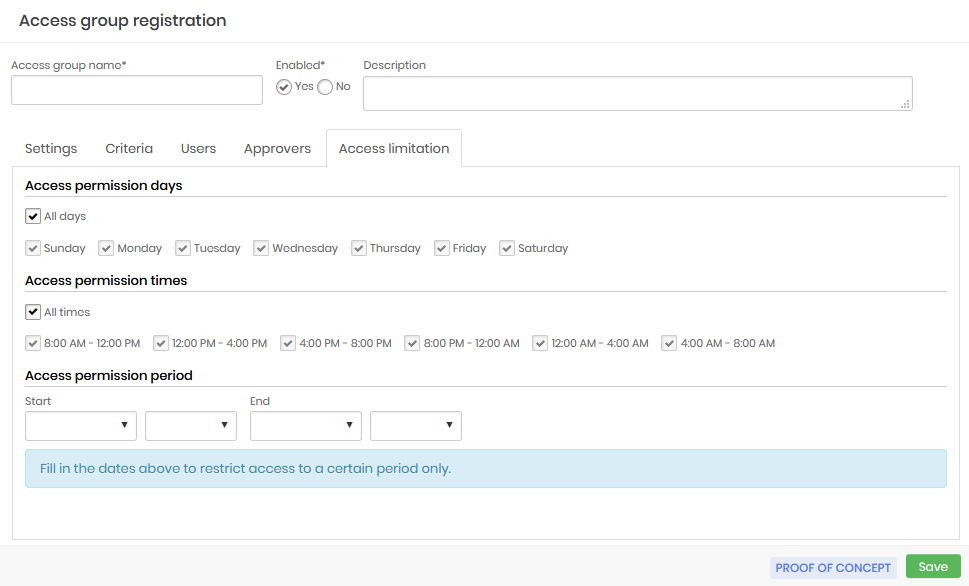

Limitação de acesso

Na aba de limitação de acesso determinam os dias e horários em que os usuários que são membros deste grupo de acesso poderão visualizar senhas ou conduzir sessões remotas. Você também pode determinar datas para um período de acesso mais restrito.

Dias de permissão de acesso: Dias da semana em que os usuários que são membros do grupo poderão realizar as atividades

Horários de permissão de acesso: Horários em que os usuários membros do grupo serão capazes de realizar as atividades

Período de permissão de acesso: Período determinado em que os usuários que são membros do grupo poderão realizar as atividades

Auditoria dos usuários e grupos

Tão importante quanto garantir que os usuários tenham acesso às informações internas de que necessitam para realizar suas atividades, é garantir que esse acesso respeite a política de segurança da empresa e seja rastreável.

Vários relatórios senhasegura são utilizados para garantir que o administrador tenha os dados necessários para validar as regras de acesso e auditar essas mesmas regras.

Credenciais dos usuários

No menu Relatórios ➔ PCI ➔ Credenciais por usuário, você tem acesso ao relatório que mostra todas as credenciais que os usuários podem ver.

Da mesma forma, você pode identificar se uma determinada credencial está sendo disponibilizada indevidamente a um usuário.

Os níveis de segurança dos grupos também estão presentes neste relatório.

Histórico de modificação do grupo de acesso

Os grupos de acesso podem ser completamente modificados, afetando imediatamente o nível de acesso de todos os envolvidos. Assim, é possível observar o histórico de mudanças de cada grupo com detalhes de quais propriedades foram alteradas e por quem, através do relatório Rastreabilidade ➔ Grupos de acesso.

Para cada mudança realizada, você terá acesso a tela de detalhes que mostra quem fez a alteração, qual era a regra antes, qual é a regra agora e quando ocorreu a mudança.

Usuários por grupo de acesso

O relatório Credenciais ➔ Usuários por grupo mostra a relação entre usuários e grupos. Além de apresentar quem adicionou o usuário ao grupo, quando e a que parte da senha este usuário tem acesso.

É importante informar que todas as ações para mudar, criar, adicionar ou remover grupos e usuários são notificados através de mensagens no SIEM.

Acesso excepcional

O acesso excepcional, caracterizado pelo acesso de curta duração, é crítico em algumas situações diárias, como a correção de problemas, portanto, a concessão de acesso excepcional deve ser rápida e fácil. senhasegura oferece uma solução simples e eficaz para garantir que tais acessos sejam estabelecidos rapidamente e ainda manter a segurança dos dispositivos.

O acesso excepcional é composto por um botão de ação na credencial, que só está disponível aos usuários que têm permissão para criar acessos excepcionais. Ao clicar no botão, o administrador é direcionado para uma tela onde deve selecionar o usuário que receberá o acesso e preencher a data de início e fim desta permissão. Automaticamente senhasegura concederá permissão de acesso somente para aquela credencial e somente para o usuário selecionado e revogará este direito assim que a validade expirar, fechando a sessão se ela ainda estiver aberta. A senhasegura utilizará credenciais just-in-time para garantir a segurança deste acesso e permitirá a auditoria como nas sessões convencionais, através de vídeo da sessão e do log de comando.

A tela pop-up que será aberta tem os seguintes campos:

Usuário: Campo a ser preenchido com o usuário que receberá o acesso excepcional

Data de inicio: Campo para preencher a data de início do acesso

Data de término: Campo para preencher a data final do acesso

Username da credencial: Campo informativo de qual a credencial foi selecionada

Dispositivo: Campo informativo com o dispositivo que será o alvo deste acesso

Dominio: Campo informativo com o domínio do dispositivo alvo

Salvar: Botão para salvar as informações e terminar a ação

Workflow de acesso

Aprendemos anteriormente como configurar grupos de acesso com seus critérios e regras de segurança para obter acesso a informações privilegiadas.

Agora veremos na prática como isto é apresentado ao usuário quando ele solicita acesso a informações privilegiadas.

O grupo de acesso PAM é utilizado em dois momentos, e as regras de justificação e autorização ocorrem em ambas as situações:

Saque de senha;

Acesso proxy;

Quando um usuário tenta fazer uso de uma credencial em qualquer uma destas situações, o senhasegura verifica qual grupo de acesso, no qual o usuário está relacionado com a credencial, tem a regra mais restritiva.

Como vimos anteriormente, este caminho pode tomar as seguintes opções:

Permitir o acesso à informação;

Permitir o acesso, exigindo uma justificativa por parte do requerente;

Permitir o acesso dentro de um intervalo de tempo e um aprovador;

No primeiro e segundo casos, não há uso do fluxo de trabalho. O solicitante poderá acessar as informações imediatamente. senhasegura somente registrará o acesso em todos os relatórios de auditoria conformes e encaminhará ao SIEM as mensagens das ações tomadas.

Acesso através de justificação

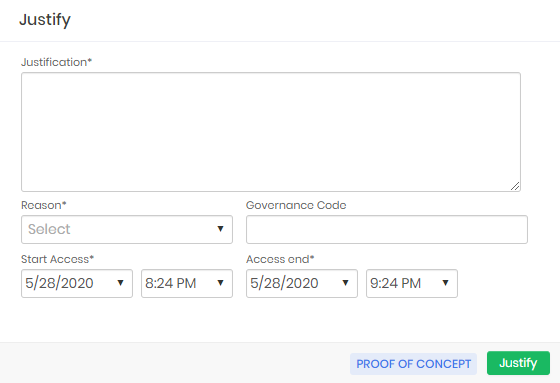

Se o usuário solicitante precisar registrar o motivo da utilização das informações privilegiadas, será apresentada uma tela de registro. E somente após o envio da justificativa será possível utilizá-la.

O usuário solicitante pode listar seus pedidos através do menu PAM ➔ Controle de acesso ➔ Minhas solicitações.

Acesso através de aprovação

Se o usuário solicitante precisar de aprovação para realizar a mesma tarefa, a tela de justificativa é apresentada com a adição de campos para o período. Este período é o intervalo de tempo que o solicitante precisa para utilizar a credencial.

Após o final deste tempo, a credencial estará disponível para a mudança automática da senha. E se a aprovação for para uma sessão proxy, o requerente será imediatamente desconectado.

Ao encaminhar o pedido de aprovação, o usuário será apresentado com a seguinte tela de confirmação.

O autorizador será notificado por e-mail desta solicitação por e-mail.

Se o usuário for membro de um grupo de acesso com um modelo de aprovação de nível, o aprovador de 1º nível receberá o e-mail primeiro, após sua aprovação os outros aprovadores receberão o e-mail de acordo com a hierarquia e número de níveis definidos na configuração do grupo de acesso.

Se a caixa de entrada estiver configurada no senhasegura , os aprovadores podem responder ao e-mail com as palavras APPROVE ou DISAPPROVE para afetar sua resposta. Ou ele pode clicar no link descrito no e-mail.

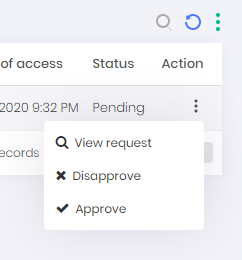

Através do sistema, isso pode ser feito no menu PAM ➔ Controle de acesso ➔ Minhas aprovações. As ações de registro permitem que você aprove, desaprove e veja os detalhes do pedido.

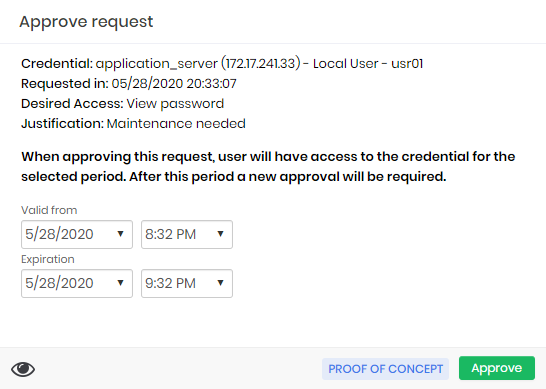

No momento da aprovação, o aprovador pode alterar a data e o intervalo de tempo.

Todas as solicitações e os acessos justificados podem ser vistos no relatório Controle de acesso ➔ Solicitações.

O acesso de emergência

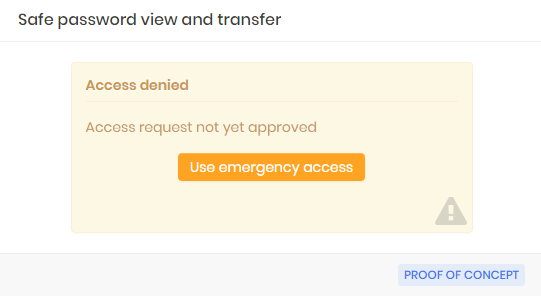

Há um caso especial no qual o requerente pode pular o processo de aprovação se houver a necessidade de uso emergencial imediato da credencial. Chamamos isso de acesso emergencial.

Quando o grupo de acesso permite que o solicitante faça uso deste recurso, o solicitante será apresentado com a tela de acesso de emergência logo após o envio do pedido de acesso.

Assim que o requerente confirmar o acesso de emergência, a senhasegura enviará a todos os aprovadores as informações que o requerente teve acesso às informações com antecedência.

O pedido de acesso será marcado com o uso de emergência.

Integração ITSM

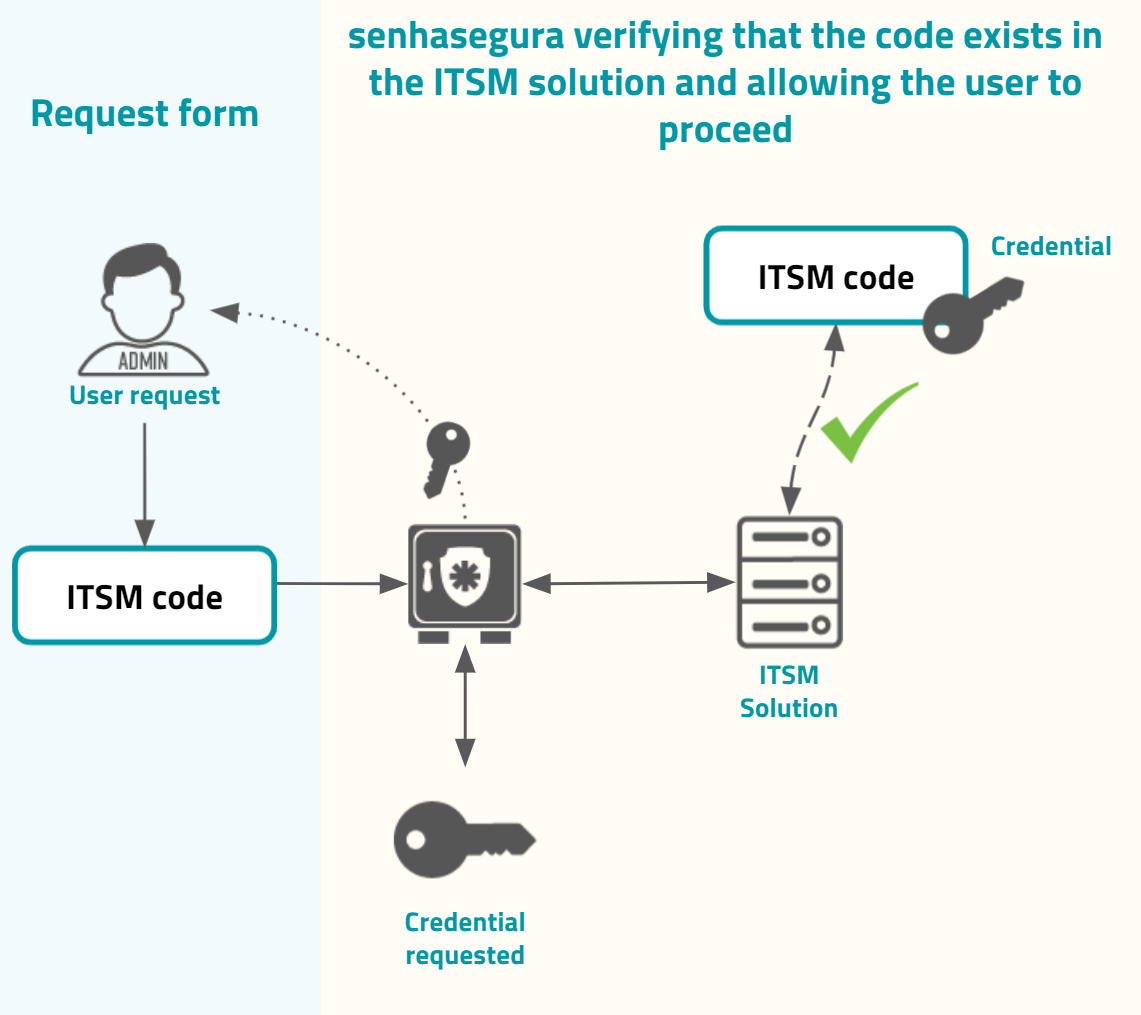

No formulário de justificação e autorização, o usuário solicitante pode inserir o Código de governança. Este código de governança pode ser usado apenas como prova ou pode ser integrado em soluções ITSM. Se for integrado com soluções ITSM configuradas, o senhasegura validará primeiro com o sistema ITSM de destino se o código de governança fornecido concede ao usuário autorização para executar a operação, caso positivo a requisição do usuário é concedida, como na imagem usr-sistema-0224.

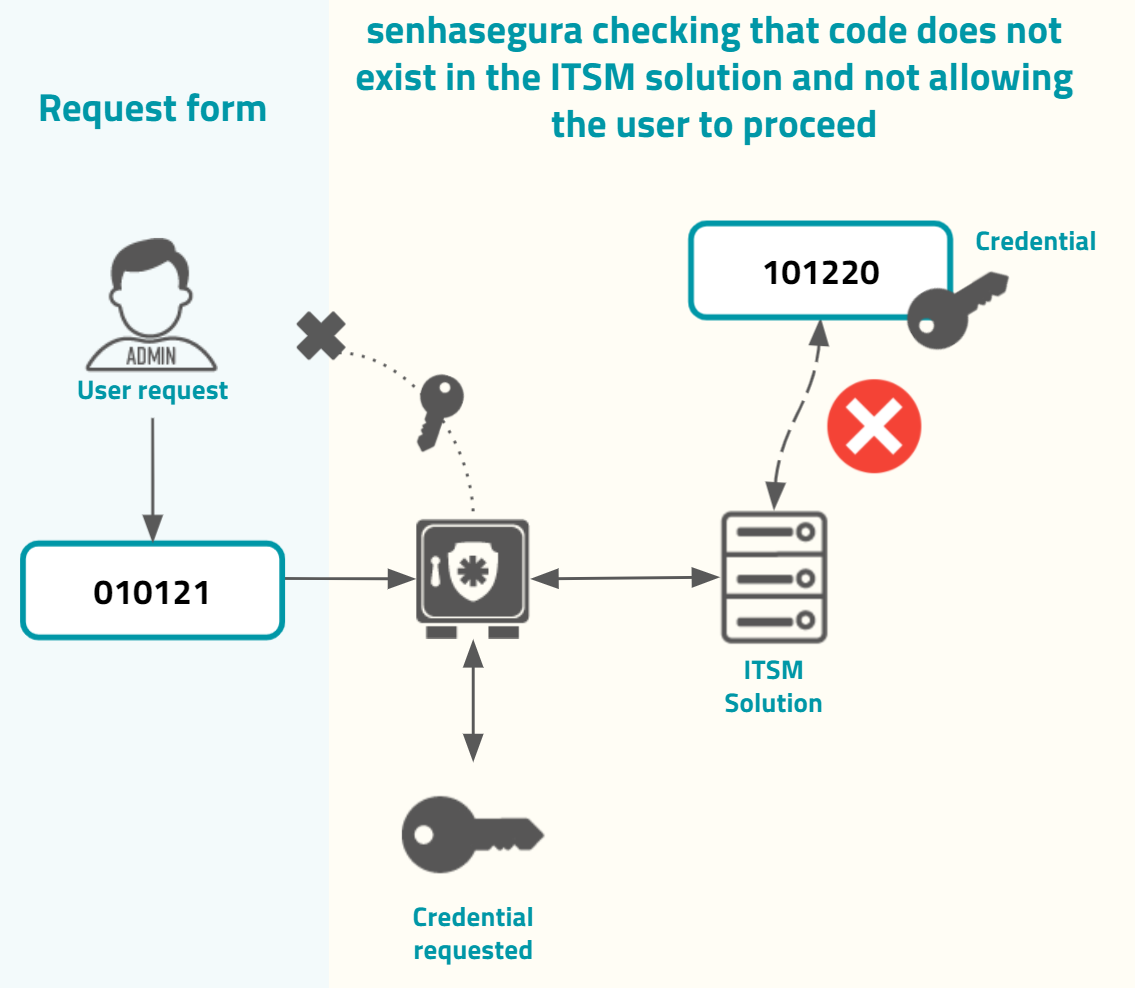

Caso o código não exista ou não seja valido o senhasegura não concederá a requisição do usuário, como na imagem usr-sistema-0225

Por padrão, apenas as seguintes soluções ITSM são fornecidas pela senhasegura . Você pode configurar a integração em Configurações ➔ parâmetros do sistema ➔ integração com ITSM, e então clicar no botão de ação de relatório Novo.

Este relatório também dá a possibilidade de testar todas as configurações usando a ação de registro Teste de autenticação.

Para que um Código de governança seja inserido obrigatoriamente, marque a opção Obrigatório especificar código de governança ao justificar? no grupo de acesso dos usuários.

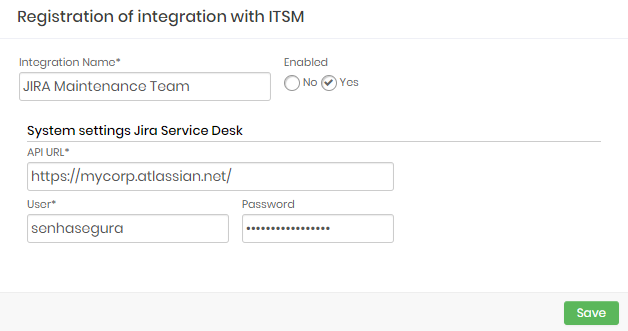

Jira Service Desk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com o URL principal do JIRA. Este URL será usado para acessar o Endpoint JIRA REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do JIRA;

Senha: A senha do usuário JIRA;

A integração JIRA consultará o código do ticket dado usando o endpoint /rest/api/2/issue/. A requisição do usuário só será aceito se a emissão JIRA estiver sob o status em andamento.

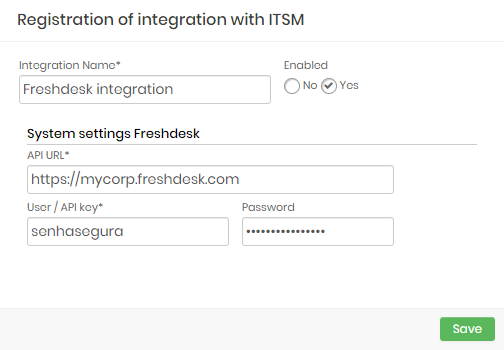

Freshdesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Freshdesk. Este URL será usado para acessar o Ponto Final Freshdesk REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do Freshdesk;

Senha: A senha do usuário Freshdesk;

A integração Freshdesk consultará o código do ticket dado usando o endpoint /api/v2/tickets. A solicitação do usuário só será aceita se a requisição de Freshdesk estiver sob o status Aberta ou Pendente.

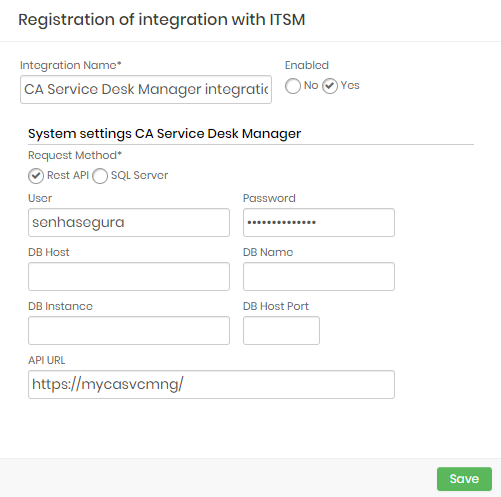

CA Service Desk Manager

Esta integração pode ser configurada para executar consultas REST ou consultas diretamente ao banco de dados CA.

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

Método de Solicitação: Configure o tipo de comunicação que o senhasegura executará no software da CA;

Rest API: exigirá conexão HTTPS entre a solução senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método REST API:

API URL: Deve ser preenchido com o URL principal da CA. Este URL será usado para acessar o Endpoint REST da CA. Usado somente se o método de solicitação REST API tiver sido selecionado;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro da CA;

Senha: A senha do usuário CA;

SQL Server: Exigirá uma conexão SQL Server entre senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método SQL Server:

Usuário: Um usuário válido para se conectar ao SQL Server;

Senha: A senha do usuário do banco de dados;

DB Host: Hostname ou IP onde está localizado o banco de dados da CA;

Porta DB Host: A porta TCP para conexão;

Nome DB: O nome do banco de dados da CA;

Intância DB: A instância de banco de dados concedida;

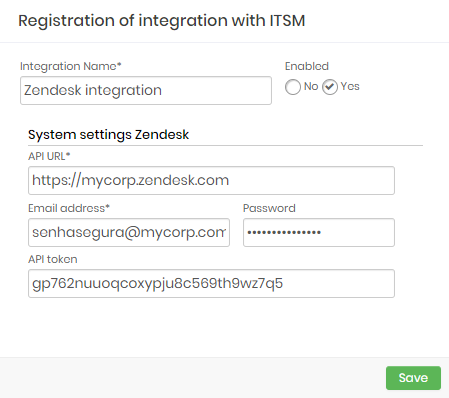

Zendesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Zendesk. Este URL será usado para acessar o Zendesk REST Endpoint;

Endereço de Email: Um usuário válido com a permissão correta para consultar tickets dentro do Zendesk;

Senha: A senha do usuário CA;

API Token: Um token OAuth válida para identificar senhasegura ;

A integração Zendesk irá consultar o código do ticket dado usando o

/api/v2/tickets/[id].json endpoint. A solicitação do usuário só será aceita se a emissão Zendesk estiver sob o status Aberto ou Pendente.

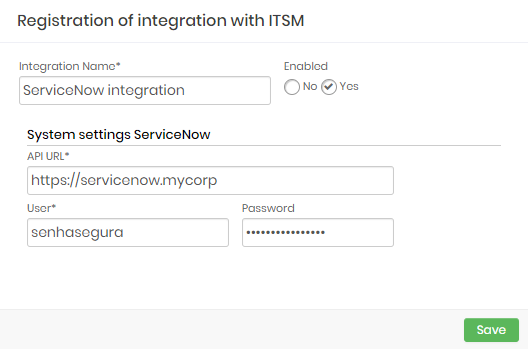

ServiceNow

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal do ServiceNow. Este URL será usado para acessar o ServiceNow REST Endpoint;

Usuário: Um usuário válido com a permissão correta para consultar bilhetes dentro do ServiceNow;

Senha: A senha de usuário ServiceNow;

A integração ServiceNow consultará o código do ticket dado usando o endpoint /api/now/table/. A solicitação do usuário só será aceita se a questão ServiceNow estiver sob o status Em andamento.

chapterInformações protegidas Assim como as credenciais, as informações protegidas podem ser armazenadas no senhasegura e contar com os benefícios do Grupos de Acesso e Workflow de Acesso.

Estas informações não são alteradas automaticamente e não são utilizadas por nenhum processo automatizado. Elas estão à disposição do usuário que detém as informações e serão consideradas no processo de backup e exportação pela Chave Mestra. Assegurando a disponibilidade das informações.

Através do módulo Informações você tem acesso às telas do módulo de Informações Protegida.

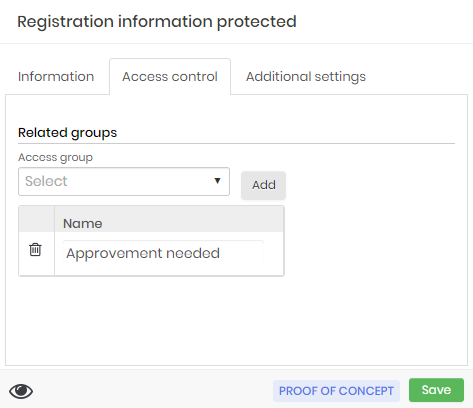

Grupo de acesso para informações protegidas

No menu Configurações ➔ Grupos de acesso é possível visualizar o relatório de grupos de acesso configurados para informações protegidas, bem como é possível criar novos grupos de acesso.

Na aba de Limitação de acesso é possível restringir o acesso a informação por datas, dias da semana e horários. No caso do usuário pertencer a um grupo de acesso tentar acessar a informação na data, dia ou hora fora da restrição configurada, ele receberá uma mensagem de erro indicando a restrição imposta.

Ao contrário dos grupos de acesso a credenciais, os grupos de acesso a informações protegidas não têm uma guia de critérios. Isto significa que apenas as políticas de segurança e os usuários membros são configurados.

O mantenedor das informações registradas tem o poder de decidir para quem essas informações serão compartilhadas, não o administrador do grupo de acesso.

Observe que ao não ter o critério como atributo de um grupo de acesso, o nome do grupo de acesso deve refletir as políticas de segurança.

Cadastrando um novo grupo de acesso

Ao clicar na opção de criar um novo grupo de acesso, se abrirá a tela de castro de grupo de acesso, onde primeiramente é necessário preencher os seguintes campos e opções:

Nome do grupo de acesso: Nome do grupo de acesso que corresponde às regras que este grupo aplica. Isto facilita a compreensão e a auditoria;

Descrição: Uma breve descrição sobre o grupo que está sendo criado;

Ativo: Se o grupo está ativo ou não. Desabilitar um grupo pode reduzir a quantidade de informações as quais o usuário tem acesso, ou reduzir o nível de segurança necessário para acessar as informações;

Após o preenchimento destes campos e opções iniciais, as demais opções de configurações e filtros são divididas por abas:

Configurações: Configurações da informação protegida

Usuário pode visualizar a informação protegida: Marcar se a informação protegida pode ser vista pelo usuário;

Requer justificativa para visualizar a informação protegida: Marque se é necessário registrar uma justificativa para ver a informação protegida;

Requer aprovação para visualizar a informação protegida: Marque se outro usuário precisará agir como aprovador para poder ver a informação protegida. Uma vez ativa, você também precisa definir por quanto tempo esta aprovação será válida;

Aprovações necessárias para visualizar: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

Usuários: Vincular usuários que exercem o papel de operadores.

ID: ID do usuário a ser adicionado ou removido;

Cód: Código do usuário que deseja cadastrar;

Nome: Nome do usuário que deseja cadastrar;

E-mail: E-mail do usuário que deseja cadastrar;

Aprovadores: Vincular usuários que exercem o papel de aprovadores de operações de uso da informação.

ID: ID do aprovador a ser adicionado ou removido;

Cód: Código do aprovador que deseja cadastrar;

Nome: Nome do aprovador que deseja cadastrar;

E-mail: E-mail do aprovador que deseja cadastrar;

Restrição de acesso: É possível restringir o acesso às informações protegidas por dias da semana, horários e períodos (data de início e fim).

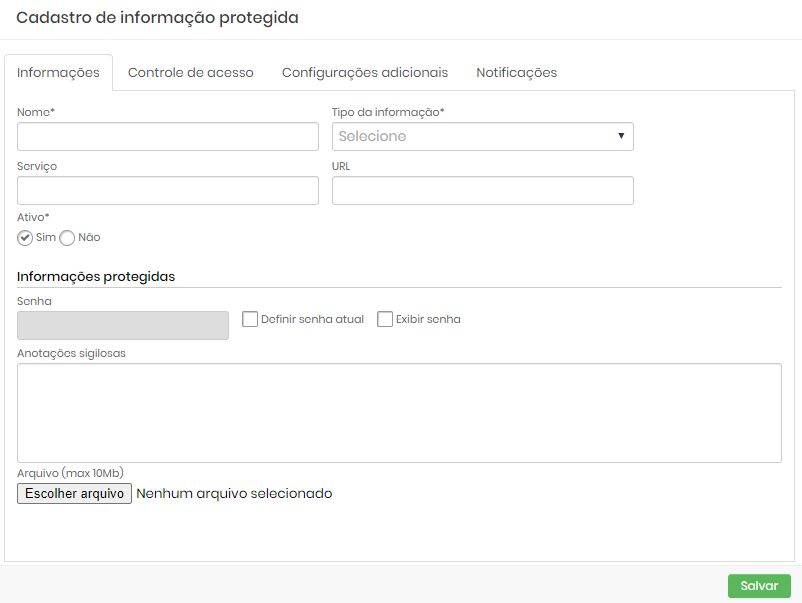

Registrando informações protegidas

No menu Informação, você tem acesso ao relatório de informações protegidas. Você só verá suas informações registradas ou as informações de outros usuários que você tem acesso à permissão com uma concessão direta ou através de um grupo de acesso.

Através de ações de comunicação ou pelo atalho de ação rápida, você pode registrar as novas informações.

Há quatro características principais que compõem as informações protegidas:

As informações podem ser compostas de arquivo, texto e senha. Todas estas informações serão protegidas;

A informação tem um nome, um tipo, um identificador para serviços web, e pode receber uma data de expiração obrigatória;

As informações podem ser vinculadas a uma URL e a um serviço, sem o uso de senhasegura a esses atributos. Isto será usado somente para fins de organização do mantenedor;

As informações podem ser acessadas mesmo que inativas. O status das informações diz respeito apenas ao seu uso no plano de negócios;

Vejamos estes atributos apresentados em um exemplo completo.

Observe que na aba Informações você pode preencher os dados que serão protegidos, como um arquivo, notas e senha, e também pode preencher os atributos abertos destas informações, como nome, tipo, serviço e URL.

Na aba Configurações adicionais, você pode preencher as observações desta custódia.

Não confunda o campo Observação desta guia com o campo Anotações sigilosas da guia Informação. O campo Observação não será protegido!

Você também pode determinar a validade das informações, um identificador para a recuperação de informações através de métodos de serviço web e indicar manualmente o status dessas informações.

Na aba Controle de acesso, você pode determinar quais usuários terão acesso às informações, por quanto tempo e em que contexto.

Ao vincular um usuário que poderá utilizar a informação, o dono da informação poderá determinar qual será a data limite de acesso a informação preenchendo o campo Data de expiração. Caso a informação deva permanecer disponível por tempo indeterminado, basta manter o campo Data de expiração vazio.

Observe que, neste caso, o proprietário da informação terá pleno conhecimento de quais usuários poderão utilizar o segredo, ao invés de informações que são compartilhadas com grupos de acesso, onde a composição do grupo não é de responsabilidade do proprietário do segredo.

Você pode selecionar um Tipo de informação se já existir, ou se não existir, digitar um novo registro que será salvo junto com a nova Informação Protegida.

Você pode configurar uma data de expiração compulsória através do campo Data de expiração na aba Informações adicionais.

Quando a informação alcançar a data de expiração, todos usuários perdem o acesso e apenas o dono da informação poderá editar ou acessar a informação.

Na aba Notificações você poderá configurar os usuários que devem ser notificados antes que a informação protegida venha a expirar. Você pode configurar uma regra única para todos usuários relacionados no Controle de acesso, ou criar regras especiais de notificação para usuários fora do controle de acesso.

Visualizando as informações

A tela de visualização de informações centraliza todos os detalhes que haviam sido previamente registrados. Observe que os dados protegidos estão disponíveis nos botões de ação Visualizar senha, Visualizar informações e Download do arquivo.

O evento de visualização das informações será relatado através do SIEM e pode ser acessado no relatório Informação ➔ Log de acesso.

Registrando informações compartilhadas

Como as informações protegidas, as informações compartilhadas têm os mesmos atributos protegidos, e as informações de expiração.

Sua diferença está no fato de que o detentor da informação configura quais grupos de acesso terão acesso à informação, sem saber quem são os participantes desses grupos. Em informações compartilhadas, você não pode determinar outros usuários com poder de edição. Todos os usuários com acesso somente terão permissão para ver o segredo.

Uma vez registradas as informações, o detentor do segredo pode visualizar as informações e observar quais usuários têm acesso ao segredo.

Importando informações em lote

Para facilitar a implantação do senhasegura , em cenários onde diversas informações já eram gerenciadas por outras soluções, o administrador poderá importar através de planilhas as informações.

Através do menu Informações ➔ Importação em lote;

Clique no menu de ação do relatório Importar;

Na tela de importação que será apresentada, clique no botão de rodapé Arquivo de modelo para fazer o download do arquivo Excel de modelo;

Preencha o arquivo obedecendo as instruções de cada campo:

Nome: Campo obrigatório. É o nome da informação que será utilizada para identificação dentro do senhasegura;

Tipo da informação: Campo obrigatório. É a categoria dentro da regra de negócio. Caso o tipo digitado não exista, será cadastrado um novo tipo com o valor digitado;

Dono: Campo obrigatório. Preencha com o username do usuário do senhasegura que será responsável pela informação;

Serviço: Uma descrição do serviço ao qual a informação pertence;

URL: Caso a informação seja de um serviço hospedado em um website, preencha com a URL de acesso;

Senha: Uma senha que complementa a informação. Essa senha será protegida e estará visível apenas para os usuários com permissão de acesso à informação;

Anotações sigilosas: É um campo texto livre que será protegido pelo senhasegura, ficando visível apenas para os usuários com permissão de acesso à informação;

Data expiração: A data que a informação irá expirar. Essa informação será utilizada para alertar os usuários vinculados para que uma ação seja tomada;

Notificar usuários com: Quantidade de dias com que os usuários serão notificados com antecedência;

Identificador: Identificador da informação para uso no WebService A2A ;

Observação: Observações gerais;

Usuários permitidos: Relação de usernames, separados por vírgula, que terão permissão de leitura na informação. Para também atribuir permissão de escrita, complemente o username desejado com o sufixo

:edit;

Ao término do preenchimento, realize o upload do arquivo na mesma tela onde o arquivo modelo foi obtido;

O processamento irá gerar um registro no relatório de importação para que você possa acompanhar o resultado da operação;

chapterRegistrando uma credencial pessoal Com o alto nível de complexidade no padrão senhas que alguns sistemas apresentam, é comum que usuários deixem suas senhas anotadas em locais pouco seguros.

A função Credenciais protegidas tem como objetivo disponibilizar um "cofre pessoal" para que os usuários do sistema armazenem suas credenciais protegidas de acesso, por exemplo, à:

Contas de e-mail

Aplicativos

Serviços de armazenamento de arquivos

E outros

Desta forma os usuários armazenam essas credenciais onde o acesso a estas será exclusivamente seu, podendo consulta-las quantas vezes achar necessário.

Além disso poderão gerar senhas e compartilha-lar as credenciais com outros usuários, sem a necessidade de enviá-las por e-mail ou aplicativos de mensagem que podem não ser tão seguros. Gestores também podem se beneficiar desta funcionalidade quando necessitarem compartilhar senhas e usernames genéricos para os membros de sua equipe.

Essas credenciais protegidas não tem relação com as credenciais associadas a dispositivos cadastrados no cofre, para saque de senha e sessões remotas.

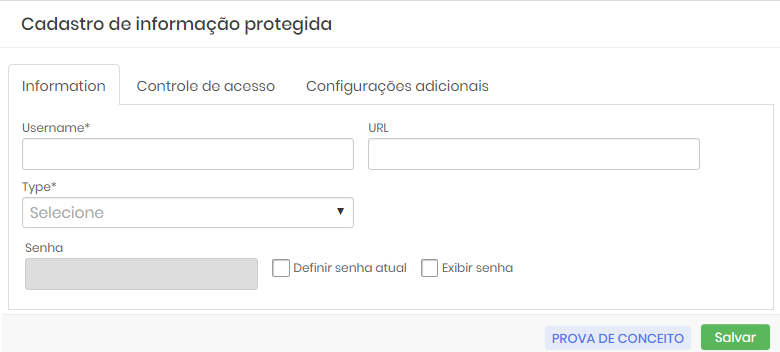

Para inserir uma credencial pessoal no senhasegura siga as instruções:

Acesse o menu: Informações ➔ Credenciais pessoais ➔ Credenciais pessoais

Clique no botão de ação do relatório e escolha a opção Nova credencial pessoal

Digite o username da sua credencial

Se desejar insira a URL desta crendencial

Formulário de cadastro de credenciais protegidas Selecione no campo Tipo qual o tipo desta credencial, como mostra a imagem protec-info-0010-ptbr

Também é possível armazenar a senha desta credencial.

Para isso clique na opção Definir senha atual.

Digite a senha ou clique na opção Gerar senha onde o sistema criará uma senha para sua credencial.

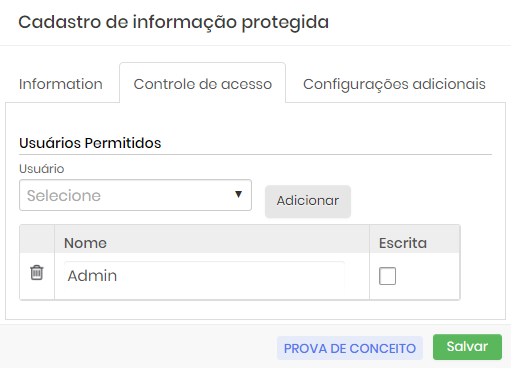

Siga para a guia Controle de acesso para adicionar usuários aos quais deseja compartilhar esta credencial. Se a credencial não deve ser compartilhada siga para a próxima etapa.

No campo Usuário selecione entre as opções o usuário com quem deseja compartilhar as informações desta credencial em seguida clique no botão Adicionar, como mostra a figura protec-info-0011.

Na tabela abaixo será exibida uma caixa de seleção na coluna Escrita, selecione esta caixa se desejar que o usuário realize alterações nas informações da credencial.

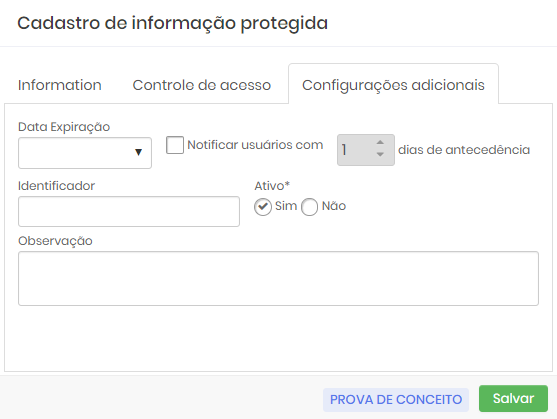

Formulário de cadastro de credenciais protegidas - Controle de acesso Siga para a guia Configurações adicionais como na figura protec-info-0012-ptbr

Caso esta credencial tenha uma Data de Expiração digite no campo ou clique para que o calendário seja exibido.

Clique na caixa de seleção do campo Notificar usuários com para receber uma notificação quando a data de expiração estiver próxima, em seguida selecione com quantos dias de antecedência o sistema deverá notificar os usuários.

No campo Identificador você pode inserir um código ou nome para identificação desta credencial

Formulário de cadastro de credenciais protegidas - Configurações adicionais Se desejar insira uma Observação com detalhes e outras informações sobre a credencial.

Por fim clique em Salvar

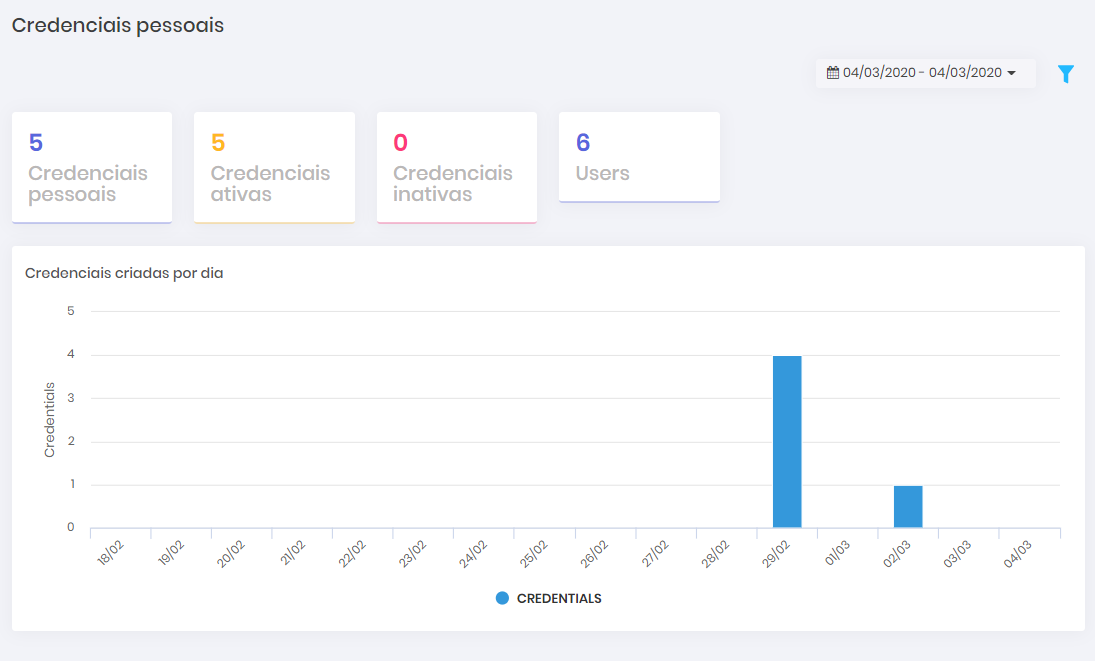

Dashboard

Este dashboard exibe uma visão geral das credenciais protegidas armazenadas no senhasegura

Mesmo sem possuir suas próprias credenciais o usuário poderá ter uma ideia da quantidade de credenciais protegidas que já foram armazenadas no sistema, assim como quantos usuários possuem credenciais, sem ter conhecimento de quem são estes e quais são suas credenciais.

Para acessar o dashboard de credenciais protegidas, acesse: Informações ➔ Credenciais pessoais ➔ Dashboard

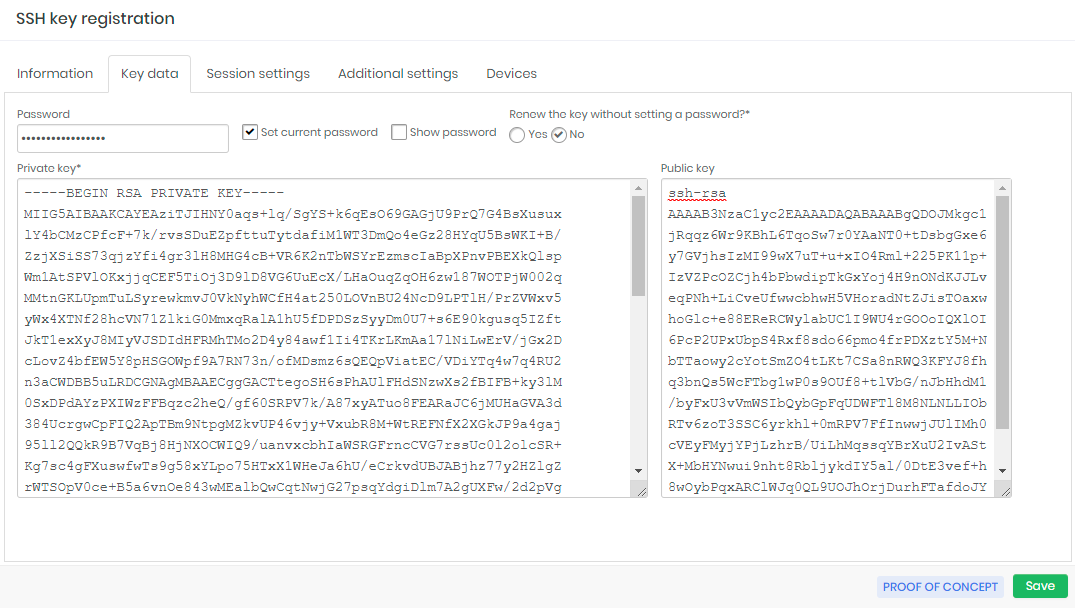

chapterRegistro de chaves SSH As chaves SSH recebem uso particular no senhasegura . Seu uso, entretanto, é semelhante às credenciais comuns compostas de usuário e senha. Mas como elas são replicadas em muitos dispositivos e têm características específicas regidas por especificações técnicas criteriosas, elas precisam ser gerenciadas separadamente de outras informações.

Os grupos de acesso são os mesmos que as credenciais.

Registrando chaves SSH

Você tem acesso às chaves SSH através do menu PAM ➔ Credenciais ➔ Chaves SSH ➔ Chaves SSH.

Para adicionar novas chaves, use a ação rápida ou a ação de relatório Novo.

O formulário de registro da chave é semelhante ao formulário de registro de credenciais. A política de senha apresentada é para a emissão da senha chave.

A interface não fornece um meio de criar a chave, mas permite que a chave seja configurada para ser recriada com ou sem uma senha aleatória.

Os campos Username e Dispositivo devem ser preenchidos com o dispositivo e o usuário que originalmente possui a chave.

O campo Nome da chave é apenas um nome que irá rastrear detalhes, visualizações e outras aparências dentro da plataforma. Tornando mais fácil a identificação da chave.

O campo Caminho da chave é o caminho físico do arquivo de chave privada no dispositivo que o hospeda. Ele será usado para renovação.

Na aba Dados da chave você inserirá os dados de composição da chave. Se a chave tiver uma senha para manipulação, marque a caixa de seleção Definir senha atual e digite seu valor no campo Senha.

Se você quiser que a senhasegura recicle a chave indicando uma nova senha, marque Não no campo Renovar a chave sem definir uma senha?. Caso contrário, a chave será recriada com uma nova senha aleatória.

Na aba Configurações de sessão, você pode configurar qual macro/RemoteApp está relacionado a esta chave. E também bloquear o uso da chave somente para sessões RemoteApp. Verifique a Utilizar credencial própria para conectar para usar esta mesma chave para autenticar no dispositivo alvo. Se você precisar autenticar usando outra chave ou credencial, mantenha esta caixa desmarcada e selecione outra credencial no campo Autenticação de credenciais e Dispositivo de autenticação.

Na aba Configurações adicionais, você pode configurar o usuário que possui a credencial. O usuário proprietário será o único que poderá retirar o certificado, ver sua senha e utilizá-lo em sessões de proxy.

Outros usuários só poderão reciclar através do módulo Execuções sem ter acesso ao valor anterior e ao novo valor.

Na aba Dispositivos, você pode configurar dispositivos que permitem o uso da chave para iniciar uma sessão proxy. Estes mesmos dispositivos receberão a nova chave pública no momento da reciclagem automatizada.

Veja a chave e a senha

No relatório chave, você tem acesso à ação Visualizar chave. Esta ação exibe os valores das chaves públicas e privadas. E se houver uma senha de uso, esta senha pode ser acessada a partir da tecla Visualizar senha.

Para visualizar os valores chave anteriores, a ação de registro Histórico de senhas da chave listará todos os valores anteriores. E cada registro terá uma ação de pré-visualização.

Acesso proxy com chaves SSH

Também no relatório de chaves SSH você encontrará a ação de registro Iniciar sessão com chave . Esta ação será redirecionada para o relatório Chves SSH: Acesso remoto, também acessível a partir do menu PAM ➔ Credenciais ➔ Chaves SSH ➔ Chaves SSH.

Neste relatório, você verá a chave no registro destacado e seus dispositivos nos registros subsequentes. Cada dispositivo terá uma ação Iniciar sessão, onde o proxy Web começará.

O uso da chave SSH também pode ser feito por senhasegura Terminal Proxy.

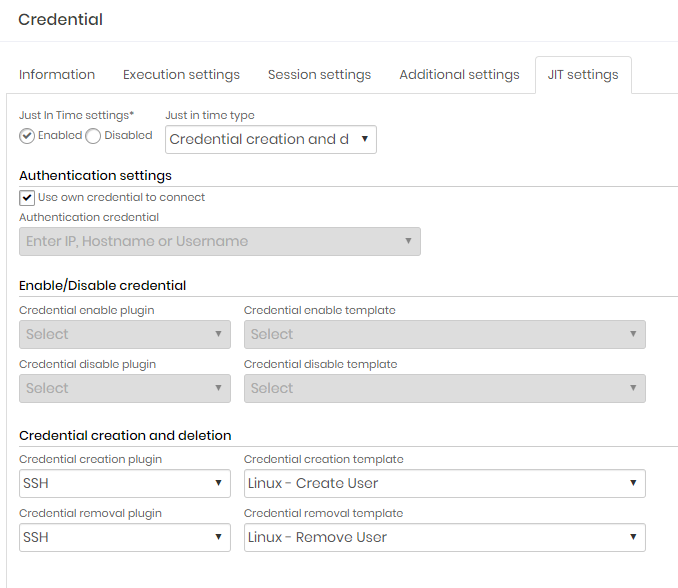

chapterCredenciais Just-in-Time (JIT) para sessões Proxy Utilizando do mecanismo de Templates do módulo de Execuções1, é possível configurar credenciais para uso Just-in-Time para sessões Proxy.

Existem duas modalidades que podem ser utilizadas:

Criação e Exclusão: A credencial JIT será criada ao solicitar a inicialização da sessão Proxy, e será destruída ao término da sessão;

Ativação e Inativação: A credencial JIT será ativada ao solicitar a inicialização da sessão Proxy, e será inativada ao término da sessão;

Ambas modalidades de JIT estão disponíveis para uso apenas para o senhasegura Web Proxy . É recomendado que seja aplicado uma Política de senhas que impeça o uso simultâneo de credenciais.

Criação dos templates

Você deve configurar os templates de criação/exclusão e ativação/inativação dos sistemas alvos que as credenciais irão utilizar. Veja o manual Operações automatizadas para mais detalhes.

Esses templates serão configurados nas credenciais e serão utilizados no momento de inicialização da sessão proxy.

Configurando uma credencial JIT

No formulário de cadastro da credencial, vá a aba Configurações JIT;

Selecione a opção Ativa em Configuração do Just in Time;

Selecione a modalidade de no campo Tipo de Just in time;

Na seção Configuração de autenticação, configure se será utilizada a própria credencial para se conectar, ou se será utilizada uma outra credencial. Essa credencial será utilizada para executar o template JIT nas etapas iniciais e finais da sessão;

Caso tenha optado pela opção Habilitar/Desabilitar credencial, configure o plugin e template para ativação e desativação;

Caso tenha optado pela opção Criação e exclusão de credencial, configure o plugin e template para criação e exclusão;

Características especiais

A configuração JIT é realizada em uma credencial gerida pelo senhasegura . Mas o uso será diferente para cada modalidade.

Quando utilizado a modalidade Habilitar/Desabilitar credencial, a própria credencial ao qual a configuração está sendo realizada, será alvo do template de habilitação e desativação. Neste caso, utilize uma outra credencial para autenticar-se na etapa JIT.

Quando utilizado a modalidade Criação e exclusão de credencial, a credencial onde está sendo configurada o JIT não será o alvo do template. Uma nova credencial dinâmica será criada no dispositivo alvo utilizando o padrão senseg9999999 (prefixo senseg seguido de 7 dígitos). Neste caso, a própria credencial pode ser utilizada para se autenticar no dispositivo alvo.

chapterAcesso excepcional Por vezes, em cenários de exceção ou emergencial, será necessário conceder acesso a uma credencial a um determinado usuário por um curto período de tempo.

Nestes casos, para evitar modificações nos Grupos de acesso PAM, você pode utilizar a funcionalidade de Acesso excepcional. A modificação nos grupos de acesso PAM pode criar conflitos de acesso com outros usuários, limitando ou concedendo acessos indevidos.

Para configurar um acesso excepcional a uma credencial, siga os seguintes passos:

Vá ao relatório de Credenciais e clique na ação de registro Acesso excepcional da credencial desejada;

No formulário apresentado, configure o período de validade do acesso nos campos Restrição de acesso;

Configure os usuários que serão beneficiados com o acesso;

Clique em Salvar para finalizar a configuração;

Os usuários não serão notificados que receberam o acesso excepcional.

Para visualizar a relação de acessos excepcionais configuradas, vá ao menu PAM ➔ Controle de acesso ➔ Acesso excepcional. Neste relatório você poderá ver quais credenciais que cada usuário tem acesso. Através da lupa de detalhes, você poderá ver mais detalhes da operação de liberação e quais ações podem ser executadas.

chapterImportação de Credenciais em lote Sob a etapa de implantação é muito importante a agilidade de importação dos dispositivos e credenciais para o senhasegura .

Você pode alcançar esta agilidade através do módulo Scan & Discovery se o cliente tiver contratado este produto, ou através da importação de lotes.

Alguns pontos importantes sobre a importação de lotes:

A importação é baseada em uma planilha de Excel.

As planilhas importadas são registradas no sistema e podem ser recuperadas.

Dispositivos e credenciais que não existem serão criados na importação.

Os dispositivos e credenciais que já estão registrados no senhasegura e que são reimportados, serão atualizados!

A maneira mais rápida de desfazer uma importação errada é corrigir a planilha e importá-la novamente.

Preenchimento do arquivo modelo

O arquivo de modelo Excel está disponível na mesma tela onde você pode importar o arquivo preenchido. Acesse o menu Dispositivos ➔ Importação em lote para ter acesso ao relatório de arquivos importados.

Através da ação de relatório Importar, você terá acesso ao formulário de importação.

Neste formulário, clique no botão de rodapé do Arquivo Template para baixar o arquivo modelo.

Observe que as colunas são auto-explicativas.

Linha 5: A linha 5 da folha de trabalho contém os campos e tem cores para identificar a entidade à qual pertence. Os campos em amarelo são para Dispositivos, azul para Credenciais, e roxo para informações adicionais de credenciais, tais como mudança automática e configurações de macro.

Linha 4: A linha 4 são explicações e exemplos de como povoar os valores destes campos descritos na linha 5.

Linha 6: Os valores podem ser inseridos na linha 6.

Algumas entidades devem ser preenchidas exatamente com os valores que já estão registrados no senhasegura . Isto significa que o preenchimento errado evitará o registro de dispositivos ou credenciais.

Os campos abaixo devem ser preenchidos com o mesmo valor registrado em senhasegura .

Campos de dispositivos (Amarelos)

Tipo: tipo do dispositivo. Será registrado automaticamente caso ainda não esteja cadastrado

Conectividade: Você deve respeitar o padrão deste campo como descrito em sua linha 4

Fabricante: fabricante do dispositivo. Será registrado automaticamente caso ainda não esteja cadastrado

Modelo: modelo do dispositivo. Será registrado automaticamente caso ainda não esteja cadastrado

Site: lugar onde está localizado o dispositivo. Será registrado automaticamente caso ainda não esteja cadastrado. (Ex: Data Center SP)

Domínio: domínio do dispositivo

Adicional 1: informações adicionais. (Ex: plataforma)

Adicional 2: informações adicionais. (Ex: Sistema)

Hostname: hostname do dispositivo, IP, URL, nome do website ou nome da aplicação. Será o identificador para as consultas

IP Gerenciamento: o gerenciamento de dispositivos, IP ou URL

Criticidade do dispositivo: preencher com "Alta", "Média" ou "Baixa"

Credencial (Azul)

Usuário: username da credencial

Tipo de senha: tipo de credencial. Informe um valor já cadastrado

Senha: valor da senha. Caso não seja preenchido a senha não será atualizada

Domínio: domínio da credencial

Informação adicional: informações adicionais da credencial atual. Utilizado para instâncias de banco de dados, trocas de senhas ou conexões em geral. (Ex: ORAC19)

Tags: tags de senha separadas por vírgula. Utilizado para agrupar ou filtrar determinadas credenciais. (Ex: mobile, dev)

Criticidade da credencial: preencher com "Alta", "Média" ou "Baixa"

Credencial - informações adicionais (Purpura)

Ativar troca automática: indica se a senha será trocada automaticamente

Template troca: template utilizado para efetuar a troca de senha. (Ex: Linux - Change Password As Root)

Plugin troca: plugin utlizado pelo template de troca. (Ex: SSH)

Controlar status: indica se o status da senha será controlado automaticamente

Plugin de ativação: plugin utilizado pelo template de ativação. (Ex: LDAP)

Template de ativação: template utilizado para efetuar a ativação da credencial. (Ex: AD - Activate User)

Plugin de inativação: plugin utilizado pelo template de inativação a credencial. (Ex: LDAP)

Template de inativação: template utilizado para efetuar a inativação da credencial. (Ex: AD- Deactivate User)

Dono da credencial: usuário dono da credencial (Obs: apenas o usuário poderá inciar sessão e sacar senha da respectiva credencial)

Macro: macro de automação do Remote App

Restringir acesso: restringir acesso apenas para o aplicativo remoto

Usuário para conexão da macro: usuário utilizado para conectar ao Sistema Operacional. Pode ser utilizado o mesmo da credencial cadastrada. (Ex: root)

Hostname para conexão da macro: hostname utilizado para conectar ao Sistema Operacional. Pode ser utilizado o mesmo hostname da credencial cadastrada

Usuário da credencial pai: Username para identificar a credencial pai

Hostname da credencial pai: Hostname que contém a a credencial pai

Usuário para conexão: usuário utilizado para conectar ao equipamento e realizar as operações de troca e controle de status. Pode ser utilizado o mesmo da credencial

Hostname para conexão: hostname utilizado para conectar ao dispositivo e realizar as operações de troca e controle de status. Pode ser utilizado o mesmo da senha

Ação para Registro: indica a ação a ser realizada em relação aos registros de linha da planilha (ou seja, "I" para Inserir, "U" para Atualizar e "D" para Excluir registros). Se estiver em branco, a ação padrão de Inserir ou Atualizar o registro será realizada (se o Dispositivo ou Credencial já estiver registrado)

Pontos de atenção durante o preenchimento

Outra regra importante é como registrar as repetições. Um dispositivo preenchido na planilha será comparado aos dispositivos já registrados em senhasegura através do campo Nome do dispositivo.

Isto significa que se o dispositivo de planilha corresponder a um dispositivo existente em senhasegura , o dispositivo será atualizado com as informações da planilha.

Se você quiser registrar mais de um usuário em um dispositivo, repita pelo menos os campos obrigatórios do dispositivo. Assim, o dispositivo será mantido intocado e a credencial será considerada.

Se uma credencial foi acrescentada indevidamente e precisa ser excluída, a última coluna da planilha pode ser preenchida com ações de inclusão, alteração ou exclusão. Por padrão senhasegura sempre tentará inserir ou atualizar os dados. Se você forçar com o argumento de exclusão, a credencial é inativada na plataforma.

Ao importar o arquivo, serão considerados os seguintes cenários:

Dispositivos e credenciais não estão cadastrados: Os registros serão cadastrados com as informações preenchidas na planilha

cautionAo inserir uma credencial não cadastrada sempre inclua o Hostname ou IP do dispositivo ao qual ela será associada.

Dispositivos cadastrados e credenciais não cadastradas: Os registros associados ao dispositivo serão atualizados, e as credenciais, cadastradas com as informações preenchidas na planilha

Dispositivos e credenciais estão cadastrados: Os registros serão atualizados com as informações preenchidas na planilha

infoA planilha pode ser utilizada para atualizar os dispositivos e credenciais já cadastrados no ambiente, para isso insira o IP do dispositivo no campo IP Gerenciamento ou o Username da credencial e insira os dados que deseja atualizar nos campos correspondentes.

Uma vez concluído, retornar à tela de obtenção de planilhas e carregar o arquivo preenchido.

Rastreamento do processamento de arquivos

Voltando ao relatório acessível a partir do menu Dispositivos ➔ Importação por lotes você terá acesso ao processamento de sua carga. Os arquivos que ainda estão sendo processados ficarão em estado de espera. Uma vez terminado o processamento, o status mudará para Finalizado.

Se a carga tiver sido invalidada por um erro, o registro ficará vermelho e a coluna Erro marcada com Sim. Verifique os detalhes de processamento usando a ação de registro Detalhes do processo.

Na tela de detalhes de importação, você tem acesso ao botão Download log file. Este excelente arquivo de planilha terá a linha em que o detalhe ocorreu, o tipo de alerta e a descrição da ação tomada pela senhasegura .

É importante mencionar que mesmo que um arquivo tenha sido finalizado com um erro, isso não significa que os dispositivos e credenciais não foram criados ou alterados durante o processo. Portanto, corrija as informações indicadas pelo senhasegura e continue importando a planilha até que o resultado desejado tenha sido alcançado.

Você pode usar esta funcionalidade para fazer ajustes nas credenciais e dispositivos mesmo depois de implantar senhasegura . Mas tenha cuidado para não importar planilhas antigas que não refletem mais a realidade do sistema.

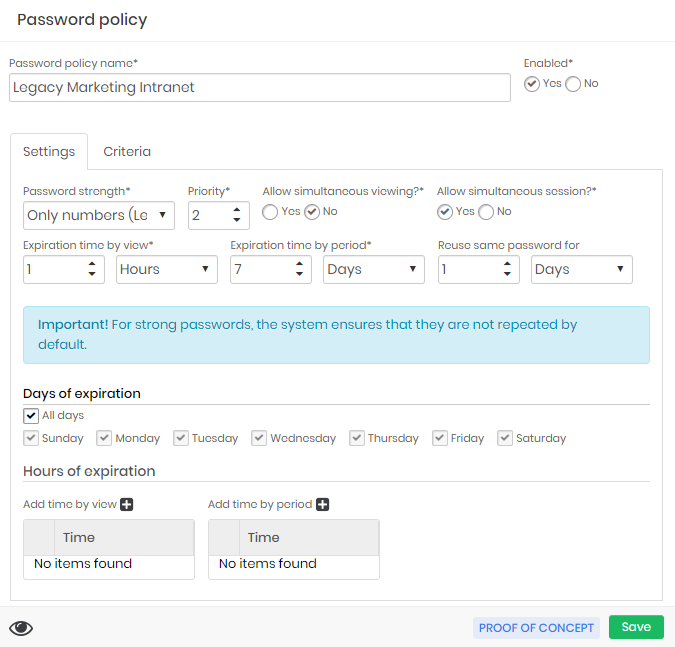

Políticas de credenciais e força de senhas

Este capítulo explicará como estabelecer diferentes padrões de senha e como segregar credenciais de diferentes dispositivos, respeitando o padrão dos fabricantes sem ofender as políticas de segurança corporativa.

Também as camadas de políticas de segurança que podem ser configuradas para afetar o uso de credenciais, e as ações automatizadas que serão tomadas para mudar as senhas em muitos cenários.

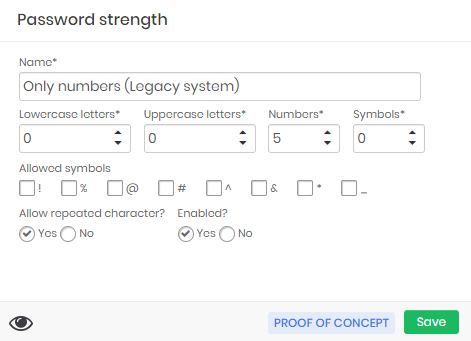

Força da senha

A força da senha diz respeito à composição da senha que será gerada aleatória e automaticamente pelo senhasegura no processo de reciclagem de senhas.

O administrador do sistema pode criar várias configurações de força de senha com base principalmente nas políticas de senha dos dispositivos alvo. É particularmente importante conhecer as diferentes regras de senha de cada fabricante que compõem a arquitetura para isolar os dispositivos que têm uma política de senha fraca.

Este isolamento garante que outros dispositivos que permitem o uso de senhas maiores e mais complexas não assumam os riscos de dispositivos herdados que aceitam, por exemplo, somente senhas numéricas de até 5 dígitos.

As senhas podem compor um número máximo de 256 caracteres. Se a configuração da força da senha for definida para não permitir caracteres duplicados, o limite máximo será 70.

Criando novos pontos fortes da senha

Através do menu PAM ➔ Configurações ➔ Credenciais ➔ Força de senha, você tem acesso às forças configuradas e à ação para criar novas forças.

Por padrão, o sistema já possui 3 configurações de força registrada, mas somente a configuração de Alta será utilizada. Veremos a configuração da Política de Credenciais em uso.

Você pode registrar novas forças através do formulário acessível pela ação de relatório Novo.

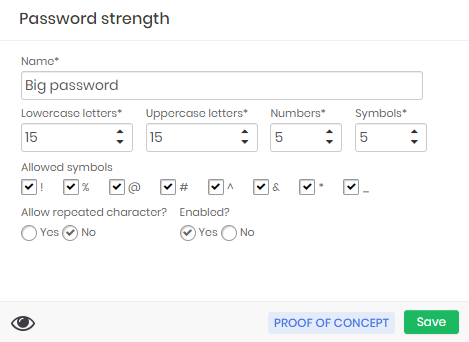

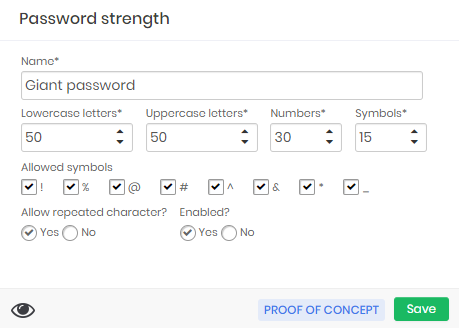

O formulário permite configurar a composição sobre os seguintes aspectos. Quantos caracteres minúsculos e maiúsculos serão utilizados, assim como quantos números e símbolos especiais serão utilizados.

Os caracteres especiais disponíveis estão nas caixas de seleção.

Você ainda pode determinar se a repetição de caracteres é permitida. Lembre-se que se sua senha utiliza mais de 26 caracteres, mais de dez números ou mais de 8 caracteres especiais, a repetição é inevitável..

Como segurança adicional, o senhasegura sempre valida que o nome de usuário não está presente na senha gerada. Vamos ver alguns exemplos:

Uma senha fraca de um sistema legado que utiliza apenas 5 caracteres numéricos em suas senhas

Uma senha de um sistema que permite 40 caracteres em sua senha, variando entre números, letras e símbolos

Uma senha de um sistema que permite uma senha de 145 caracteres. Neste caso, a repetição é inevitável.

Lembre-se sempre de dar um nome que faça sentido para a força da senha. Use nomes que levem à compreensão dos tipos de sistemas que devem usar essa força. Sistemas legados geralmente serão exceções que forçam o administrador a criar novas políticas e forças de senhas.