Microsoft Active Directory e Sincronização de usuários

Uma vez configurada a autenticação do usuário para ser realizada no servidor LDAP do cliente, agora é necessário configurar quais servidores serão solicitados no momento da autenticação.

Além disso, é interessante que haja uma sincronização dos usuários do servidor LDAP em senhasegura .

Embora o senhasegura sempre verifique a senha e o status do usuário no momento do login, outros atributos do usuário podem determinar o nível de permissão dentro do senhasegura . Assim, de tempos em tempos, o senhasegura realizará a sincronização para normalizar os campos de registro e alocar corretamente o usuário nos grupos de acesso e perfil de acesso do senhasegura .

Existem algumas premissas para que o administrador configure esta sincronização:

Esteja ciente de como funcionam os Grupos de Acesso e os Perfis de Acesso do senhasegura ;

Saiba como registrar dispositivo e credencial;

Receber uma credencial com acesso de consulta ao LDAP de destino que será utilizado pelo senhasegura para realizar a sincronização;

Melhores práticas para disponibilidade de autenticação

senhasegura pode ser configurado para autenticar em mais de um servidor LDAP. Mas algumas arquiteturas trazem mais desempenho e disponibilidade no momento do login. Como o senhasegura compõe a estratégia de segurança do cliente, ele deve ter menos impacto no momento do login. Observe as seguintes arquiteturas e entenda os riscos e benefícios de cada uma delas.

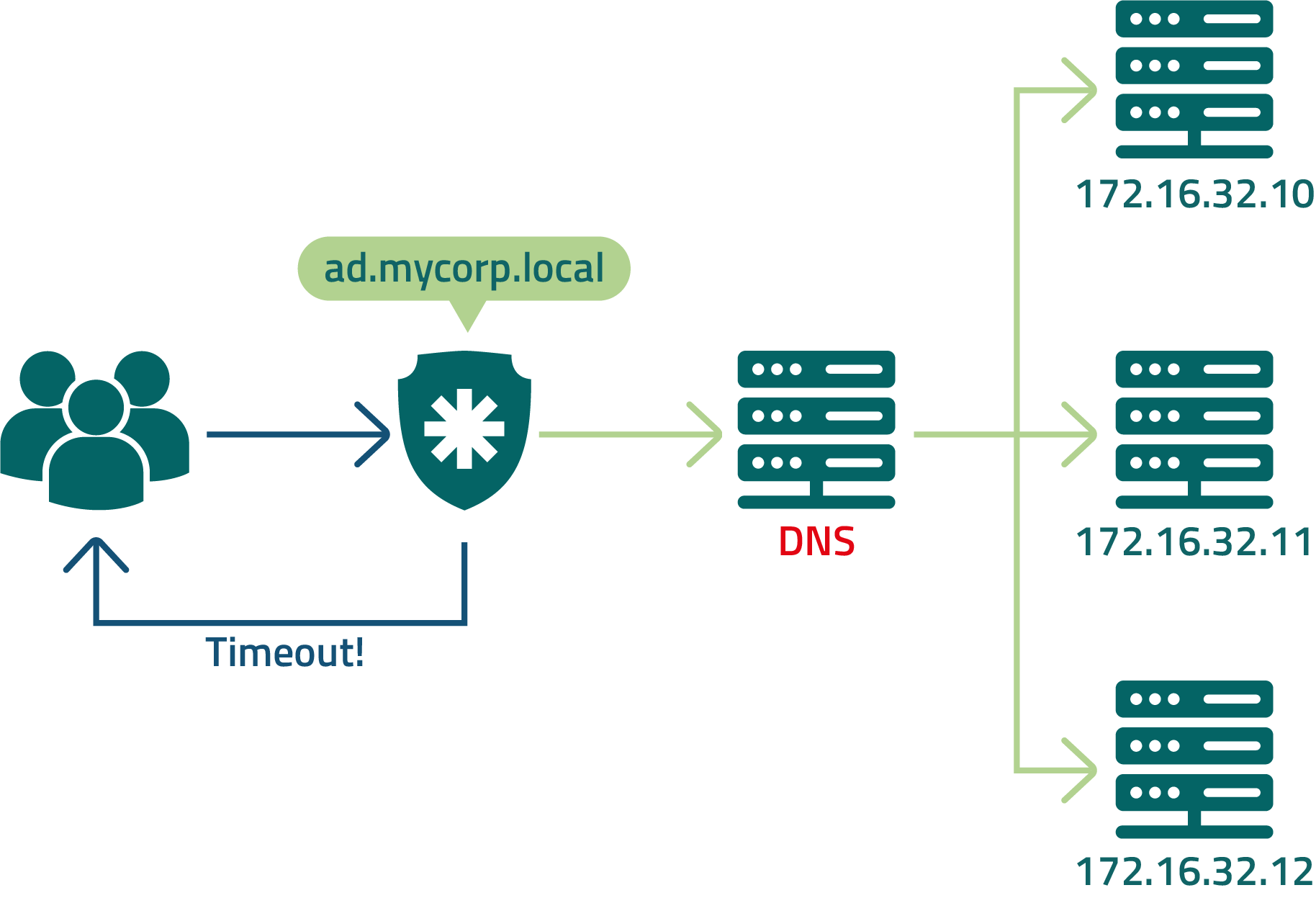

Neste exemplo, o senhasegura é configurado para consultar o DNS para resolver o endereço LDAP sendo balanceado pelo load balancer.

Apesar da facilidade de configuração, os usuários podem não ser capazes de fazer login no senhasegura se o servidor DNS não estiver disponível.

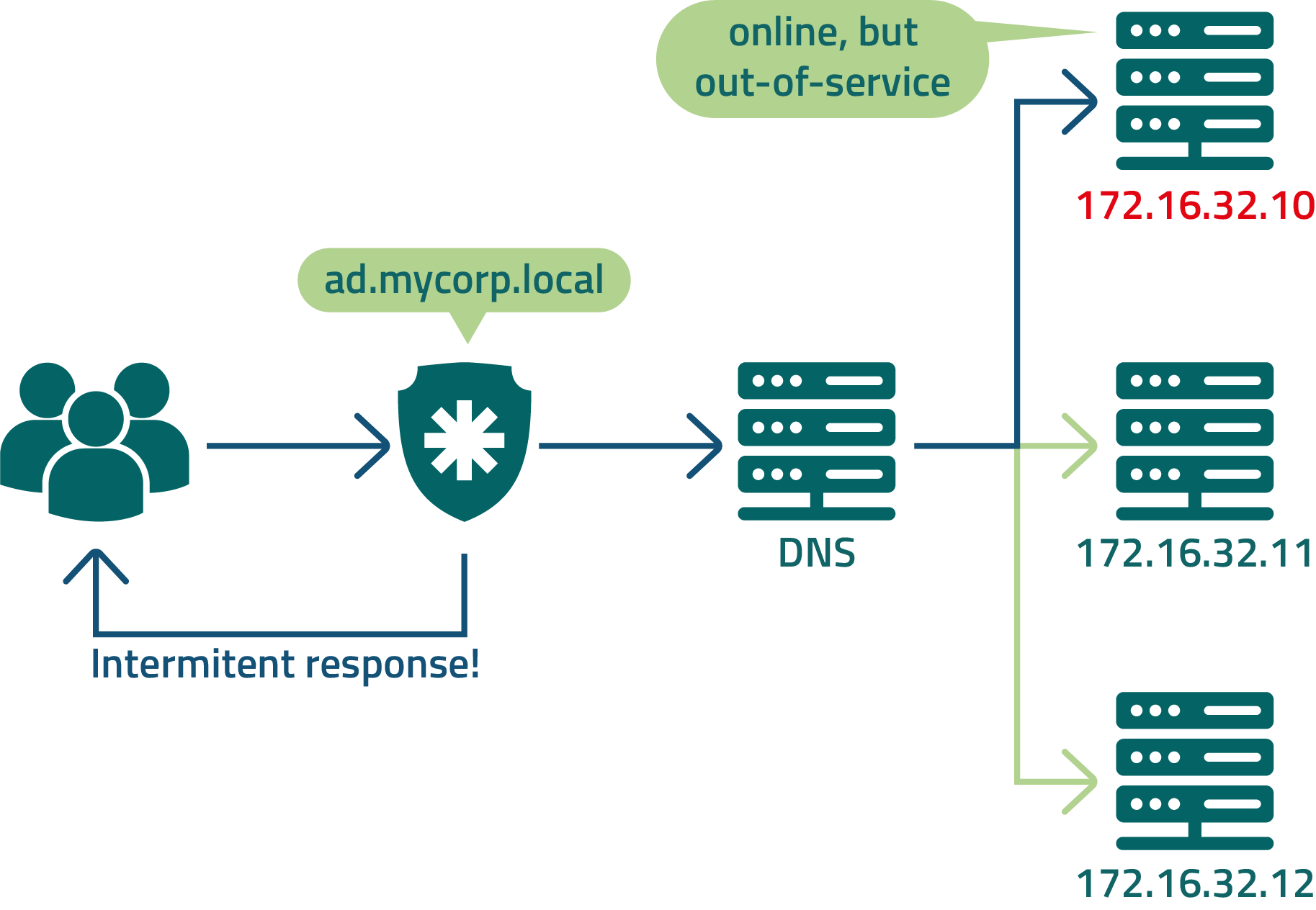

Às vezes o membro do cluster LDAP não está disponível para consulta, mas o load balancer ainda não está ciente desta interrupção. Nesses casos, o usuário pode receber uma tentativa de autenticação intermitente.

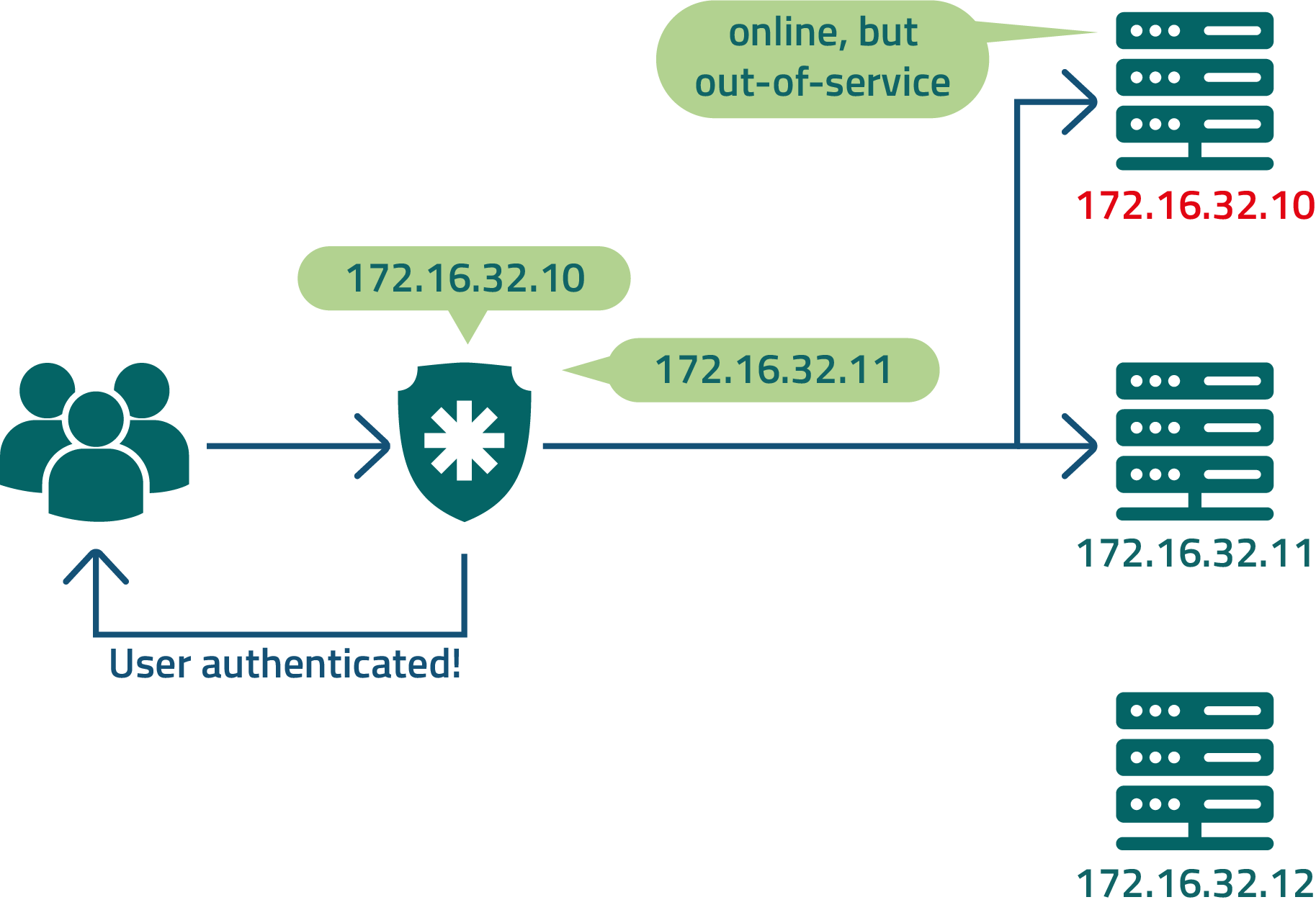

Como sugestão para evitar os casos descritos acima, você pode encurtar os saltos e mitigar os riscos presentes para o uso do DNS e um equilibrador de carga registrando todos os membros do cluster LDAP diretamente em senhasegura .

senhasegura administrará a sequência de consultas. E se algum membro não responder à solicitação, o próximo servidor será solicitado.

Verifique com o cliente sobre qual será a ordem dos servidores para que não afete o uso por outras aplicações.

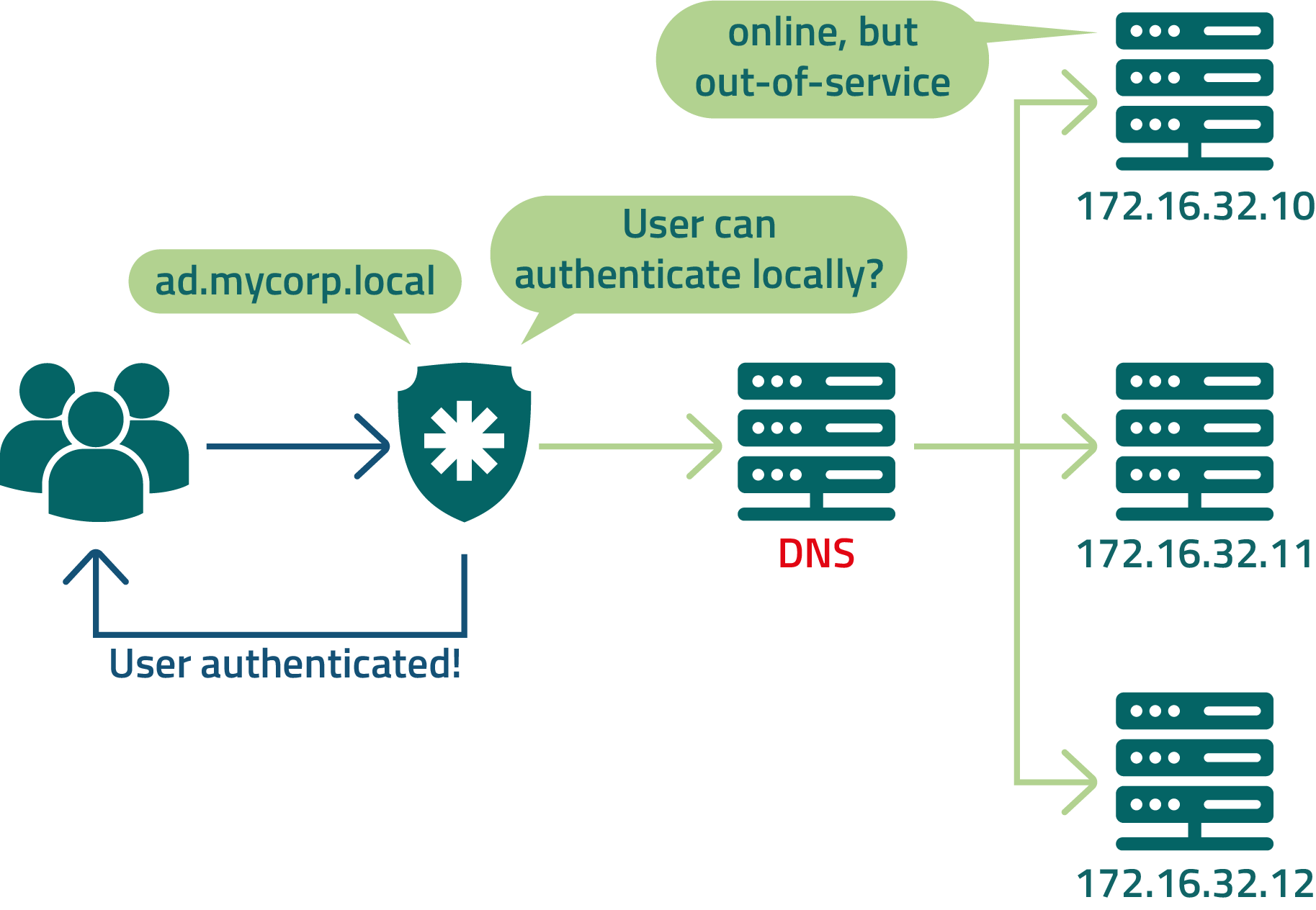

Se o DNS estiver offline como descrito em nosso primeiro exemplo, você ainda pode configurar senhasegura para que alguns usuários confiáveis possam autenticar localmente. Isto pode ser feito em cada usuário.

Configuração de servidores de autenticação LDAP em senhasegura

Antes de configurar os servidores LDAP, é necessário que estes servidores LDAP já estejam registrados como dispositivos em senhasegura , e que já exista uma credencial de consulta para o LDAP registrado. Esta credencial será utilizada pelo senhasegura para realizar a sincronização dos usuários.

Durante a etapa de autenticação do usuário, será utilizada a própria credencial fornecida pelo usuário.

Dentro do menu: Configurações ➔ Autenticação ➔ Active directory ➔ Servidores.

No relatório apresentado, você tem acesso a todos os registros do servidor que estão sendo consultados pelo processo de autenticação LDAP se o provedor de autenticação do Active Directory estiver ativo.

Por padrão o senhasegura já tem um template de registro. Você pode alterar ou inativar o registro padrão.

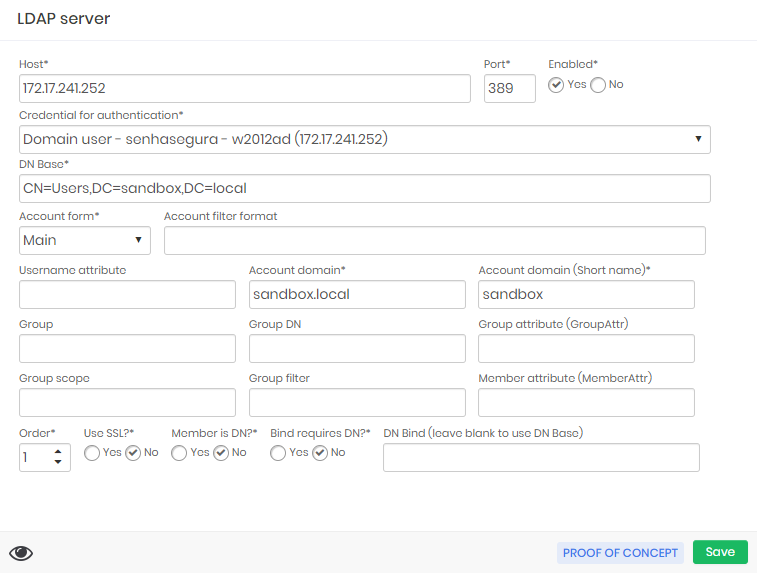

O formulário de registro de um servidor LDAP contém vários campos que servem para identificar e filtrar os usuários que o senhasegura pode ver. Para uma configuração mais abrangente, você deve estar ciente dos seguintes campos:

Host: IP ou hostname do servidor LDAP;

Porta: Porta em que o serviço LDAP está aberto para interação;

Ativo: Status desta configuração;

Credencial para autenticação: A credencial que está sendo usada para realizar a sincronização do usuário. Não confundir com a credencial utilizada pelo usuário para autenticação;

DN Base: Endereço dos elementos AD que servirão como base para consulta e sincronização senhasegura ;

Formato da conta: A busca pelos usuários pode ser realizada através dos seguintes formatos:

Nome do usuário: usando apenas o nome de usuário;

Backslash: usando domínio e nome de usuário separados por uma barra. Por exemplo:

domain\userPrincipal: usando nome de usuário e domínio separados por arroba. Eg.

user@domain.netDN: Utilizar filtro DN para identificação de contas;

Domínio da conta: Nome de domínio completo;

Domínio da conta (Short Name): Nome de domínio abreviado;

Ordem: Ordem de consulta do servidor sob a cadeia de autenticação senhasegura ;

Usar SSL?: Sinalize que este servidor LDAP tem criptografia, tornando-se um LDAPS

Uma vez registrado e ativo, o senhasegura pode utilizar este servidor para autenticar os usuários.

Estabelecimento da ordem de autenticação para usuários especiais

Vamos agora configurar o retorno para a autenticação local dos usuários de alta confiança. O resto dos usuários respeitarão a ordem padrão do sistema.

Você pode consultar a ordem padrão de autenticação no relatório Provedores. As exceções são configuradas no relatório Provedor por usuário.

O usuário admin que está instalado por padrão no senhasegura já tem um registro neste relatório mostrando que seu provedor de autenticação é apenas o Local e o primeiro.

Para outros usuários que precisam de um provedor de autenticação secundário, é importante definir a autenticação primária da empresa em primeiro lugar e manter a autenticação local finalmente na cadeia de autenticação.

Configuração de sincronização de grupos e usuários

Com estas configurações anteriores, já é possível aos usuários se autenticarem no sistema se a conta de usuário for criada manualmente dentro da senhasegura . Mas toda a gestão de registro e manutenção do usuário não é centralizada. É preferível que as mudanças de registro de usuários, que estão sendo feitas no servidor LDAP, sejam refletidas na configuração do usuário e nos grupos de acesso do senhasegura .

senhasegura proporciona a sincronização dos usuários de LDAP. O processo é totalmente automatizado e requer algumas etapas, mas será necessário prestar atenção a ele.

Antes de começarmos a criar grupos, você deve estar ciente de como funcionam os Grupos de Acesso e os Perfis de Acesso.

Outra informação importante é que o serviço de sincronização de usuários senhasegura é executado a cada três minutos.

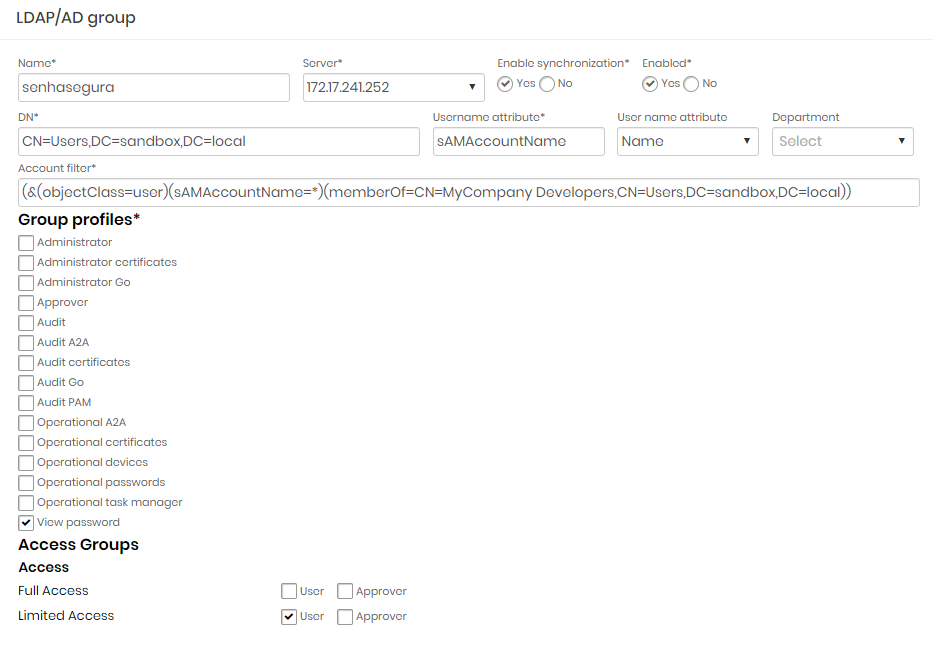

Através do menu Sincronização de Grupo, você tem acesso às configurações de sincronização de trabalho.

Cada registro é uma regra de sincronização diferente. E eles podem estar consultando o mesmo servidor LDAP ou servidores diferentes.

No formulário de configuração você definirá um nome para a regra, configurará qual servidor deve ser solicitado e qual filtro DN deve ser utilizado. É interessante manter a sincronização baixa enquanto você estiver configurando para evitar a criação de usuários errados.

Sinalize qual grupo de acesso e perfil de acesso de cada usuário receberá e salvará a configuração.

Realize o teste para ver se o filtro utilizado está mostrando os usuários corretos. Para fazer isto, clique na ação de registro do teste de sincronização da configuração registrada.

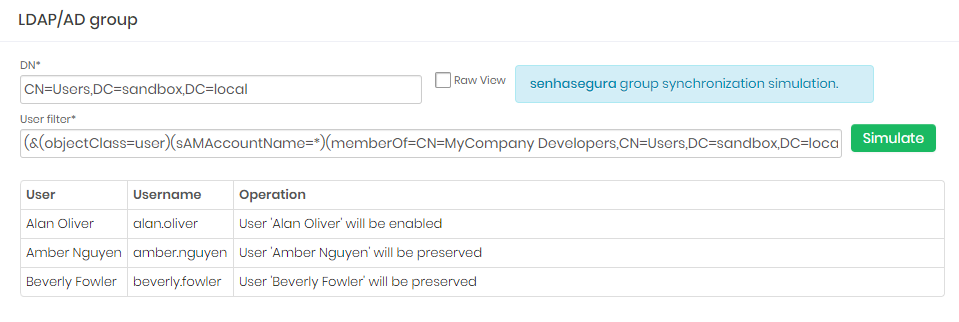

Na tela de teste de sincronização, valide que os campos DN e Filtro de usuário sejam preenchidos da mesma forma que você se registrou anteriormente. Se ok, clique em Simular.

O campo Filtro do usuário suporta até 2048 caracteres.

Observe o resultado. senhasegura imprimirá as contas que serão criadas, modificadas ou mantidas.

Se você concordar com o resultado apresentado, você pode então habilitar a sincronização editando a configuração. A cada três minutos senhasegura realizará a sincronização, provisionando os usuários e registrando a operação nos relatórios de log: Usuários Sincronizados e Log de Sincronização de Grupo.

O relatório de falhas contém registros de falhas de autenticação por usuário. Use este relatório para um diagnóstico mais profundo. Por padrão, o usuário não recebe a mensagem detalhada do LDAP na falha de login, mas neste relatório você tem acesso à resposta original.