Workflow de acesso

O grupo de acesso PAM é utilizado em dois momentos, e as regras de justificação e autorização ocorrem em ambas as situações:

Saque de senha;

Acesso proxy;

Quando um usuário tenta fazer uso de uma credencial em qualquer uma destas situações, o senhasegura verifica qual grupo de acesso, no qual o usuário está relacionado com a credencial, tem a regra mais restritiva.

Como vimos anteriormente, este caminho pode tomar as seguintes opções:

Permitir o acesso à informação;

Permitir o acesso, exigindo uma justificativa por parte do requerente;

Permitir o acesso dentro de um intervalo de tempo e um aprovador;

No primeiro e segundo casos, não há uso do fluxo de trabalho. O solicitante poderá acessar as informações imediatamente. senhasegura somente registrará o acesso em todos os relatórios de auditoria conformes e encaminhará ao SIEM as mensagens das ações tomadas.

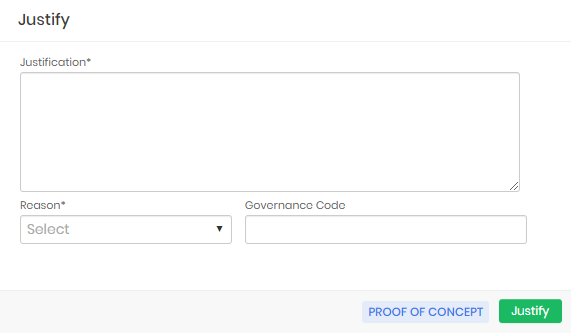

Acesso através de justificação

Se o usuário solicitante precisar registrar o motivo da utilização das informações privilegiadas, será apresentada uma tela de registro. E somente após o envio da justificativa será possível utilizá-la.

O usuário solicitante pode listar seus pedidos através do menu PAM ➔ Controle de acesso ➔ Minhas solicitações.

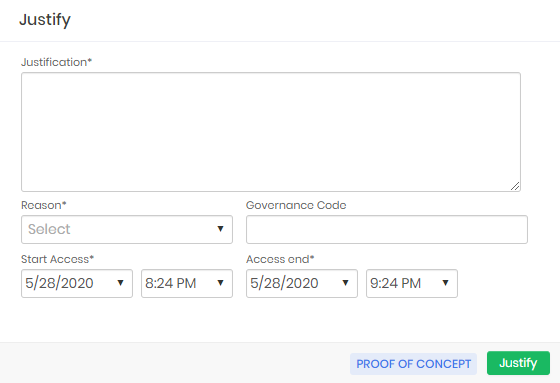

Acesso através de aprovação

Se o usuário solicitante precisar de aprovação para realizar a mesma tarefa, a tela de justificativa é apresentada com a adição de campos para o período. Este período é o intervalo de tempo que o solicitante precisa para utilizar a credencial.

Após o final deste tempo, a credencial estará disponível para a mudança automática da senha. E se a aprovação for para uma sessão proxy, o requerente será imediatamente desconectado.

Ao encaminhar o pedido de aprovação, o usuário será apresentado com a seguinte tela de confirmação.

O autorizador será notificado por e-mail desta solicitação por e-mail.

Se o usuário for membro de um grupo de acesso com um modelo de aprovação de nível, o aprovador de 1º nível receberá o e-mail primeiro, após sua aprovação os outros aprovadores receberão o e-mail de acordo com a hierarquia e número de níveis definidos na configuração do grupo de acesso.

Se a caixa de entrada estiver configurada no senhasegura , os aprovadores podem responder ao e-mail com as palavras APPROVE ou DISAPPROVE para afetar sua resposta. Ou ele pode clicar no link descrito no e-mail.

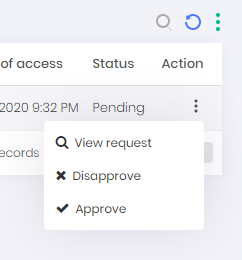

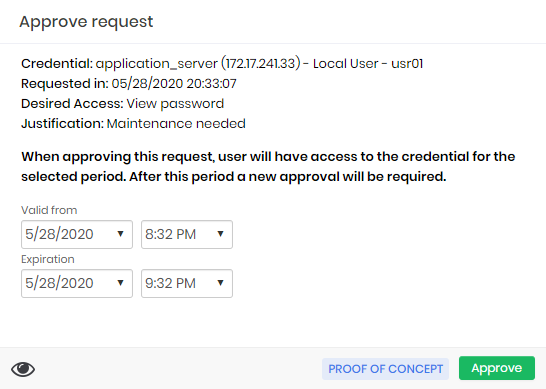

Através do sistema, isso pode ser feito no menu PAM ➔ Controle de acesso ➔ Minhas aprovações. As ações de registro permitem que você aprove, desaprove e veja os detalhes do pedido.

No momento da aprovação, o aprovador pode alterar a data e o intervalo de tempo.

Todas as solicitações e os acessos justificados podem ser vistos no relatório Controle de acesso ➔ Solicitações.

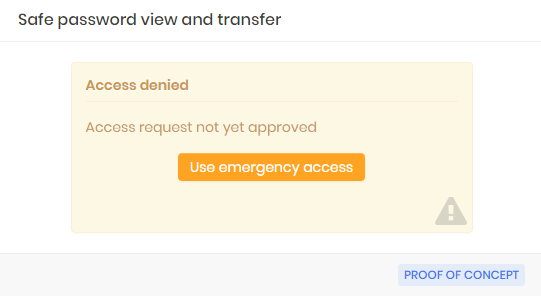

O acesso de emergência

Há um caso especial no qual o requerente pode pular o processo de aprovação se houver a necessidade de uso emergencial imediato da credencial. Chamamos isso de acesso emergencial.

Quando o grupo de acesso permite que o solicitante faça uso deste recurso, o solicitante será apresentado com a tela de acesso de emergência logo após o envio do pedido de acesso.

Assim que o requerente confirmar o acesso de emergência, a senhasegura enviará a todos os aprovadores as informações que o requerente teve acesso às informações com antecedência.

O pedido de acesso será marcado com o uso de emergência.

Integração ITSM

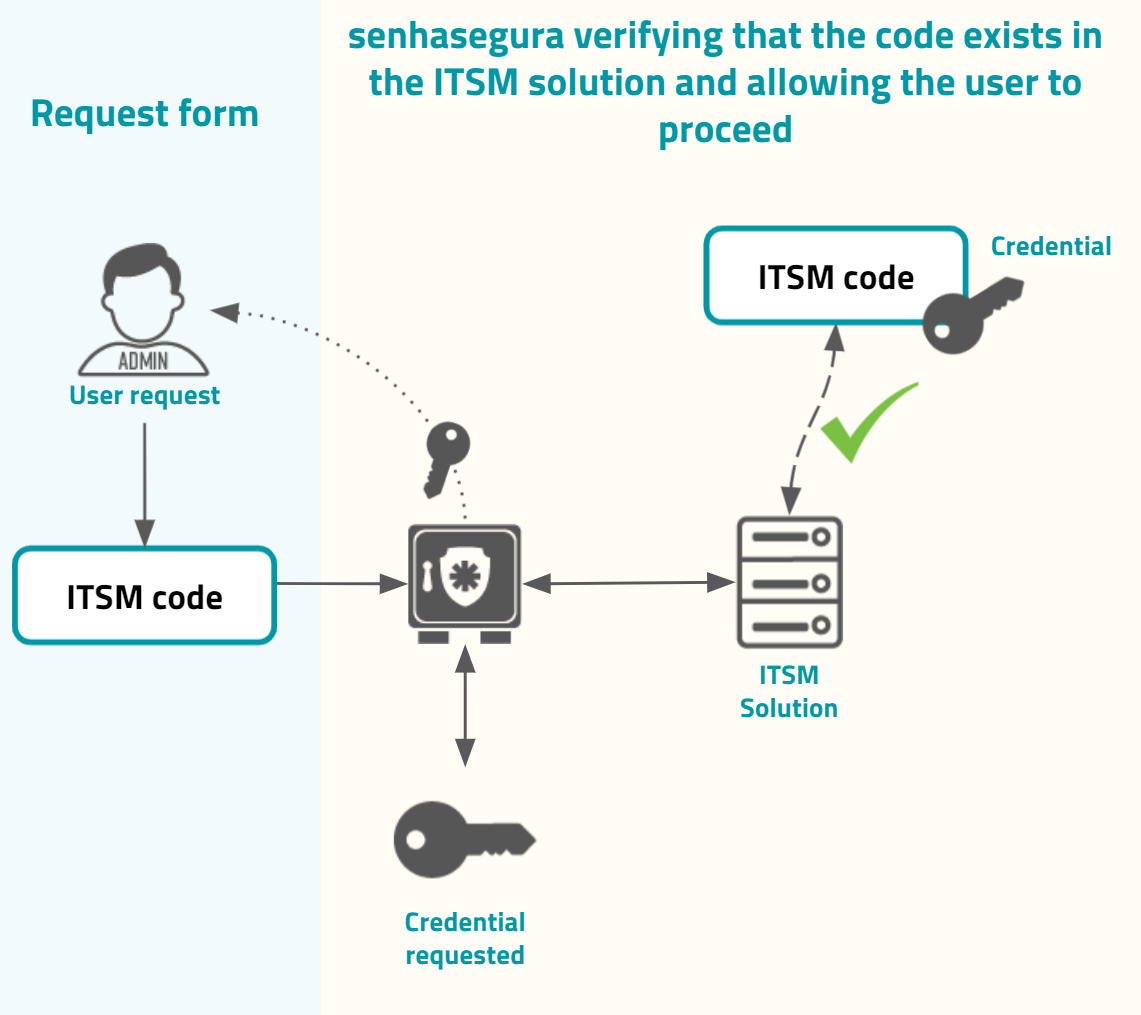

No formulário de justificação e autorização, o usuário solicitante pode inserir o Código de governança. Este código de governança pode ser usado apenas como prova ou pode ser integrado em soluções ITSM. Se for integrado com soluções ITSM configuradas, o senhasegura validará primeiro com o sistema ITSM de destino se o código de governança fornecido concede ao usuário autorização para executar a operação, caso positivo a requisição do usuário é concedida, como na imagem usr-sistema-0224.

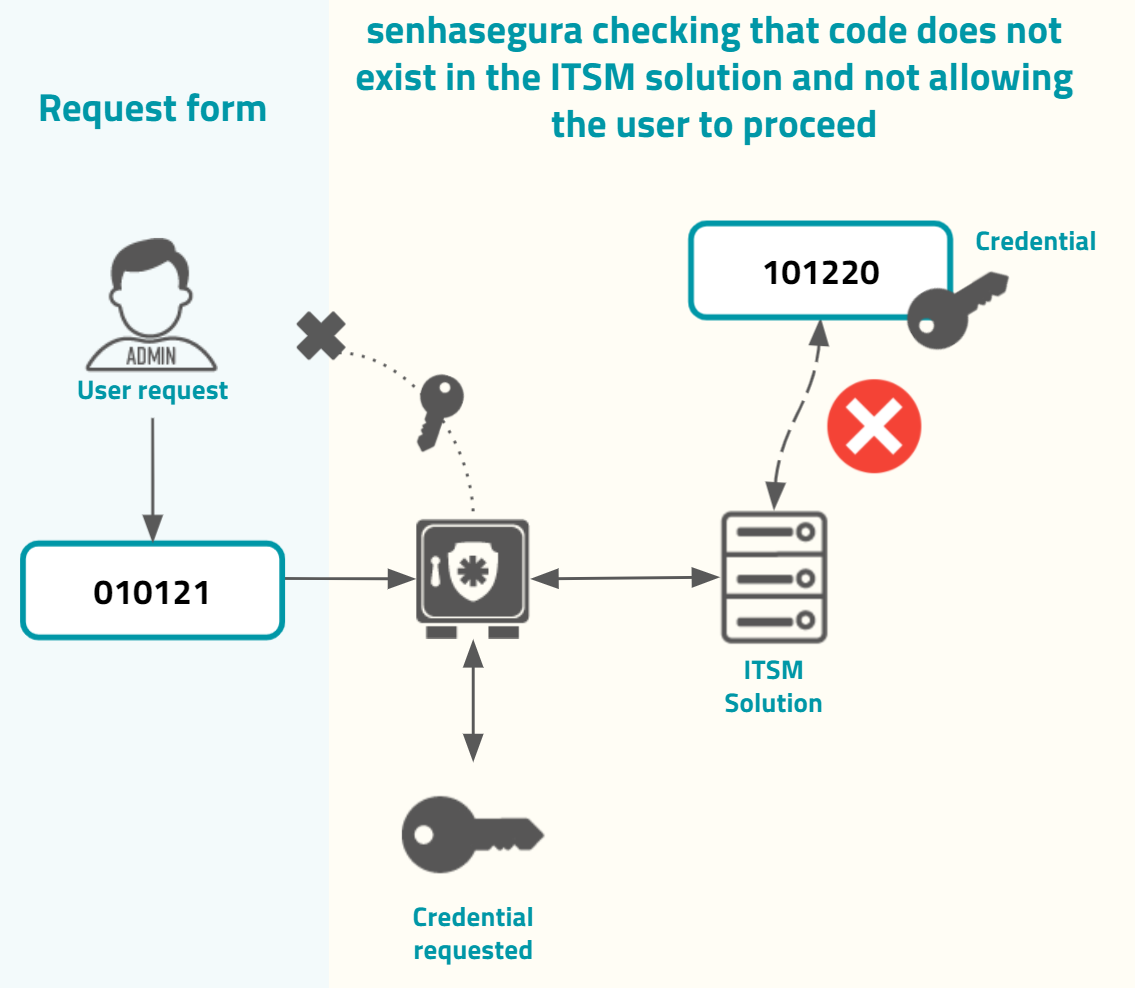

Caso o código não exista ou não seja valido o senhasegura não concederá a requisição do usuário, como na imagem usr-sistema-0225

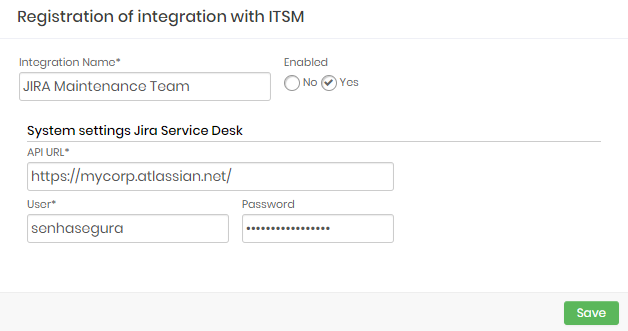

Por padrão, apenas as seguintes soluções ITSM são fornecidas pela senhasegura . Você pode configurar a integração em Configurações ➔ parâmetros do sistema ➔ integração com ITSM, e então clicar no botão de ação de relatório Novo.

Este relatório também dá a possibilidade de testar todas as configurações usando a ação de registro Teste de autenticação.

Para que um Código de governança seja inserido obrigatoriamente, marque a opção Obrigatório especificar código de governança ao justificar? no grupo de acesso dos usuários.

Jira Service Desk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com o URL principal do JIRA. Este URL será usado para acessar o Endpoint JIRA REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do JIRA;

Senha: A senha do usuário JIRA;

A integração JIRA consultará o código do ticket dado usando o endpoint /rest/api/2/issue/. A requisição do usuário só será aceito se a emissão JIRA estiver sob o status em andamento.

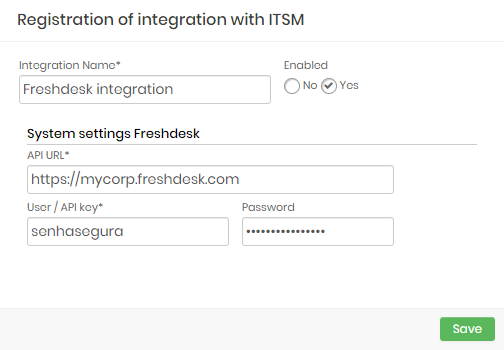

Freshdesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Freshdesk. Este URL será usado para acessar o Ponto Final Freshdesk REST;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro do Freshdesk;

Senha: A senha do usuário Freshdesk;

A integração Freshdesk consultará o código do ticket dado usando o endpoint /api/v2/tickets. A solicitação do usuário só será aceita se a requisição de Freshdesk estiver sob o status Aberta ou Pendente.

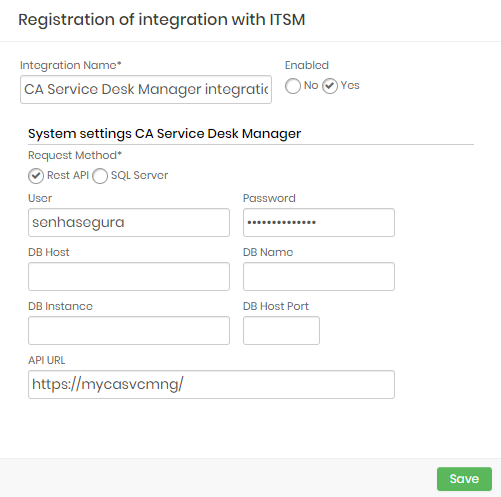

CA Service Desk Manager

Esta integração pode ser configurada para executar consultas REST ou consultas diretamente ao banco de dados CA.

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

Método de Solicitação: Configure o tipo de comunicação que o senhasegura executará no software da CA;

Rest API: exigirá conexão HTTPS entre a solução senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método REST API:

API URL: Deve ser preenchido com o URL principal da CA. Este URL será usado para acessar o Endpoint REST da CA. Usado somente se o método de solicitação REST API tiver sido selecionado;

Usuário: Um usuário válido com a permissão correta para consultar tickets dentro da CA;

Senha: A senha do usuário CA;

SQL Server: Exigirá uma conexão SQL Server entre senhasegura e a solução CA. Os seguintes campos devem ser preenchidos se você escolher o método SQL Server:

Usuário: Um usuário válido para se conectar ao SQL Server;

Senha: A senha do usuário do banco de dados;

DB Host: Hostname ou IP onde está localizado o banco de dados da CA;

Porta DB Host: A porta TCP para conexão;

Nome DB: O nome do banco de dados da CA;

Intância DB: A instância de banco de dados concedida;

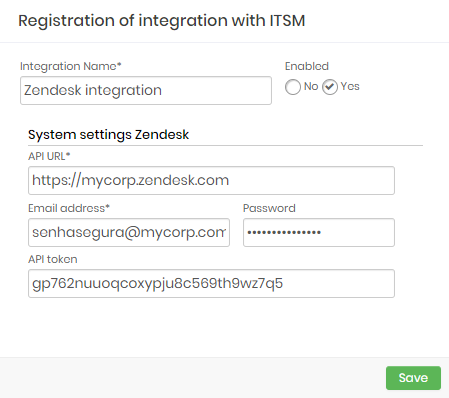

Zendesk

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal Zendesk. Este URL será usado para acessar o Zendesk REST Endpoint;

Endereço de Email: Um usuário válido com a permissão correta para consultar tickets dentro do Zendesk;

Senha: A senha do usuário CA;

API Token: Um token OAuth válida para identificar senhasegura ;

A integração Zendesk irá consultar o código do ticket dado usando o

/api/v2/tickets/[id].json endpoint. A solicitação do usuário só será aceita se a emissão Zendesk estiver sob o status Aberto ou Pendente.

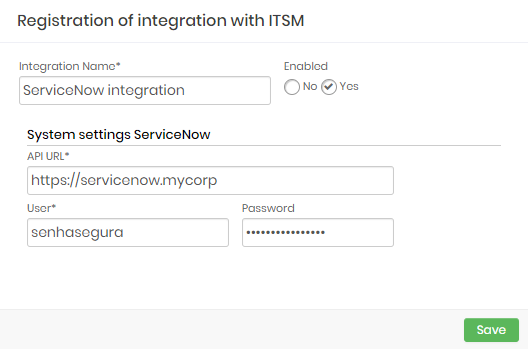

ServiceNow

Nome de integração: Será o nome da integração utilizada para identificar esta configuração dentro dos relatórios do senhasegura ;

Ativo: Esta opção de status indica se esta configuração deve ser usada em procedimentos de workflow;

API URL: Deve ser preenchido com a URL principal do ServiceNow. Este URL será usado para acessar o ServiceNow REST Endpoint;

Usuário: Um usuário válido com a permissão correta para consultar bilhetes dentro do ServiceNow;

Senha: A senha de usuário ServiceNow;

A integração ServiceNow consultará o código do ticket dado usando o endpoint /api/now/table/. A solicitação do usuário só será aceita se a questão ServiceNow estiver sob o status Em andamento.