Introdução

Esta sessão irá explicar um dos módulos mais importantes dentro do ambiente do senhasegura . O módulo de Execuções.

Muitas funcionalidades do senhasegura necessitam desempenhar tarefas assíncronas em sistemas alvos, sistemas esses que por sua vez operam com protocolos comuns ou interfaces que podem ser facilmente gerenciada pelo senhasegura através de plugins (que serão explicados nesse manual).

Levando em consideração esses cenários descritos acima, o módulo senhasegura Execuções irá centralizar todas as operações comuns que visem executar comandos ou que interajam com sistemas remotos. Mantendo todos os módulos client notificados, proporcionando uma trilha de auditoria rica, logs, retentativas diante de erros e dashboards com dados importantes para aumentar a governança segura dos clientes.

O Manual do módulo de Execuções foi escrito para familiarizar deployers, usuários e administradores de sistemas que necessitem requisitar, executar, monitorar e auditar execuções remotas assíncronas sobre informações privilegiadas, realizadas através do senhasegura .

Esta seção exige já ter uma primeira experiência com o senhasegura e ter uma instância da solução com pelo menos um dispositivo e uma credencial cadastrada. Antes de continuar a leitura, se você ainda não teve isso, você deve consultar o Getting Started.

Módulo de Execuções

Como dito anteriormente, o módulo de Execuções possui vários outros módulos do senhasegura como client. Por exemplo, o módulo pode ser usado para:

Troca de senha automatizada no senhasegura PAM Proxy;

Quando o período válido expira;

Quando a opção "apenas texto" é requisitada pelo usuário;

Quando foi utilizada numa sessão proxy;

Quando foi requisitada por alguma Aplicação WebService A2A ;

Quando a credencial pai iniciou uma corrente de ação de mudanças;

Ativação ou inativação de credencial através pelo senhasegura PAM Proxy;

Quando algum usuário precisa começar uma sessão proxy utilizando uma credencial bloqueada;

Quando algum usuário precisa começar uma sessão proxy utilizando uma credencial JIT;

Quando algum usuário termina uma sessão proxy;

Quando uma tarefa automatizada precisa ser iniciada no Módulo de Execuções;

A execução da tarefa pode ser acionada por algum usuário;

O agendamento da execução de tarefa acionou a execução;

Quando um certificado SSL, gerenciado pelo Módulo Certificate Manager, necessita de alguma ação;

Uma solicitação de certificado deve ser liberada;

Um certificado deve ser associado a um CA específico ou a um CA comercial;

Um certificado precisa ser revogado;

Um certificado precisa ser publicado;

Para uma melhor compreensão, recomendamos a leitura dos manuais específicos.

Através do módulo de Execuções o usuário terá o controle sobre as seguintes ações:

Solicitar alteração de informações privilegiadas;

Rastrear operações de informações privilegiadas;

Detalhar tentativas de alteração de informações privilegiadas;

Solicitar uma reconciliação de informação privilegiada;

Configurar automação de operações de informações privilegiadas;

Saber os parâmetros de mudança de informações privilegiadas;

Criação de novos templates para alteração de informações privilegiadas;

Separar dispositivos e credenciais através de perfis;

Configurar automações encadeadas;

Para realizar suas funções, o módulo Execuções pode ser dividido em três entidades principais.

Operação

Uma operação representando que uma tarefa confirmada para ser feita. A operação é registrada pelo módulo client, o qual define a credencial alvo da operação, dispositivo e hora de início. Uma operação é composta por um Sistema e uma informação privilegiada alvos, um Executor e um Template.

Executor

Também conhecido como plugin, representa o protocolo ou mecanismo que será utilizado para conectar e interagir com o sistema alvo. O sistema poder ser um servidor SSH, um Widows sobre RPC, um site, um servidor web, um provedor Cloud, ou qualquer outro sistema interativo!

Templates

São os código-fonte da tarefa que será executada. Os templates possuem uma sintaxe particular que é definida pelo Executor, porém, cada template pode ser composto usando algumas máscaras representando Credenciais, Chaves SSH, Dispositivos, Certificados, DevOps Secrets ou valores de Usuário definido. Estas máscaras serão substituídas no momento da execução.

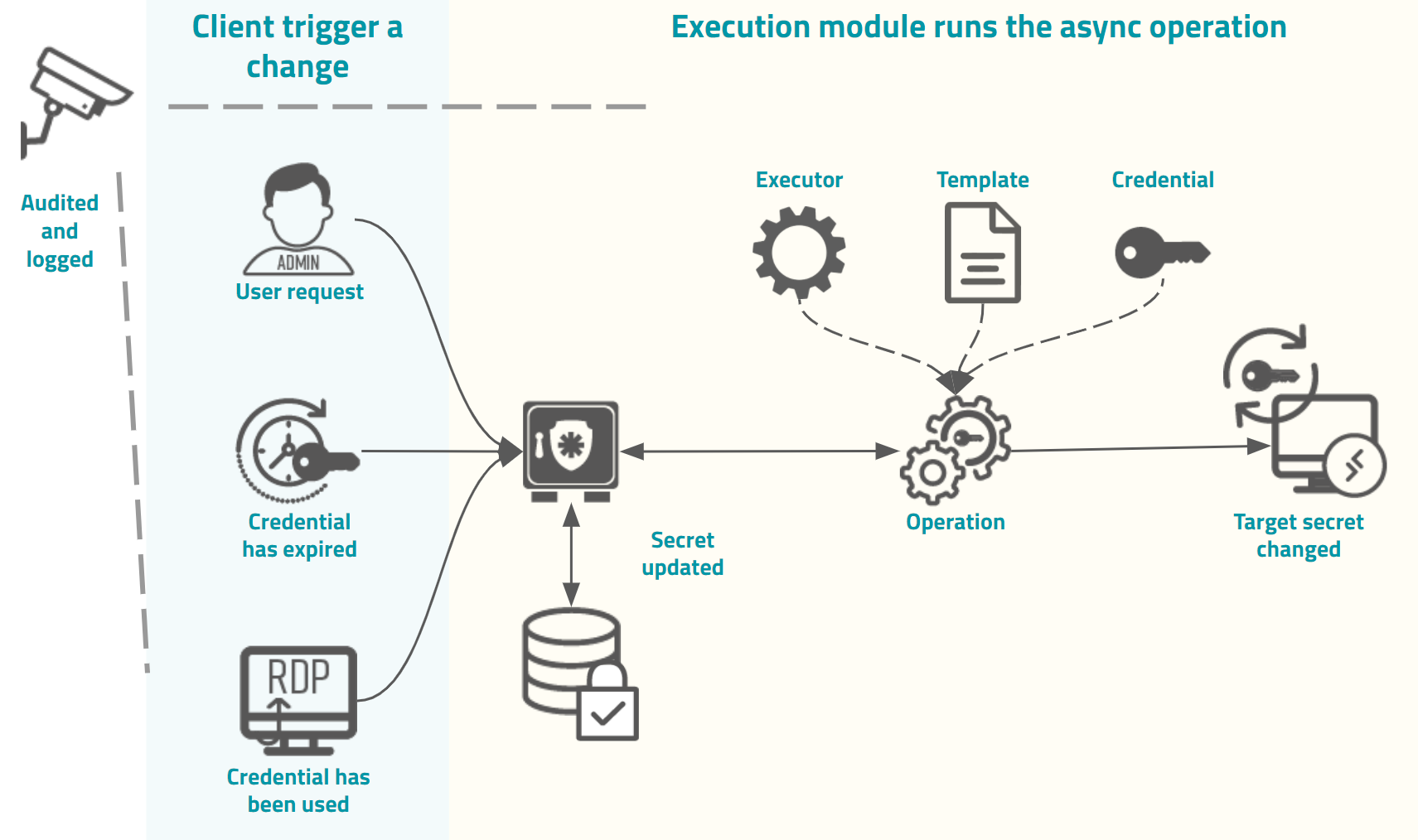

Cada um das três entidades mencionas acima serão explicadas uma a uma neste manual. Mas agora, vamos dar uma olhada no gráfico para entender melhor como elas interagem:

Conforme demostrado na imagem, a origem do gatilho solicitará uma execução assincrônica para o módulo de execução. Conforme afirmado anteriormente, muitos módulos podem solicitar esta execução.

Um gatilho pode ser o usuário que solicitou uma visualização de senha, a credencial usada em uma sessão de proxy, um período de validade de senha que expirou, a solicitação do administrador para alterar um grande número de credenciais e gatilhos específicos de outros módulos.

Esta solicitação ficará registrada como uma operação no módulo de Execuções, e quando o tempo determinado pelo client for atingido, a operação será executada.

Neste exemplo a operação é composta por um Executor, para realizar a interface com o sistema alvo, um Template contendo as interações que devem ser feitas, e uma Credencial alvo que será afetada pelo template de comandos no sistema alvo.

Ao final da operação, o resultado será gravado no senhasegura e o módulo solicitante será notificado. Todos os detalhes da operação, do início ao fim, serão gravados nos relatórios do módulo client e também no módulo de Execuções. As mensagens SYSLOG/SIEM serão ecoadas e dashboards serão atualizados para garantir a governança corporativa.

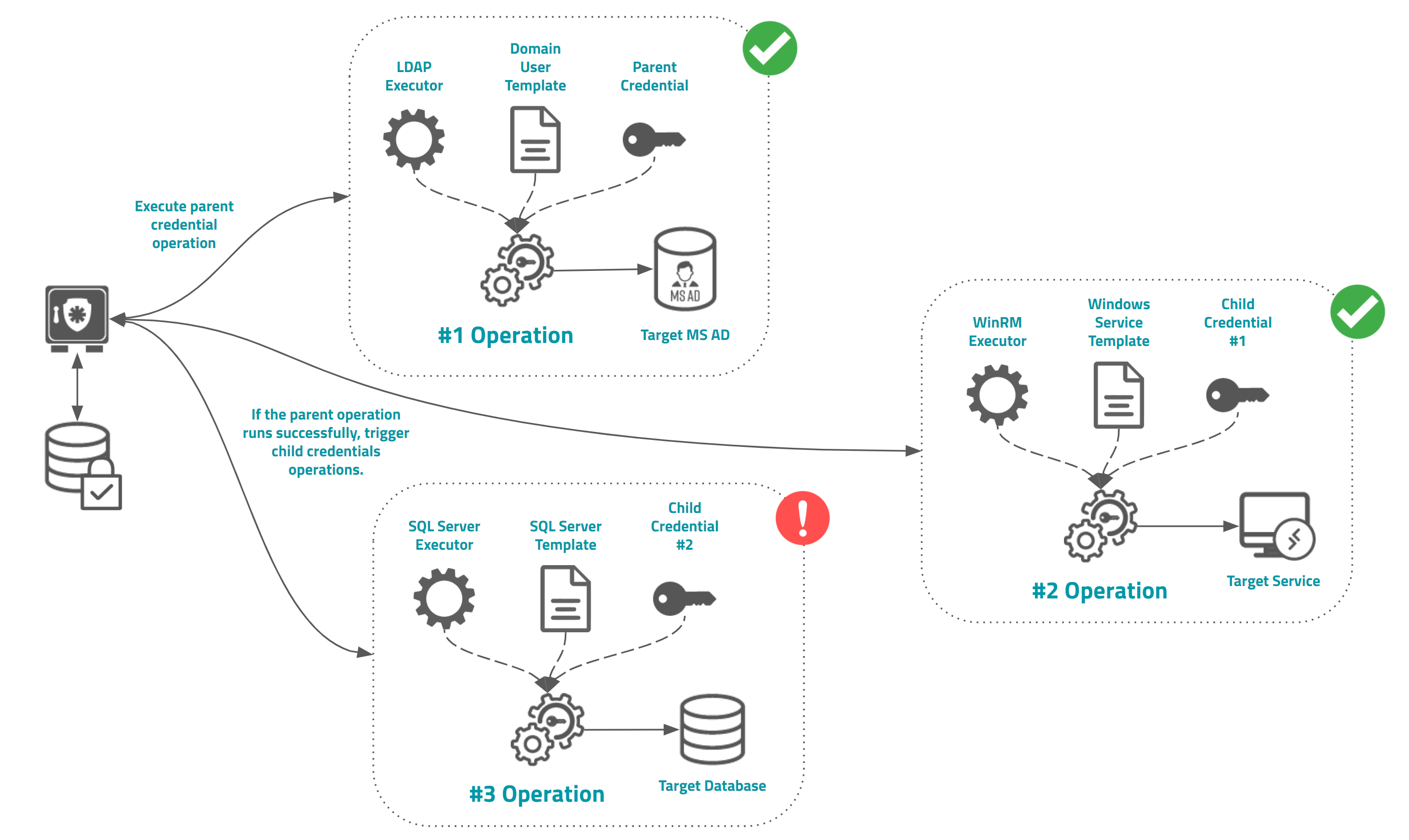

Operação encadeada usando esquema de credencial pai e filha

O senhasegura permite que Administradores criem uma operação encadeada simples usando a configuração e lógica de credencial pai-filha. Neste esquema, quando a credencial pai tem sua senha alterada com sucesso, o módulo Execuções irá registrar e agendar operações para troca de senha para todas as credenciais filhas. Cada credencial pode ser configurada com um executor e um template específico.

O resultado da operação filha não afetará o resultado da operação pai, nem de outras operações filha.