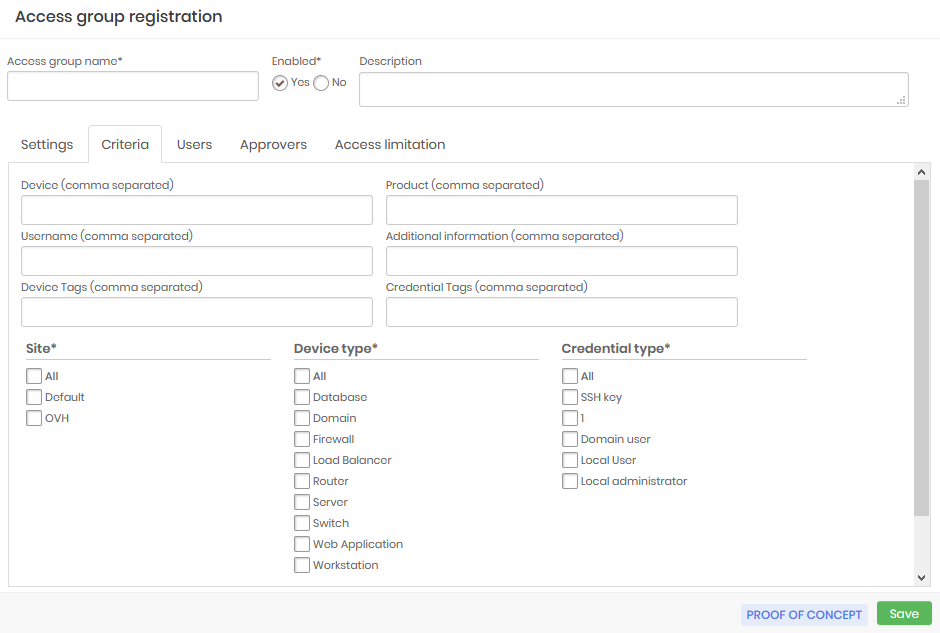

Critérios para Grupo de acesso

Na aba Critérios alguns desses atributos estão dispostos como listas e outros como um campo de texto livre. Os campos de texto livres permitem o uso de wildcard ou máscaras.

O wildcard é o asterisco (*) e pode ser usado em qualquer lugar do valor. Vejamos alguns exemplos de uso de curingas no campo Dispositivo:

srv*filtrará todos os dispositivos cujo nome da máquina comece com srv;*www*filtrarão todos os dispositivos que tenham www em seu hostname;vmh*-dbfiltrará todos os dispositivos cujo hostname começa com vmh e termina com -db;

Alguns campos permitem que valores múltiplos sejam separados por uma vírgula. O campo Dispositivo é um deles. Os valores serão considerados como uma condição OR na regra. Portanto, será considerado um padrão/valor ou outro padrão/valor. Exemplo para o campo Dispositivo:

srv*,vmh*Permitir hostnames que comecem com srv ou vmh;

Outro valor especial que pode ser usado é a máscara de [#USERNAME#], que será substituída pelo nome de usuário da conta senhasegura registrada que solicita a operação. E você pode usar esta máscara juntamente com wildchar e textos fixos. Exemplo para o campo username:

[#USERNAME#]Permitir somente credenciais cujo nome de usuário seja igual ao nome de usuário do requerente;[#USERNAME#]-admPermitir somente credenciais cujo nome de usuário seja uma composição do username do usuário solicitante mais o sufixo -adm;[#USERNAME#]-*Permitir somente credenciais cujo username seja uma composição do username do usuário solicitante mais um sufixo que comece com "-" seguido de qualquer outro valor;

Exemplos

Para alguns exemplos, veja a seguinte lista de credenciais:

| ID | Username | Hostname | Tipo de dispositivo | Modelo | Site | Tag |

|---|---|---|---|---|---|---|

| 1 | root | srvdns | Server | RedHat 7.0 | LAX | |

| 2 | administrator | msad | Server | Windows Server 2019 | LAX | |

| 3 | sa | mssqlprd | Database | Windows Server 2019 | NYC | dba |

| 4 | System | Oraprd | Database | Oracle 19c | NYC | dba |

| 5 | administrator | WS1092 | Workstation | Windows 10 | SEA | |

| 6 | administrator | WS1035 | Workstation | Windows 10 | SEA | |

| 7 | administrator | WS2018 | Workstation | Windows 10 | NYC | |

| 8 | peter.lee | WS1092 | Workstation | Windows 10 | SEA | |

| 9 | peter.lee | mssqlprd | Database | Windows Server 2019 | NYC | |

| 10 | john.ferrer | WS1035 | Workstation | Windows 10 | SEA | |

| 11 | john.ferrer | WS1092 | Workstation | Windows 10 | SEA | |

| 12 | root | vmh-www | Server | RedHat 7.0 | AWS | |

| 13 | root | vmh-cicd | Server | RedHat 7.0 | AWS | |

| 14 | root | vmh-fw | Server | RedHat 7.0 | AWS |

Filtros

Permitir que o ServiceDesk tenha acesso apenas ao usuário Administrador das estações de trabalho.

Username:

AdministradorTipo de dispositivo:

WorkstationComo resultado, somente as credenciais

5,6, e7serão disponibilizadas.

Wildcard

Permitir que os DBAs tenham acesso apenas a credenciais privilegiadas de banco de dados Oracle:

Tipo de dispositivo:

DatabaseModelo:

Oracle*Tags de Credencial:

DBAComo resultado, somente credenciais

4serão disponibilizadas.

Masks

Permitir que os usuários tenham acesso às credenciais que levam seu nome de usuário, independentemente do dispositivo:

Username da credencial:

[#USERNAME#]Como resultado, somente serão disponibilizadas as credenciais cujo nome de usuário seja o mesmo que o usuário logado no senhasegura . Se o nome de usuário da senhasegura for john.ferrer, somente as credenciais

10e11serão disponibilizadas.

Permitir que os administradores de virtualização acessem somente máquinas virtuais hospedadas na AWS. Pela regra adotada nesta empresa fictícia, estas máquinas recebem o prefixo vmh em seu hostname:

Nome do dispositivo:

vmh*Website:

AWSComo resultado, serão disponibilizadas apenas as credenciais

12,13, e14.

Estes são apenas alguns exemplos que mostram como os filtros podem ser combinados na criação de alguns grupos de acesso.