JIT

Introdução

O termo Just In Time (JIT) é utilizado quando uma conta é criada, ativada ou tem permissões específicas adicionadas durante um período de tempo para execução de uma ação específica. Após o período, a conta é excluída, inativada ou as permissões são removidas.

Isso pode acontecer de acordo com as regras do negócio, onde o administrador pode definir baseado em uma data específica, um período do dia ou semana e até mesmo baseado em regras de acordo com o comportamento do usuário.

O senhasegura permite que os administradores definam acessos JIT e restrinjam quem, com que frequência, quando e por quanto tempo o acesso deve ocorrer, com quais permissões, em qual dispositivo e por qual motivo. Tudo isso contando com workflow de aprovação em multi-níveis e multifator de autenticação para início da sessão.

O senhasegura também conta com o módulo Change Audit que analisa o que foi feito versus o que foi informado antes da execução para garantir que o privilégio temporário não foi utilizado para fins diferentes do que foi previamente informado.

Atualmente, existem 6 formas de utilização de contas JIT. Veremos elas detalhadamente adiante.

Configurando um grupo de acesso

Consulte o capítulo referente, a forma de utilização de conta JIT que deseja, e registre um grupo de acesso dedicado de acordo com as necessidades da conta.

Para criar um grupo de acesso siga as instruções:

Siga o menu PAM ➔ Acesso ➔ Grupos de acesso;

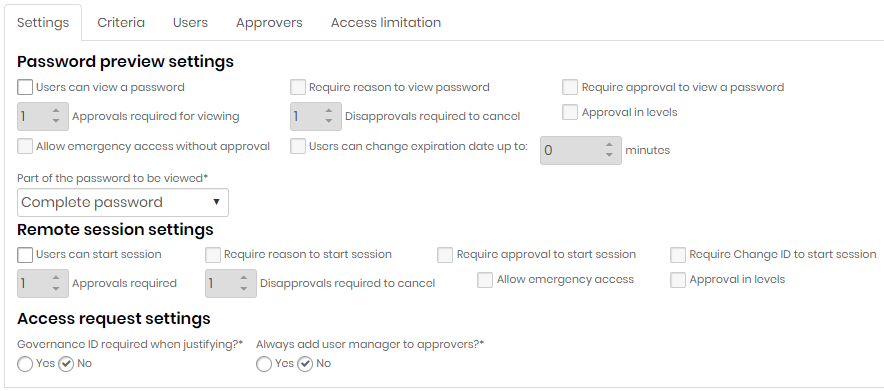

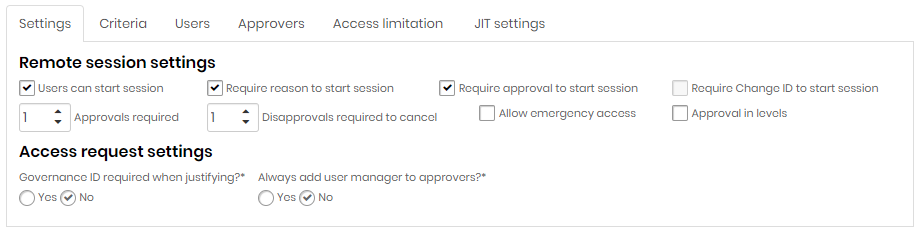

Na guia Configurações, defina se os usuários poderão iniciar sessões com workflow de aprovação. Nesta guia é possível definir:

Se será necessário informar o motivo para iniciar a sessão;

Se as sessões terão de passar por um workflow de aprovação;

Se a aprovação precisará ser em níveis, considerando uma hierarquia definida;

Se será necessário o código de um Change configurada no módulo Change Audit;

Se irá permitir o acesso emergencial, sem aprovação prévia;

Se será necessário informar o código de governança da ferramenta de ITSM da empresa;

Configurando um grupo de acesso Na guia Critério, defina os critérios para exibição dos dispositivos e credenciais para os usuários do grupo. Diversos critérios podem ser definidos, alguns deles são:

Nomes de dispositivos;

Nome dos produtos dos dispositivos, como, MySQL, Apache etc.;

Usernames de credenciais;

Tags dos dispositivos e das credenciais;

Tipos de dispositivos e das credenciais;

Configurando um grupo de acesso - aba Critério Adicione os usuários que deverão fazer parte do grupo na guia Usuários;

Na guia Aprovadores, adicione os aprovadores e qual nível de hierarquia cada um terá durante o workflow de aprovação;

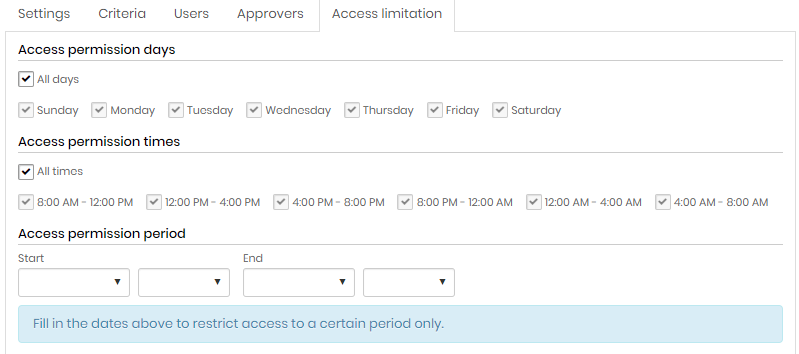

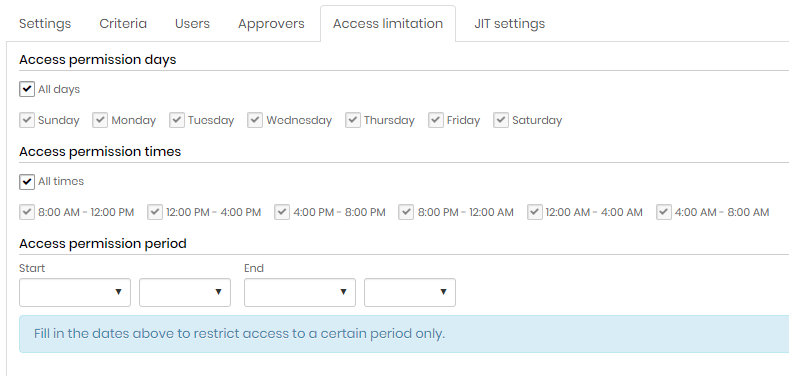

Na guia Limitação de acesso, defina as datas, dias e horários em que os usuários poderão realizar os acessos JIT;

Configurando um grupo de acesso - aba Limitação de acesso Para finalizar, clique no botão Salvar

Após configurada a Elevação de privilégio just in time, basta o usuário seguir o menu PAM ➔ Credenciais ➔ Todas e iniciar uma sessão clicando no ícone Iniciar uma sessão. Antes de iniciar a sessão para o usuário, o senhasegura irá conectar-se no dispositivo, realizará a mudança de privilégio da credencial e em seguida irá iniciar a sessão solicitada. Após o final da sessão, o senhasegura irá se conectar novamente no dispositivo e removerá os privilégios adicionados na credencial.

A sessão será monitorada com gravação de vídeo e todos os comandos serão auditados. Caso o administrador tenha configurado o monitoramento das sessões pelo Change Audit e o usuário tenha realizado algo diferente do esperado, notificações serão enviadas para os responsáveis.

Criação e remoção de conta JIT

Acontece quando uma conta é criada com privilégios previamente definidos e por um período de tempo especificado e depois é excluída automaticamente.

Em PAM ➔ Credenciais ➔ Todas adicione uma nova credencial clicando em Novo no menu de ações:

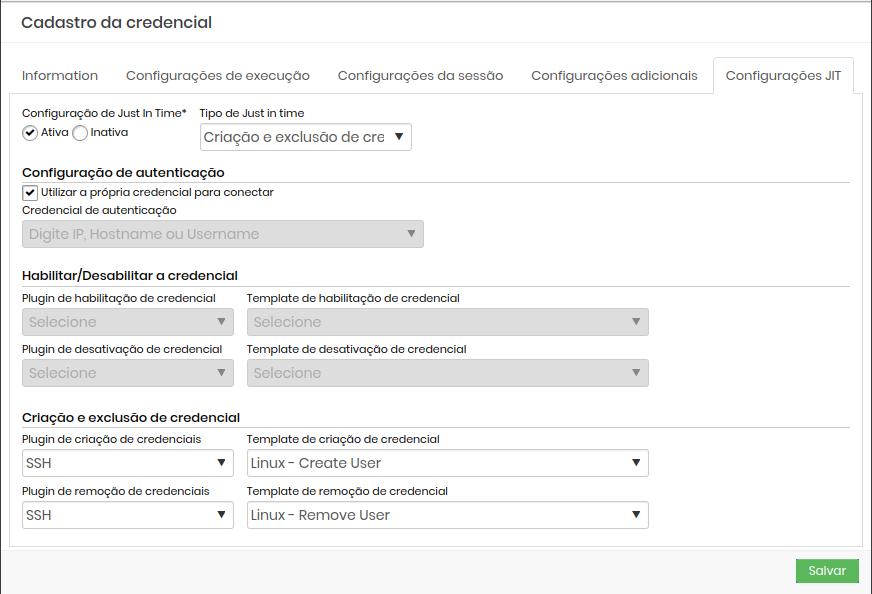

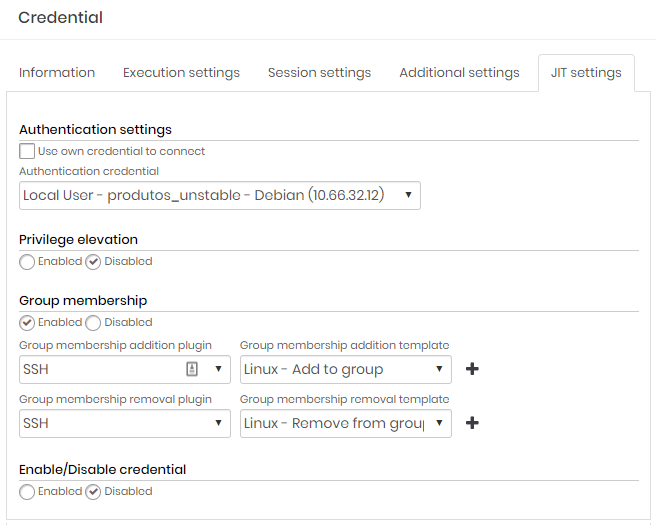

Na aba de Configurações JIT configure os seguintes parâmetros:

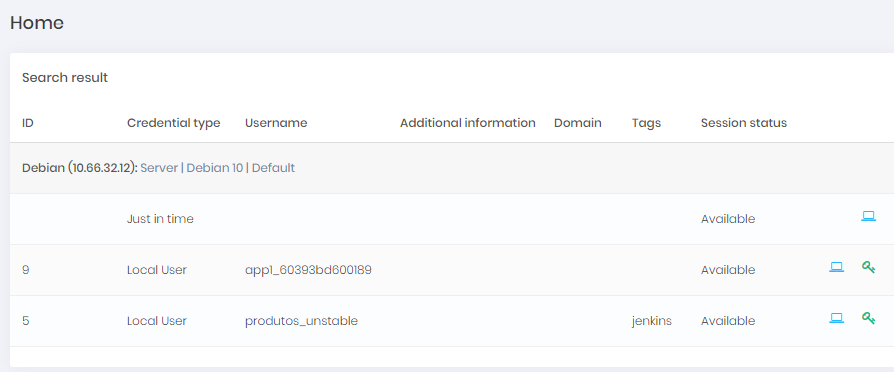

Após configurar do grupo de acesso JIT, procure pelo dispositivo na busca global do sistema, conforme exemplo abaixo:

Na linha Just in time, clique no ícone Iniciar uma sessão siga o workflow definido no grupo de acesso JIT e aguarde o início da sessão.

O template provisionado vem com os privilégios predefinidos do template de execução, que podem ser modificados.

Para obter mais informações sobre como gerenciar, acesse Task Manager.

Antes do início da sessão, o senhasegura irá conectar-se no dispositivo e criará uma credencial com os privilégios pré-definidos e em seguida irá iniciar a sessão com esta nova credencial. Após o final da sessão, o senhasegura irá se conectar novamente no dispositivo e removerá os privilégios adicionados.

Elevação de privilégios JIT

Acontece quando um usuário recebe privilégios durante um período de tempo determinado e depois deste período estes privilégios e permissões são removidos.

Ele pode acontecer adicionando novas permissões para o usuário ou adicionando-o no arquivo sudoers do Linux, por exemplo.

A configuração da elevação de privilégio just in time é realizada no cadastro da credencial e as políticas de acesso que os usuários devem seguir são realizadas nos grupos de acesso.

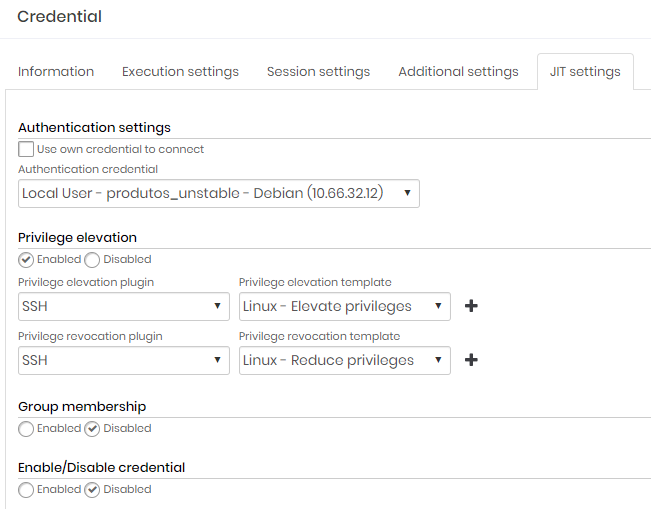

Siga o menu PAM ➔ Credenciais ➔ Todas

Crie uma nova credencial ou edite uma credencial existente

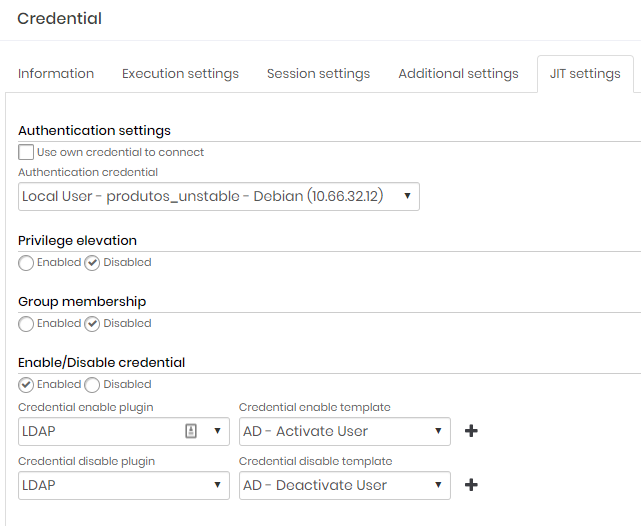

Na guia Configurações JIT, na sessão Configurações de autenticação, selecione a credencial que será utilizada para realizar a elevação do privilégio

Habilite a opção Elevação do privilégio

Selecione o plugin e template para adição de privilégios dentre os disponíveis ou crie um personalizado

Selecione o plugin e template para remoção dos privilégios dentre os disponíveis ou crie um personalizado

Configurando a credencial Por fim, clique no botão Salvar

Criação e retirada de certificados JIT

Isto acontece quando um certificado é criado com uma vida útil definida e depois é automaticamente removido.

Vá através do menu Certificado ➔ Provisão dinâmica ➔ Perfis;

Clique na ação Adicionar perfil;

Selecione o Solicitação e o CA que irá gerar o certificado;

Para terminar, clique no botão Salvar;

Personificação do JIT

Acontece quando um usuário sem privilégios personifica uma conta administrativa para execução de uma tarefa específica e depois devolve essa conta administrativa.

Um exemplo disso é quando um script ou automação utiliza o RunAs do Microsoft®Windows® ou SUDO do Linux.

A configuração personificação just in time é realizada nas configurações do senhasegura.go e as políticas de acesso que os usuários devem seguir são realizadas nos grupos de acesso conforme instruções a seguir:

Siga o menu go ➔ Configurações ➔ Parâmetros ➔ go;

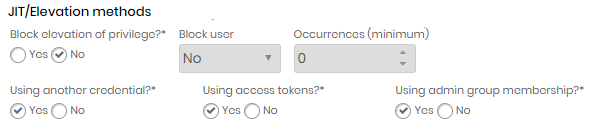

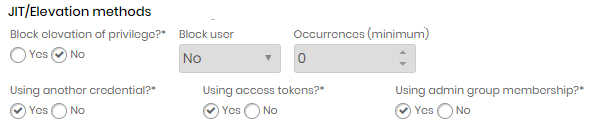

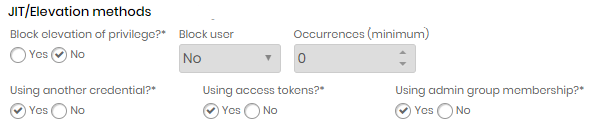

Na sessão Configurações JIT, desabilite o bloqueio de elevação de privilégio;

No tipo de elevação, escolha a opção Personificação;

Configurando o senhasegura.go

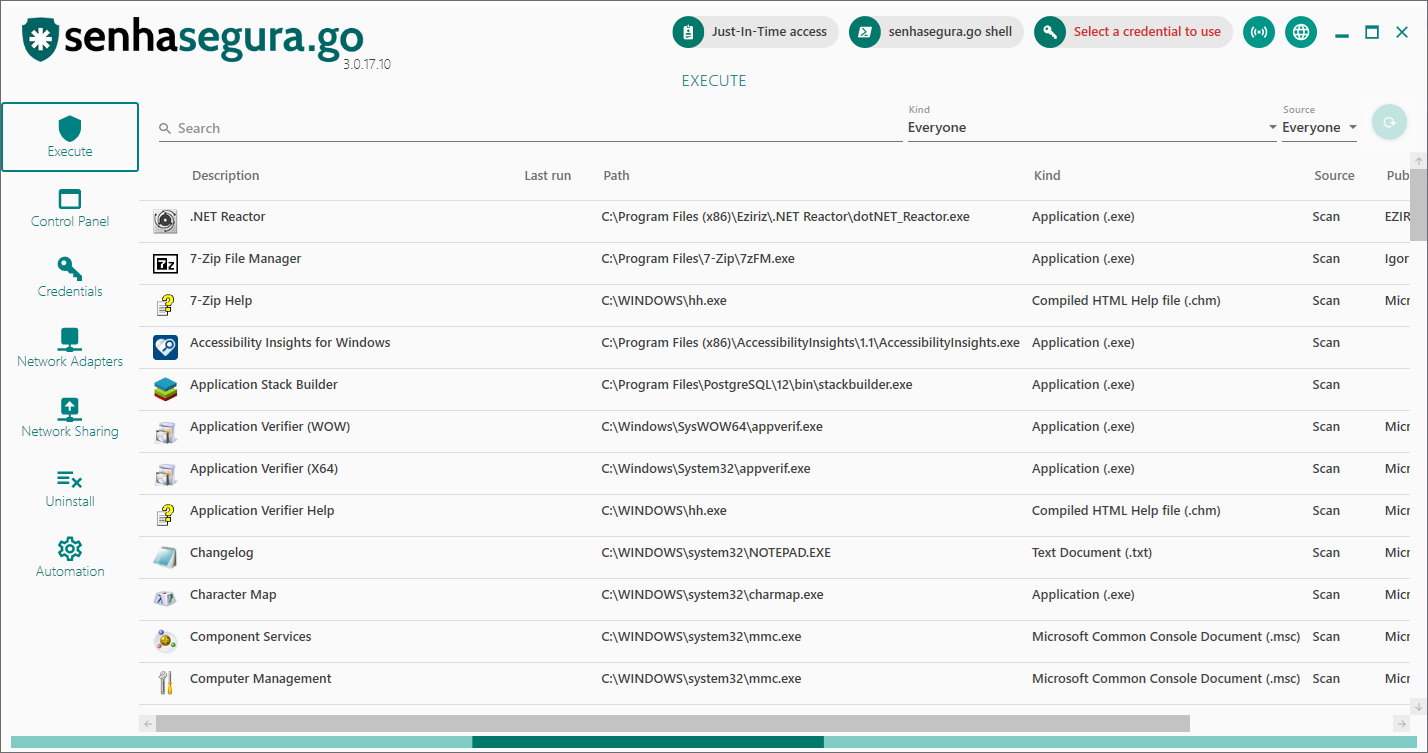

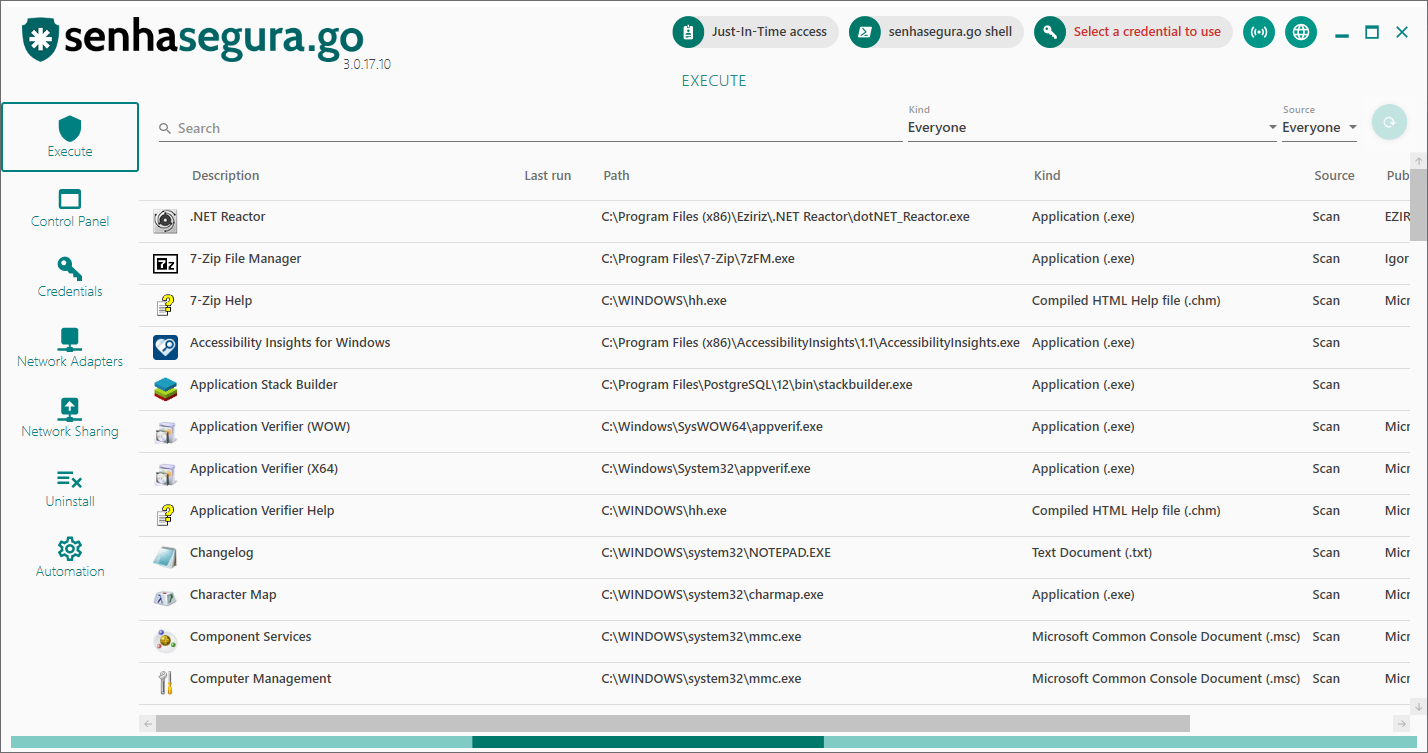

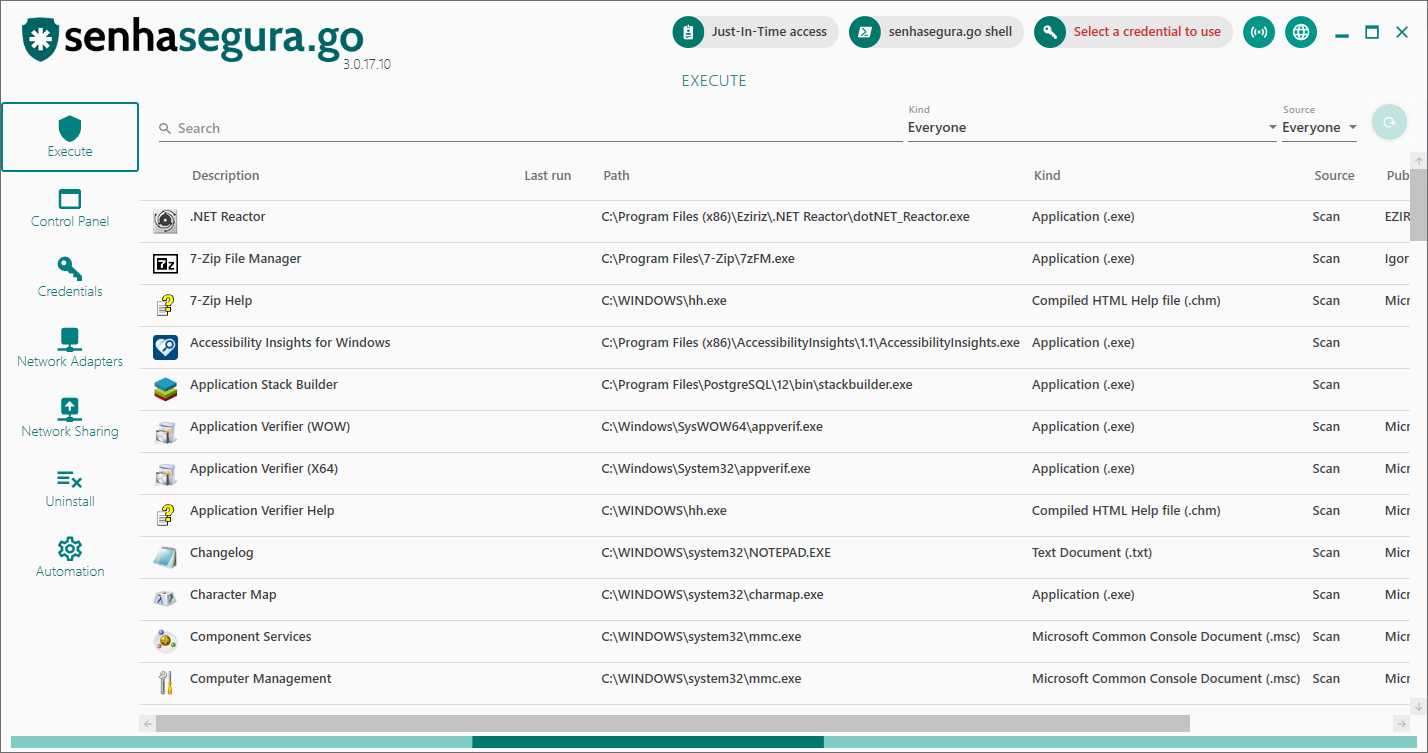

Com o grupo de acesso criado no backoffice do senhasegura , em sua workstation basta o usuário selecionar a credencial que ele deseja personificar no campo Selecione uma credencial para usar, conforme exibido na imagem abaixo:

Após isso, bastará executar a aplicação desejada e o agente senhasegura.go irá automaticamente iniciar a aplicação com a credencial definida.

Tudo que for feito durante a execução da aplicação será monitorada pelo senhasegura.go e a gravação será enviada ao backoffice.

Tokens de segurança JIT

Acontece quando um aplicação ou script recebe seu token de acesso em um momento específico para que possa executar suas tarefas e depois este token é automaticamente invalidado.

A configuração just in time security tokens é realizada nas configurações do senhasegura.go e as políticas de acesso que os usuários devem seguro são realizadas nos grupos de acesso.

Siga o menu go ➔ Configurações ➔ Parâmetros ➔ go;

Na sessão Configurações JIT, desabilite o bloqueio de elevação de privilégio;

No tipo de elevação, escolha a opção Tokenization;

Tokens de segurança JIT - Configurando o senhasegura.go

Com o grupo de acesso configurado no backoffice do senhasegura , em sua workstation basta o usuário clicar na opção Acesso Just-in-time e solicitar o uso. Seguir o workflow, caso tenha um definido.

Após isso, bastará executar a aplicação desejada. Ao iniciar a aplicação, o token da sessão será automaticamente alterado para um com a permissão necessária sem que o usuário tenha suas permissões alteradas.

Após o fim da execução o token será alterado novamente.

O usuário também poderá clicar no botão Acesso Just-in-time novamente para atualizar o token de sessão novamente alterado para o dele, removendo assim as permissões que foram concedidas ao usuário.

Tudo que for feito durante a execução da aplicação será monitorada pelo senhasegura.go e a gravação será enviada ao backoffice.

Participação em grupos JIT

Acontece quando uma credencial é adicionada automaticamente em um grupo e esta herda as permissões do grupo por um período de tempo e depois é removida.

O senhasegura oferece duas formas de participar em grupos JIT. Uma delas é utilizando o senhasegura Proxy dentro do módulo PAM e o outro é através do agente senhasegura.go instalado na máquina dos usuários.

Veremos a seguir como realizar a configuração das duas opções.

Siga o menu PAM ➔ Credenciais ➔ Todas;

Crie ou edite uma credencial existente;

Na guia Configurações JIT, na sessão Configurações de autenticação, selecione a credencial que será utilizada para realizar a elevação do privilégio;

Habilite a opção Participação em grupos;

Para que uma credencial seja ativada automaticamente por um período de tempo e depois inativada, habilite a opcão Habilitar/Desabilitar credencial;

Selecione o plugin e template para adição ou remoção da credencial em um grupo dentre os disponíveis ou crie um personalizado;

Configuração de participação em grupo JIT no PAM - Configurando a credencial Por fim, clique no botão Salvar;

A configuração a participação em grupos JIT é realizada nas configurações do senhasegura.go e as políticas de acesso que os usuários devem seguir são realizadas nos grupos de acesso.

Siga o menu go ➔ Configurações ➔ Parâmetros ➔ go;

Na sessão Configurações JIT, desabilite o bloqueio de elevação de privilégio;

No tipo de elevação, escolha a opção Group membership;

Configurando a participação em grupos JIT no senhasegura.go - Configurando o senhasegura.go

Com o grupo de acesso configurado no backoffice do senhasegura , em sua workstation basta o usuário clicar na opção Acesso Just-in-time e solicitar o uso. Seguir o workflow, caso tenha um definido.

Ao iniciar a aplicação, o usuário será automaticamente adicionado em um grupo administrativo para execução da aplicação.

Após o fim da execução o usuário será removido do grupo automaticamente.

O usuário também poderá clicar no botão Acesso Just-in-time novamente para sair finalizar o uso do Just in time.

Tudo que for feito durante a execução da aplicação será monitorada pelo senhasegura.go e a gravação será enviada ao backoffice.

Credencial JIT habilitado/desabilitado

Acontece quando uma credencial é automaticamente ativada por um período de tempo e depois é inativada.

Neste caso, as credenciais administrativas ficam inativas e quando necessário, elas são ativadas automaticamente para execução da tarefa e ao fim elas são desativadas novamente.

A configuração da elevação de privilégio just in time é realizada no cadastro da credencial e as políticas de acesso que os usuários devem seguro são realizadas nos grupos de acesso conforme instruções a seguir:

Siga o menu PAM ➔ Credenciais ➔ Todas;

Crie uma nova ou edite uma credencial existente;

Na guia Configurações JIT, na sessão Configurações de autenticação, selecione a credencial que será utilizada para realizar a elevação do privilégio;

Habilite a opção Habilitar/Desabilitar credencial;

Selecione o plugin e template para ativar a credencial dentre os disponíveis ou crie um personalizado;

Selecione o plugin e template para inativar a credencial dentre os disponíveis ou crie um personalizado;

Configuração da credencial JIT habilitada/desabilitada - Configurando a credencial Por fim, clique no botão Salvar;

Acesso ao JIT Cloud Providers Management Console

senhasegura permite que os usuários entrem nos consoles de gerenciamento JIT dos principais provedores de nuvens de forma rápida e controlada.

Ir para o menu Cloud ➔ Cloud IAM ➔ Provisionamento dinâmico ➔ Perfis;

Criar ou editar um perfil existente;

Selecione o Conta onde o usuário deve ser criado;

Definir as políticas que este usuário deve ter;

Finalmente, clique em Save;

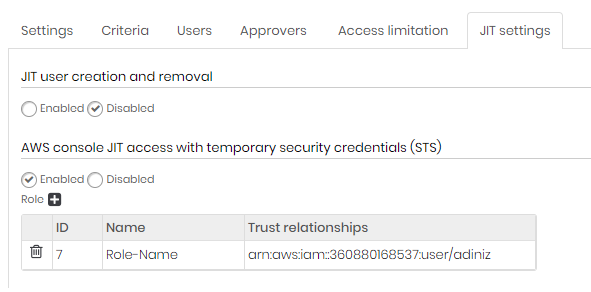

senhasegura permite que os usuários entrem no Console de Gerenciamento AWS usando credenciais STS temporárias. O recurso consiste em gerar automaticamente uma URL com um token de sessão limitado no tempo. Após o período definido, o token expira. A sessão pode durar de 15 a 12 horas.

Configurar um grupo de acesso JIT

Vá para o menu Cloud ➔ Controle de acesso ➔ Grupo de acesso JIT;

Criar ou editar um grupo de acesso JIT existente;

Na aba Configurações, defina se os usuários podem iniciar sessões com workflow de aprovação. Nesta aba, você pode definir:

Se é necessário entrar com um motivo para iniciar a sessão;

Se as sessões terão que passar por um workflow de aprovação;

Se a aprovação precisa ser em níveis, considerando uma hierarquia definida;

Se você precisar do código de uma Change configurado no módulo Change Audit;

Se permitir o acesso de emergência, sem aprovação prévia;

Se deve inserir o código de governança da ferramenta ITSM da empresa;

Configurar um grupo de acesso JIT - Aba de limitação de configurações Na aba Critérios, defina os critérios para exibir as credenciais para os usuários do grupo. Vários critérios podem ser definidos, alguns deles são:

Tipos de usuários;

Nomes de usuários e contas de serviços;

Tags de usuários e contas de serviços;

Fornecedor;

Contas;

Tags de contas;

Adicionar os usuários que devem fazer parte do grupo na guia Usuários;

Na aba Aprovadores, adicionar os aprovadores e o nível de hierarquia que cada um terá durante o workflow de aprovação;

Na aba limitação de acesso, defina as datas, dias e horários em que os usuários podem realizar o acesso JIT;

Configurar um grupo de acesso JIT - Aba de limitação de acesso Na guia Configurações JIT, na seção Cloud Console Management selecione quais perfis devem ser usados para acesso ao JIT Para AWS, selecione a opção AWS console JIT acesso com credenciais temporárias de segurança (STS).;

Grupo JIT - guia Configurações JIT Selecione os Papéis que as contas podem assumir;

Por fim, clique no botão Salvar;

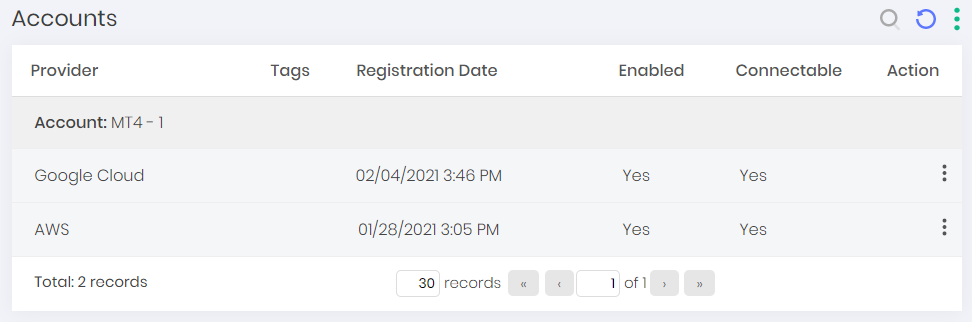

Após configurar o grupo de acesso JIT, vá para a página de credenciais Cloud ➔ Settings ➔ Accounts Para AWS o caminho do menu é: Cloud ➔ Cloud IAM ➔ Usuários ou Contas de serviço.

Na linha da conta de serviço que você deseja usar, selecione a ação Console de acesso, insira o tempo de sessão desejado e siga o workflow definido no grupo de acesso JIT e aguarde a liberação do início da sessão.

Após aprovação, o senhasegura criará um usuário no provedor definido de acordo com as regras definidas no Perfil de Provisionamento Dinâmico no serviço e liberará o login.

Antes do início da sessão, senhasegura criará uma credencial temporária no AWS Security Token Service (STS), criará um token de sessão para autenticação, e fará o log in do usuário com um URL gerado em tempo de execução.

Esta sessão será registrada e enviada para auditoria.

Workflow de limitação de tempo de acesso e aprovação

Todos os tipos de acesso Just in Time passam por um fluxo de aprovação definido por seus respectivos grupos de acesso e podem ser limitados tanto no senhasegura PAM Core quanto no senhasegura.go .

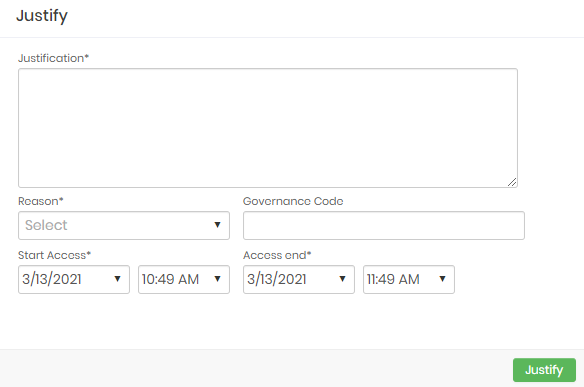

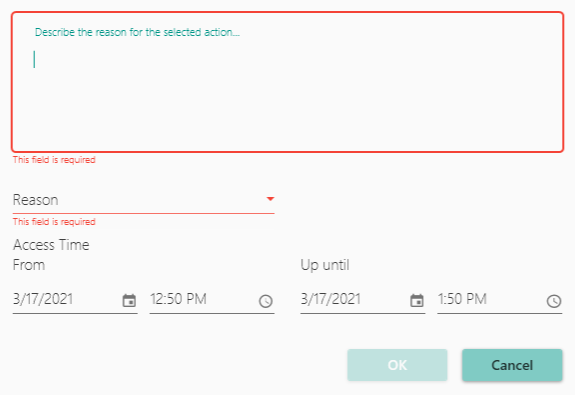

Quando o usuário tiver que iniciar uma sessão JIT, ele terá que passar pelo workflow de aprovação definido pelo administrador no grupo de acesso. Quando definido, o usuário terá que selecionar o motivo, inserir a justificativa e selecionar o período de tempo que deseja realizar este acesso JIT. Como na figura jit-43:

Depois disso, o pedido é enviado aos aprovadores do grupo de acesso configurado. Os aprovadores podem aceitar a sugestão de tempo informada pelo usuário ou alterá-la, limitando assim o tempo de acordo com as regras comerciais.

Um workflow pode ter um ou mais aprovadores. É até possível estabelecer níveis de aprovação, onde a aprovação de um depende da aprovação de outro. Desta forma, é possível estabelecer fluxos de trabalho de aprovação com base nos níveis hierárquicos da organização.

2FA para iniciar a sessão

O senhasegura também permite que os administradores forcem os usuários a utilizarem um multifator de autenticação antes de iniciar a sessão. Isso ajuda a garantir que apenas usuários autorizados possam utilizar credenciais com privilégios elevados.

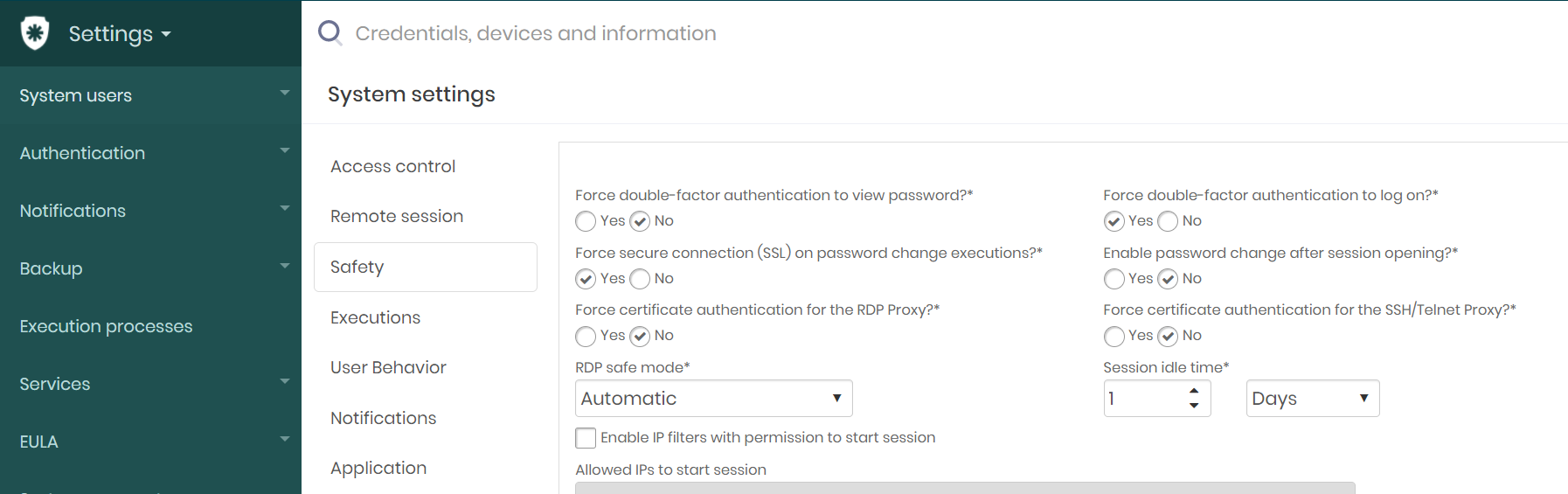

Siga o menu Configurações ➔ Parâmetros do sistema ➔ Parâmetros do sistema ➔ Segurança;

Habilite a opção Forçar a autenticação de duplo-fator para iniciar a sessão?;

2FA to start session

Ao ativar essa opção, antes de iniciar a sessão o usuário terá de informar o código do autenticador configurado por ele no senhasegura .