Informações compartilhadas

Grupo de acesso

No menu Configurações ➔ Grupos de acesso é possível visualizar o relatório de grupos de acesso configurados para informações protegidas, bem como é possível criar novos grupos de acesso.

Na aba de Limitação de acesso é possível restringir o acesso a informação por datas, dias da semana e horários. No caso do usuário pertencer a um grupo de acesso tentar acessar a informação na data, dia ou hora fora da restrição configurada, ele receberá uma mensagem de erro indicando a restrição imposta.

Ao contrário dos grupos de acesso a credenciais, os grupos de acesso a informações protegidas não têm uma guia de critérios. Isto significa que apenas as políticas de segurança e os usuários membros são configurados.

O mantenedor das informações registradas tem o poder de decidir para quem essas informações serão compartilhadas, não o administrador do grupo de acesso.

Observe que ao não ter o critério como atributo de um grupo de acesso, o nome do grupo de acesso deve refletir as políticas de segurança.

Cadastrando um novo grupo de acesso

Ao clicar na opção de criar um novo grupo de acesso, se abrirá a tela de castro de grupo de acesso, onde primeiramente é necessário preencher os seguintes campos e opções:

Nome do grupo de acesso: Nome do grupo de acesso que corresponde às regras que este grupo aplica. Isto facilita a compreensão e a auditoria;

Descrição: Uma breve descrição sobre o grupo que está sendo criado;

Ativo: Se o grupo está ativo ou não. Desabilitar um grupo pode reduzir a quantidade de informações as quais o usuário tem acesso, ou reduzir o nível de segurança necessário para acessar as informações;

Após o preenchimento destes campos e opções iniciais, as demais opções de configurações e filtros são divididas por abas:

Configurações: Configurações da informação protegida

Usuário pode visualizar a informação protegida: Marcar se a informação protegida pode ser vista pelo usuário;

Requer justificativa para visualizar a informação protegida: Marque se é necessário registrar uma justificativa para ver a informação protegida;

Requer aprovação para visualizar a informação protegida: Marque se outro usuário precisará agir como aprovador para poder ver a informação protegida. Uma vez ativa, você também precisa definir por quanto tempo esta aprovação será válida;

Aprovações necessárias para visualizar: Número de aprovações necessárias para aprovar a operação;

Reprovações necessárias para cancelar: Número de recusas para impedir a operação;

Aprovação em níveis: Marque se os aprovadores serão acionados em níveis. Assim, você pode definir uma hierarquia de aprovadores;

Usuários: Vincular usuários que exercem o papel de operadores.

ID: ID do usuário a ser adicionado ou removido;

Cód: Código do usuário que deseja cadastrar;

Nome: Nome do usuário que deseja cadastrar;

E-mail: E-mail do usuário que deseja cadastrar;

Aprovadores: Vincular usuários que exercem o papel de aprovadores de operações de uso da informação.

ID: ID do aprovador a ser adicionado ou removido;

Cód: Código do aprovador que deseja cadastrar;

Nome: Nome do aprovador que deseja cadastrar;

E-mail: E-mail do aprovador que deseja cadastrar;

Restrição de acesso: É possível restringir o acesso às informações protegidas por dias da semana, horários e períodos (data de início e fim).

Registering Shared Information

Assim como informações pessoais, informações compartilhadas possuem os mesmos atributos e expiração.

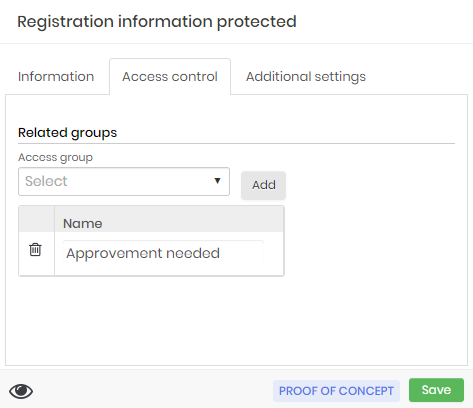

Sua diferença está no fato de o detentor da informação configurar quais grupos de acesso terão acesso às informações, sem saber quem são os participantes desses grupos.

Em informações compartilhadas, você não pode determinar outros usuários com poder de edição. Todos os usuários com acesso só poderão visualizar o segredo.

Uma vez que as informações são registradas, o detentor do segredo pode visualizar as informações e observar quais usuários têm acesso à elas.