Parâmetros de tentativa e gatilhos

Os acionadores podem ser configurados nas políticas de senha. E as tentativas nos Parâmetros de Execução.

Políticas de credenciais

As políticas de credenciais são o ponto de união entre a força da senha e a credencial. Além de configurações sobre quando a credencial terá sua senha reciclada e os intervalos desses acionadores.

Você pode encontrar as políticas de credenciais por meio do menu PAM Core ➔ Settings ➔ Credentials ➔ Policy Credenciais.

O formulário para registro de novas políticas assemelha-se à configuração de Grupos de Acesso, pois sua lógica é semelhante. Segregaremos alguns dispositivos e credenciais de seus atributos. E então o senhasegura usará o valor mais alto do campo Prioridade se houver empate na política.

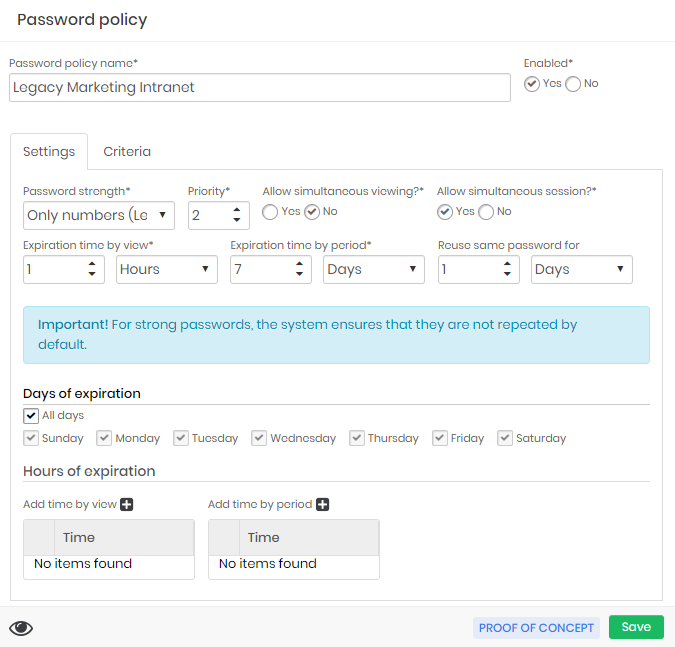

Vejamos a guia Configurações para identificar como o uso da credencial será afetado pela política de senha.

Observe no exemplo que a política criada é para tratar de um sistema de intranet antigo no departamento de Marketing. Este sistema usa a senha forçada Somente números que foi criada, especialmente para sistemas que aceitam apenas senhas numéricas de 5 dígitos.

Sendo uma senha fraca, o administrador decide então isolar o sistema Marketing em uma regra de segurança com a seguinte configuração:

- Permitir visualização simultânea?: A retirada da senha pode não ocorrer simultaneamente. Se um usuário realizar a retirada de senha ele ficará sob custódia, e outro usuário só poderá fazer a retirada se o usuário que detém a custódia liberar o uso;

- Permitir sessão simultânea?: Os usuários que desejarem realizar sessões proxy com a credencial poderão realizar acessos simultâneos, pois nestes casos a senha não será exposta;

- Prioridade: Defina a prioridade de aplicação da política caso o senhasegura encontre mais de uma política que se aplique à credencial. Quanto maior a prioridade, maior o número deste campo;

- Tempo de expiração por visualização: O intervalo de tempo em que o senhasegura alterará automaticamente a senha após visualização por um usuário. Neste exemplo, a senha será alterada automaticamente após 1 hora da retirada;

- Tempo de expiração por período: O intervalo de tempo em que a senha expira após um longo período sem uso. Ou seja, ninguém usou a senha por saque ou por sessão de proxy. Mas a senha ainda deve ser reciclada;

- Reutilizar a mesma senha para: O momento em que a senha será reutilizada após o uso por uma sessão de proxy. Diferentemente da retirada de senha, quando a senha é utilizada via proxy não há exposição direta ao usuário. Mas é recomendado que a senha seja reciclada após a sessão de proxy. Esse intervalo determina por quanto tempo o senhasegura deve permitir a reutilização de senha em outras sessões até que a troca automática seja realizada;

- Dias de validade: algumas credenciais não podem ser recicladas diariamente. Sejam as políticas de segurança do dispositivo de destino ou os impactos que isso pode ter nos negócios. Então, nestes campos você pode configurar em quais dias a troca de senha pode ocorrer;

- Horário de vencimento: Da mesma forma que no campo anterior, alguns negócios só permitem a negociação em determinados horários;

Observe que todos esses campos determinam ações que influenciam a regra de negócios do cliente ou as regras de segurança do dispositivo de destino. Erros de configuração desses campos podem levar à indisponibilidade da credencial.

É por isso que é importante conhecer e separar os sistemas de destino em políticas de senha dedicadas. Use a guia Critérios para realizar a segregação conforme você já aprendeu nos capítulos do Grupo de Acesso.

Veja então que o senhasegura identifica imediatamente a política de senha correta para a credencial no momento em que vinculamos um dispositivo que corresponde ao tipo e determinamos uma credencial com a tag configurada.

Se você alterar a política de senha de uma maneira que não se aplique mais à credencial, a credencial usará uma nova política que atenda às características do seu dispositivo e da credencial.

Para definir os parâmetros de alteração de senha no vault, acesse o menu Executions ➔ Settings ➔ Parameters. Os seguintes campos estão disponíveis para ajustes:

- Número de tentativas de alteração: Número de vezes que o senhasegura tentará realizar a operação em caso de falha;

- Tempo limite(s) de conexão: Tempo limite máximo de conexão, em segundos;

- Tempo limite(s) de leitura: Tempo máximo de espera da saída alvo, em segundos;

- Total de registros por ciclo: Número de credenciais a serem consideradas para cada ciclo de execução automatizada;

- Intervalo entre tentativas (min): Intervalo, em minutos, entre as tentativas de alteração de uma senha que deu erro. Torne essa faixa adequada para dispositivos que já possuem histórico de alta latência ou interrupção intermitente. Esse intervalo se refere às tentativas determinadas no campo Número de tentativas de alteração;

- Intervalo entre tentativas com erro (min): Caso o senhasegura esgote as tentativas de alteração de senha, esta execução será marcada como falha e uma nova execução automatizada somente será realizada dentro do intervalo determinado por este campo;

Clique no botão Salvar para concluir as configurações.