Introdução

Os recursos do senhasegura devem realizar tarefas assíncronas em sistemas de destino para alterar senhas, executar tarefas privilegiadas etc. Esses sistemas são executados com protocolos padrão ou interfaces facilmente gerenciadas pelo senhasegura sobre seus Executores.

O módulo Execução senhasegura centralizará todas as operações visando executar comandos ou interações em sistemas remotos. Mantendo todos os módulos do cliente notificados, fornecendo uma trilha de auditoria rica, logs, novas tentativas de falhas e painéis de dados avançados para aumentar a governança segura do cliente.

How to use the Execution Module

Modelos

Os modelos são o código-fonte da tarefa a ser executada. Ele tem uma sintaxe específica definida por seu Executor, e o modelo pode ser composto usando tags que representam credenciais, chaves SSH, dispositivos, certificados, segredos do DSM ou valores definidos pelo usuário. Durante a execução, o senhasegura substituirá essas tags pelas informações.

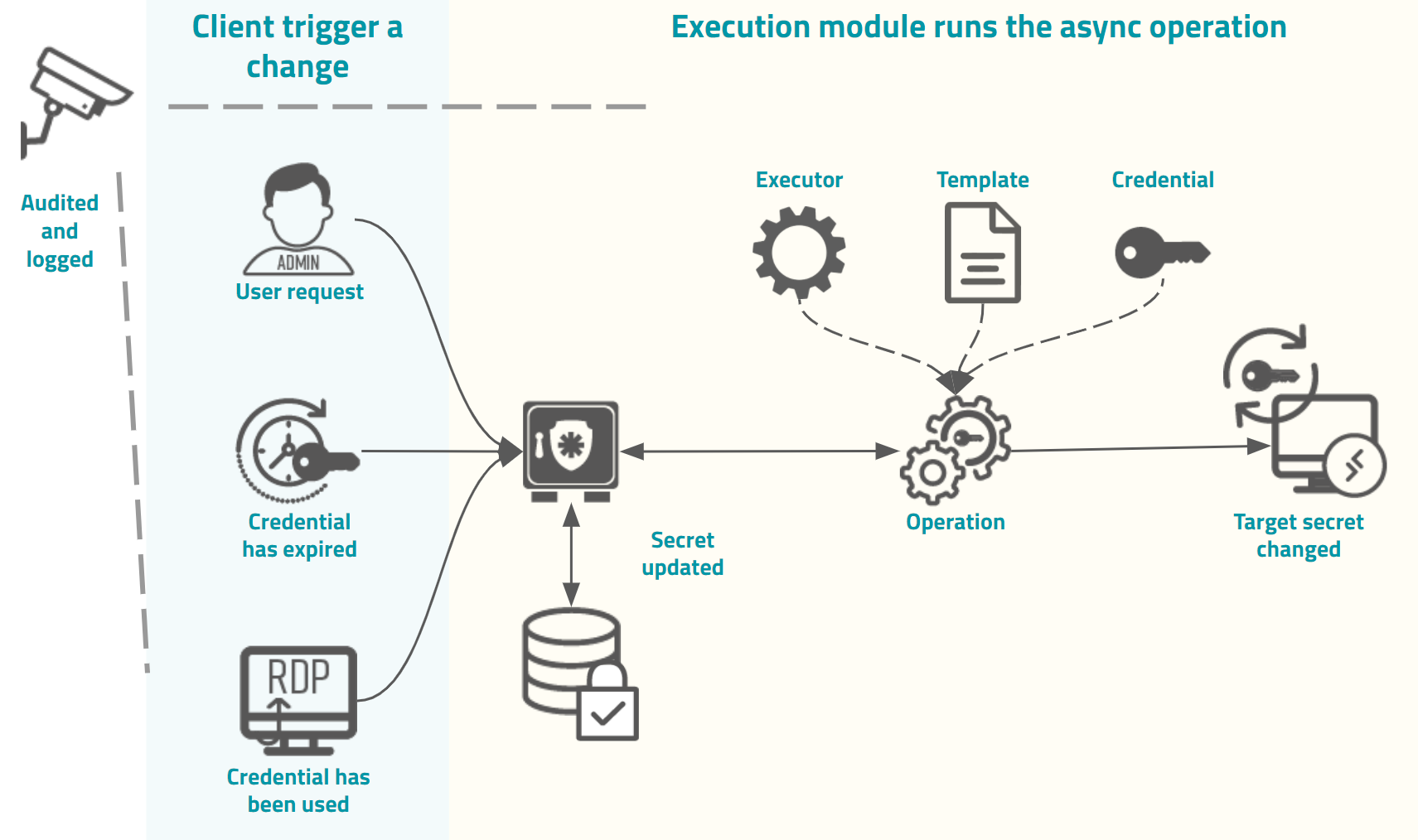

Mas vamos dar uma olhada no gráfico a seguir para entender como eles interagem.

Como a imagem demonstra, a origem do trigger solicitará uma execução assíncrona ao módulo Execution. Muitos módulos podem ordenar esta execução.

O gatilho pode ser uma visualização de senha, o uso de uma credencial na sessão, uma expiração de senha, uma solicitação manual por um administrador e gatilhos específicos de outros módulos.

Essa solicitação criará uma operação.

Neste exemplo, a operação é composta por um Executor para realizar a interface com o sistema de destino, um Modelo contendo as interações que o executor deve realizar e uma Credencial de destino que será afetados pelos comandos de modelo no sistema de destino.

Ao final da operação, o resultado será registrado no senhasegura, e o módulo solicitante será avisado. Do início ao fim, todos os detalhes da operação são registrados nos relatórios do módulo cliente e no módulo Execução. As mensagens do SYSLOG/SIEM serão ecoadas e os painéis serão atualizados para garantir a governança corporativa.

Plugins de executores

Eles são mecanismos usados para conectar e interagir com um sistema de destino. O sistema pode ser um servidor SSH, um Windows sobre RPC, um site, um servidor Web, um provedor de nuvem ou qualquer outro sistema interativo.

Operações

Ele representa uma execução de um modelo em um dispositivo de destino. Quando você solicita uma alteração de senha, por exemplo, ele cria uma operação. A operação pode ter várias tentativas de execução.

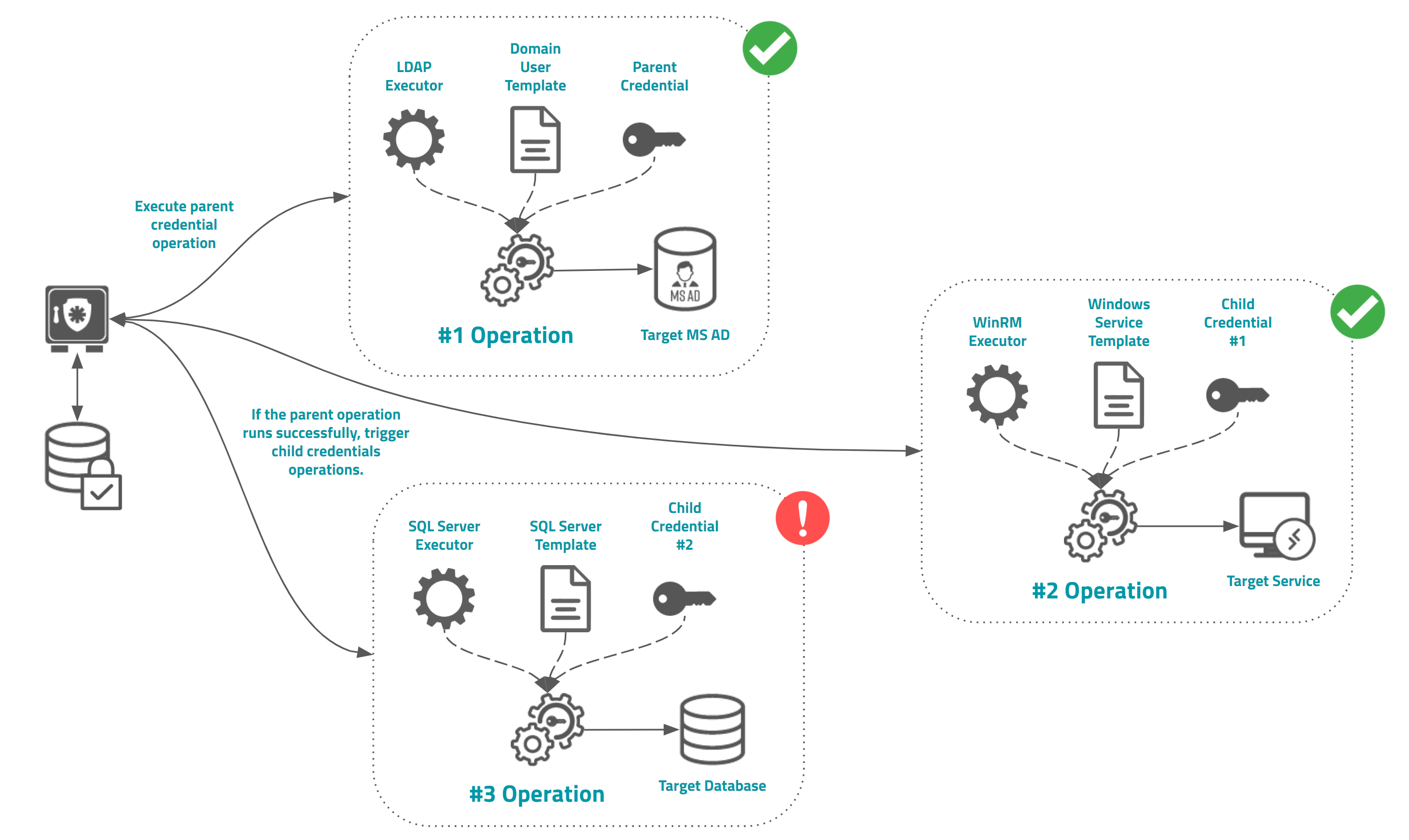

Operação encadeada usando esquema de credencial pai-filho

Como Administrador, você pode criar uma operação encadeada usando a configuração de credenciais pai e filho. Com isso, o módulo Execution registrará e agendará as alterações de senha para todas as credenciais filho quando a credencial pai tiver sua senha alterada com sucesso.

O resultado da operação do filho não afetará as operações do pai e de outros filhos.

Quando a execução pode ser acionada

O módulo Execution pode ser usado para:

- Alteração automática de senha no senhasegura PAM Proxy

- Quando um período de senha de credencial expira

- Quando um usuário visualiza uma senha de credencial

- Quando uma credencial é usada em uma sessão

- Quando algum Aplicativo WebService A2A solicitou sua

- Quando sua credencial pai iniciou uma ação de mudança encadeada

- Ativação ou inativação de credenciais pelo senhasegura PAM Proxy

- Quando um usuário precisa iniciar uma sessão usando uma credencial bloqueada

- Quando um usuário precisa iniciar uma sessão usando uma credencial JIT

- Quando um usuário finalizou uma sessão

- Quando uma tarefa automatizada precisa ser iniciada no Módulo Gerenciador de Tarefas

- Quando um usuário aciona a execução da tarefa

- Quando o cronograma de execução da tarefa acionou a execução

- Quando um certificado SSL, gerenciado pelo Módulo Gerenciador de Certificados, precisa de alguma ação

- Quando uma solicitação de certificado deve ser liberada

- Quando um certificado precisa ser assinado em uma CA

- Quando um certificado precisa ser revogado

- Quando um certificado precisa ser publicado

Através do módulo Execuções, o usuário terá controle sobre as seguintes ações:

- Solicitar alteração de informações privilegiadas

- Acompanhe as operações de informações privilegiadas

- Detalhe tentativas de alterar informações privilegiadas

- Solicitar uma informação privilegiada alterando a reconciliação

- Configurar automação de operações de informações privilegiadas

- Conheça os parâmetros de alteração de informações privilegiadas

- Crie novos modelos de alteração de informações privilegiadas

- Segregar dispositivos e credenciais por meio de perfis

- Configurar automação encadeada

Para cumprir suas funções, o módulo de Execução pode ser dividido em três grandes entidades.