Interface Web Orbit

A interface Orbit Web

O Orbit Web é uma interface do senhasegura criada para facilitar a realização das principais configurações do senhasegura . Esse recurso permite realizar a ativação da aplicação, definir os locais e configurações de backup, alterar configurações de rede, entre outras coisas, através de uma interface amigável.

Além disso, o Orbit Web é um grande aliado do ponto de vista da Segurança da Informação, por dispensar o uso do terminal do sistema para realizar configurações, minimizando o risco de erros e vulnerabilidades.

Símbolos usados neste cookbook

Este livro usa os seguintes símbolos para destacar informações que devem ser levadas em consideração para o melhor uso de senhasegura :

Info - Informações úteis que podem tornar o uso da solução mais dinâmico.

Caution - Ações e itens que não podem ser ignorados.

commands: Dados que devem ser inseridos da mesma forma como descrito neste livro.- URLs : Caminhos para acessar páginas da web.

<KEYS>: Caminhos de teclado que serão usados para realizar ações.

O painel e seus elementos

O sistema Orbit Web apresenta uma interface diferente das demais telas operacionais do sistema. Seus formulários e relatórios apesar de conter leves mudanças de design, seguem os mesmos princípios de funcionamento.

Ao rodapé das telas você verá os indicadores de status da aplicação e replicação.

Status da aplicação

A instância do senhasegura pode distinguir entre Ativa e Inativa. O status Ativa indica que essa instância pode ser acessada pelos usuários em todas as funcionalidades. Quando inativo, apenas usuários administradores podem realizar o login, e estarão limitados a usar apenas a interface Orbit Web.

O fato da aplicação estar ativa não significa que os serviços assíncronos (apelidados como robôs) estejam ativos nesta instância. Porém, toda vez que a aplicação esteja inativa, os serviços assíncronos também estão inativos.

Status da replicação

Quando em cluster, a instância do senhasegura pode estar Ativa ou Inativa quanto sua presença no cluster. Além disso, a instância pode estar configurada como Cluster Secundária ou Cluster Primária.

Cluster Primária

Quando a instância atua como instânci Primária, significa que é nesta instância onde os serviços assíncronos principais serão executados, como backup e procedimento de chave mestra.

Cluster Secundária

Indica que esta instância não executará os principais serviços assíncronos. Ela pode ser utilizada pelos usuários desde que o Status da aplicação esteja Ativa.

Tipo da instância

O tipo de instância determina o uso ao qual ela está destinada. Essa distinção gera variações no comportamento no uso da licença de uso.

Produção

Este tipo de instância deixar de funcionar 7 dias após o vencimento da licença de uso. Enquanto ativa, todas funcionalidades estarão ativas conforme o tipo de licença aplicada, e os emails e notificações serão disparados aos destinatários.

Contingencia

Semelhante a produção, este tipo de instância só será ativada para uso dos usuários por decisão do administrador ou através de mecanismos inteligentes de balanceamento. Em versões anteriores ao senhasegura 3.0.0, a contingência não poderia operar em conjunto da instância de produção. Essa limitação já não mais existe. Os usuários porém serão alertados por um banner na tela de login indicando que estão acessando uma instância de contingência.

Homologação

Este tipo de instância deixará de funcionar imediatamente após o vencimento da licença de uso. Mas o destinatário dos emails serão sempre substituídos pelo email usuário solicitante para evitar confusões entre ambiente produtivo e ambiente de homologação que coloquem em risco a operação da corporação.

POC

Neste tipo de instância o vencimento da licença imediatamente impede o uso da interface web, sistemas proxy e serviços assíncronos. É uma instância utilizada por clientes em potencial, sendo assim, suas funcionalidades são semelhantes a um ambiente de produção.

Painel principal

Os menus do Orbit seguem o mesmo padrão do restante do sistema. Mas algumas ações podem ser acessadas rapidamente através do painel principal.

Neste painel você tem acesso a uma barra de botões que podem apresentar indicadores de incidentes e pendências em seu canto superior direito. Preste atenção nestes indicadores pois as pendências de configuração podem influenciar no funcionamento da plataforma.

Algumas Informações da instância e Informações do servidor estão dispostas em quadros de forma a auxiliar o processo de identificação da instância.

Um banner superior de cor vermelha pode ser apresentado toda vez que um incidente houver ocorrido. Fique atento aos incidentes apresentados neste banner para evitar que indisponibilidades de serviços e dados ocorram.

Normalizar

O botão Normalizar é o único botão que não irá redirecionar para uma tela específica que possa ser acessada pelo menu. Este botão deve ser utilizado caso após uma atualização o sistema apresente a ausência de registros importantes como WebService A2A . Nestes casos, ao ativar a normalização, o senhasegura irá recriar os registros fixos de sistema. Não é recomendado a manipulação deste controle sem a supervisão da equipe de Suporte.

Utilizando o Wizard

O Orbit Wizard é um facilitador de três passos que estabelece a rede central e os serviços ambientais senhasegura .

Todas as configurações do Orbit Wizard podem ser alteradas posteriormente através de telas específicas no próprio sistema Orbit.

Em uma nova instância do senhasegura , logo após a ativação através de licença, você será apresentado a primeira fase do Orbit Wizard. Se por algum motivo você deseje repassar os procedimentos do Orbit Wizard, um botão no painel principal pode ser utilizado para reiniciar seus passos.

Primeiro passo

Neste primeiro passo você poderá definir: Hostname, URL da aplicação, Título da aplicação, Idioma padrão, Fuso horário da aplicação, Servidor NTP e Servidor DNS.

Ao alterar o Hostname, o servidor será reiniciado.

Ao alterar o servidor NTP, o serviço de NTP será reiniciado e os usuários serão deslogados.

Ao alterar o servidor DNS, certifique-se que o senhasegura terá acesso aos demais elementos de rede já configurados.

Segundo passo

No segundo passo você poderá configurar o Backup. Caso deseje que o backup seja exportado para uma partição de disco remota, você pode configurar através de CIFS, NFS ou envio direto utilizando RSYNC. O tipo de partição está especificado adiante, na seção "Gerenciando discos e partições".

Não há necessidade de instalar software de terceiros para gerenciar o backup. E esta atitude deve ser desencorajada, pois a plataforma é homologada com software de terceiros restrito.

Se o cliente tiver um agente de backup, indicamos que este agente está instalado no servidor que contém a pasta remota que receberá a cópia de backup.

Caso o sistema perca o acesso ao diretório remoto de backup uma notificação via e-mail e SIEM será enviada.

Terceiro passo

Neste terceiro e último passo você poderá adicionar a instância a um cluster existente.

O cluster do senhasegura é restrito ao banco de dados. Porém você pode configurar que os arquivos gerados pela instância também sejam replicados aos demais membros.

Caso você tenha optado por configurar o cluster, o serviço de banco de dados será reiniciado.

As etapas deste terceiro passo do Wizard podem ser resumidas da seguinte forma:

Se você quiser ativar o cluster, selecione yes em enable high availability and/or Contingency environment

Por padrão, o senhasegura somente replicará a camada de banco de dados entre as instâncias. Se você também quiser replicar os arquivos de vídeo, selecione yes em enabling replication of session files

Nos membros da seçãomembers of the High Availability or Contingency environment, indique o IP dos membros do cluster.

cautionA ordem destes membros deve ser a mesma entre todos os membros

Se os membros do cluster estiverem em diferentes datacenters, selecione yes no campo the members are in different datacenters; Configure a latência entre os clusters dentro das opções de campo Latency between nodes. Além disso, configure o indicador de instância no campo Network segment se você tiver mais de uma instância de senhasegura no mesmo datacenter.

Clique em Finish para o Orbit aplicar configurações de cluster

Você será direcionado para a tela de status de replicação para verificar os resultados.

Ao finalizar o terceiro passo, aguarde para que a instância normalize e você estará pronto para ativar a aplicação e utilizar todas funcionalidades!

Para ativar a aplicação, prossiga neste documento.

Controlando a aplicação

As ações a seguir estão divididas em várias telas. Neste documento iremos indexar as atividades por contexto.

Controle de status da instância

Como dito anteriormente, uma instância pode estar Ativa ou Inativa. O status Ativa indica que essa instância pode ser acessada pelos usuários em todas as funcionalidades. Quando inativo, apenas usuários administradores podem realizar o login, e estarão limitados a usar apenas a interface Orbit Web.

O fato da aplicação estar ativa não significa que os serviços assíncronos (apelidados como robôs) estejam ativos nesta instância. Porém, toda vez que a aplicação esteja inativa, os serviços assíncronos também estão inativos.

Para alternar seu valor, vá ao menu Orbit ➔ Configurações ➔ Aplicação e altere o controle Ativar aplicação.

Além do status da instância, outros controles importantes referente ao funcionamento da instância podem ser vistos nesta tela:

Desabilitar robôs: Essa chave determina se a instância irá executar as tarefas assíncronas ou não. Caso ela esteja em um cluster e for a instância Primária, todas tarefas assíncronas podem ser ligadas ou desligadas com esta chave. Caso ela não seja a instância Primária, ela estará limitada a executar apenas alguns serviços assíncronos.

Reiniciar o processo a cada minuto: Indica se os serviços assíncronos devem ser reiniciados a cada minuto durante seu período de ociosidade. Essa chave é utilizada apenas em casos de troubleshooting. Não é recomendado a manipulação deste controle sem a supervisão da equipe de Suporte.

Desativar log de processo na base: Indica se os logs de execução dos serviços assíncronos serão salvos no banco de dados ou no sistema de arquivos. Por padrão, os logs são salvos no sistema de arquivo para uma melhor performance do banco de dados. Não é recomendado a manipulação deste controle sem a supervisão da equipe de Suporte.

Habilitar cache: Indica se o senhasegura deve utilizar o cache para os dados básicos da aplicação. Por padrão não é utilizado o cache para evitar problemas no processo pós atualização. Não é recomendado a manipulação deste controle sem a supervisão da equipe de Suporte.

Limpar todos caches: Este botão irá limpar os caches gerados pelo senhasegura . Utilize após as atualizações caso o cache esteja habilitado no controle Habilitar cache.

Dados gerais da aplicação

Dados como URL da aplicação, título visível ao usuário, e email de notificação em caso de incidentes, podem ser configurados ainda na tela acessível pelo menu Orbit ➔ Configurações ➔ Aplicação.

Título da aplicação: Este título será apresentado como título das páginas e pode ser customizado pelo cliente.

URL da aplicação: É a URL que será utilizada na configuração de outros serviços do senhasegura para comunicação. Por exemplo, essa URL será fornecida as instalações do senhasegura.go para que elas localizem o servidor do senhasegura .

Email para notificação: É a lista de emails que receberão as notificações de incidentes emitidos pelo Orbit.

Dados de conexão com banco de dados

Através do menu Orbit ➔ Configurações ➔ Banco de dados você poderá alterar os dados de conexão da aplicação com o banco de dados local.

Essa ação é desencorajada. Essa tela é utilizada apenas pela equipe de suporte do senhasegura em casos de chamados extremamente críticos. O mal uso desta tela pode ocasionar a queda de todo o serviço senhasegura .

Listagem das licenças ativas

Apesar de a ativação de licença ser a primeira tarefa executada após a implantação do senhasegura , é necessário acessar novamente esta tela para uma renovação de licença.

Para ter detalhes da licença que foi aplicada a instância, vá ao menu Orbit ➔ Aplicação ➔ Licenças. Nesta tela você poderá ver todas licenças aplicadas, sua data de expiração e quais módulos estão ativos.

Quando a licença estiver próxima a expirar, um incidente será automaticamente criado pelo Orbit e os usuários configurados para receber a notificação serão alertados.

Ativação da licença

Para instalar uma nova licença, vá ao menu Orbit ➔ Ativação da aplicação. Execute o procedimento conforme descrito no Primeira Experiência Cookbook, copiando o código de solicitação e criando uma nova licença no senhasegura Affinity.

Listando as versões instaladas

O senhasegura é versionado como um pacote completo de soluções. Porém, em sua composição modularizada, diversos outros componentes podem apresentar diferentes versões. Este versionamento é uma importante informação no tratamento de troubleshooting.

Através do menu Orbit ➔ Aplicação ➔ Versões da aplicação você tem acesso a versão do senhasegura , Orbit e de seus grupos de módulo e módulos individuais. Ainda nesta tela há um botão no canto superior direito chamado Download do arquivo de versões. Esse download pode ser solicitado pela equipe de suporte. O arquivo baixado deve ser encaminhado ao ticket de suporte criado.

Para listar as versões de pacotes instalados no sistema operacional é necessário realizar o login via SSH da instancia.

Realizando atualização do sistema

As atualizações do sistema podem ser vistas através do menu Orbit ➔ Aplicação ➔ Atualizações do sistema. Nesta tela você poderá visualizar a versão que está atualmente instalada e a versão mais moderna candidata a instalação. Utilize o botão Verificar atualizações para buscar de nosso mirror oficial quais são as versões candidatas.

O próprio Orbit irá de tempo em tempo verificar as atualizações, mas não irá aplica-las. Por motivos de segurança, a atualização do senhasegura só pode ser realizada através do Orbit Command Lineem uma conexão SSH.

Configurações do proxy

Os sistemas proxy possuem uma seção dedicada no menu de forma a centralizar seus controles e logs. Alguns sistemas podem ser apresentados em sua antiga nomenclatura. Façamos agora uma breve apresentação para facilitar o conhecimento.

ssproxyweb: Responsável pelo acesso proxy utilizando o navegador HTML5 do usuário.

ssproxycmd: Responsável pelo acesso proxy a dispositivos com conexão SSH e Telnet através de uma conexão segura SSH do cliente ao senhasegura .

ssproxyrdp: Responsável pelo acesso proxy a dispositivos RDP através de uma conexão segura RDP do cliente ao senhasegura .

Através do menu Orbit ➔ Proxy de acesso ➔ Configurações você tem acesso as seguintes configurações:

Habilitar automação SUDO: Indica se a funcionalidade de automatizar o sudo em sessões Linux SSH estará ativa para os sistemas senhasegura Web Proxy e senhasegura Terminal Proxy.

RDP Proxy: Nível de criptografia: Indica qual o nível de criptografia que será aceito pelos clientes que tentarem se conectar ao senhasegura RDP Proxy.

Versões e serviços Proxy

Através do menu Orbit ➔ Proxy de acesso ➔ Serviços do proxy você poderá verificar a versão dos sistemas proxy instalados e seus softwares subjacentes. Como o senhasegura Web Proxy e o senhasegura RDP Proxy dependem de serviços em execução contínua, você poderá nesta tela controlar o estado de seus serviços.

O senhasegura Terminal Proxy não depende de um serviço dedicado na instância. Sua execução está vinculada ao servidor SSH do próprio senhasegura

Logs dos proxies

Como citado, todas tecnologias proxy fazem uso do WebService A2A . Seus logs podem ser acessados através do menu Orbit ➔ Proxy de acesso ➔ API - Proxy requests.

Nesta mesma árvore de menu você poderá acessar os logs de acesso dos sistemas PEDM senhasegura.go para Windows e Linux.

Gerenciando o servidor

Neste capítulo você irá aprender como verificar as informações do servidor. Essas informações não estão vinculadas as funcionalidades do senhasegura . Aqui falaremos das configurações que são comuns sistemas operacionais Linux.

Listando informações de hardware

Através do menu Orbit ➔ Servidor ➔ Informações você poderá visualizar o Uptime do servidor, IP, carga de Load da CPU, Memória, detalhes das interfaces de rede, configuração de DNS, regras aplicadas de firewall e configuração com status do serviço de NTP.

Gerenciando discos e partições

Através do menu Orbit ➔ Servidor ➔ Discos e Partições você poderá visualizar as partições que estão montadas no sistema operacional senhasegura . As visualizações possíveis são:

Utilização de disco: Descreve como está o uso de espaço pelas partições.

Utilização de inodes: Apresenta como está a utilização de inodes pelas partições. Um alto uso de inodes pode levar a indisponibilidade de serviços.

Partições: Apresenta quais a relação entre partições virtuais e físicas, seus UUIDs e tipos de partição.

Atente-se a partição montada como /var. Esta partição recebe os arquivos de sessões gravadas e os arquivos de backup. O Orbit irá monitorar o crescimento e alertar através de incidente quando ela estiver próxima do esgotamento.

Nesta tela é possível adicionar partições remotas utilizando protocolos CIFS e NFS. Preencha os métodos de autenticação com base no protocolo desejado. O Orbit montará automaticamente a partição sem reiniciar a instância.

As senhas não devem conter os caracteres \, & e ! no mapeamento de partições remotas

Redimensionamento de disco

Nesta mesma tela é possível expandir o espaço livre do disco físico nas partições virtuais. O próprio Orbit irá coordenar esse redimensionamento, sem na necessidade de intervenção do usuário. Mas tome cuidado! Execute um snapshot da instância antes de executar essa operação.

O disco primário onde o senhasegura está instalado pode ser expandido até 2TB. Este limite de tamanho é por conta do esquema de partição MBR, escolhido como padrão pelo senhasegura para garantir que antigos virtualizadores possam hospedar a solução.

Para expandir a partição LVM para tamanhos superiores a 2TB, você deve adicionar um novo hard disk e redimensionar utilizando a interface Orbit.

Para redimensionar o disco principal ou adicionar um novo disco, você deve desligar a instância. Em um ambiente de cluster, mantenha cada instância com o mesmo perfil de hardware para evitar problemas de replicação.

Adicionando um bucket AWS S3 para backup

Esta subseção tem como objetivo especificar a instalação do cliente AWS S3 e o formato de administração para o carregamento dos arquivos de backup senhasegura .

Para uso geral, o comando aws de configuração é a maneira mais rápida de configurar a instalação AWS CLI: aws configure.

Em seguida, digite o ID da Chave de Acesso, Chave de Acesso Secreta e, se necessário, preencha o restante das informações.

As chaves de acesso consistem de uma chave de acesso ID e uma chave de acesso secreta, que são usadas para assinar pedidos programáticos que você faz à AWS. Se você não tiver chaves de acesso, você pode criá-las no Console de Gerenciamento AWS.

Para começar a sincronizar os dados com o balde, use o seguinte comando:

aws s3 sync /var/orbini/backup/senhasegura s3://meubucket/folder

Alterar as informações //meubucket/folder de acordo com a configuração do bucket utilizado.

Uma vez feito isso, o bucket está configurado e pronto para receber os dados de backup do senhasegura .

Para automatizar o processo de backup via bucket, você precisa criar um arquivo da seguinte forma:

vim /etc/cron.d/aws_sync

Neste arquivo, digite as seguintes informações:

*/1 * * * * root /usr/local/bin/aws s3 sync /var/orbini/backup/senhasegura/ s3://mybucket/folder/ 2> /dev/null 1>/dev/null

*/10 * * * * root /usr/local/bin/aws s3 sync /var/senhasegura/arz/ s3://mybucket/folder/ 2> /dev/null 1>/dev/null

*/1 * * * * root /usr/local/bin/aws s3 sync /srv/cache/coba/ s3://mybucket/folder/ 2> /dev/null 1>/dev/null

Se você não quiser fazer backup de vídeos, use os seguintes parâmetros:

*/1 * * * * root /usr/local/bin/aws s3 sync /var/orbini/backup/senhasegura/ s3://mybucket/folder/ 2> /dev/null 1>/dev/null

*/1 * * * * root /usr/local/bin/aws s3 sync /srv/cache/coba/ s3://mybucket/folder/ 2> /dev/null 1>/dev/null

Para aplicar as configurações, salve o arquivo e execute o seguinte comando para reiniciar o serviço usado para chamar backups: service cron restart.

Controle de Serviços básicos do sistema

Através da interface Orbit Web você poderá visualizar e controlar o estado de alguns serviços do servidor. Através da interface Orbit Command Linevocê tem acesso a todos serviços, mas por questões de segurança, através da interface Web suas escolhas estão limitadas.

Acesse o menu Orbit ➔ Servidor ➔ Serviços para visualizar e controlar os serviços CRON, Zabbix Agent, Open VMWare Tools, Banco de dados e servidor SSH.

Não recomendamos que os serviços CRON, Banco de dados e servidor SSH sejam desligados ou reiniciados sem necessidade. Entre em contato com nosso suporte se for necessário realizar este tipo de operação.

Alterando o Certificado SSL da aplicação

Atenção! A troca de certificado irá reiniciar o serviço de servidor Web.

Na instalação padrão do senhasegura consta instalado um certificado SSL de 512 bits auto-assinado. É extremamente recomendado que você troque este certificado por um certificado de mercado válido.

Acesse o menu Orbit ➔ Servidor ➔ Certificados para acessar a tela onde você poderá realizar o upload de um novo par de arquivos do certificado e sua chave.

Sendo um certificado válido, este será listado na relação de certificados instalados na aplicação. Para aplica-lo, clique no botão Instalar do certificado desejado. Nesse momento, o Orbit irá aplicar o certificado no servidor Web e reiniciar o serviço.

O certificado deve ser do tipo PEM. Sendo um arquivo de extensão crt para o certificado e um arquivo extensão key para a chave.

Certificados do tipo DER ou PKCS#12 (PFX e P12) devem ser convertidos.

Serviços de rede

DNS

Apesar de constar no processo do Orbit Wizard, você pode alterar as configurações de DNS a qualquer instante. Esteja apenas ciente de que essa ação, apesar de não reiniciar serviços na instância, pode colocar o senhasegura em uma situação de rede que o impedirá de alcançar dispositivos que antes eram acessíveis.

Acessando o menu Orbit ➔ Servidor ➔ Configurações você tem acesso aos campos de configuração de DNS, podendo informar até três endereços de servidores DNS, Informações de domínio e Informações de busca.

Ao alterar, aplique as mudanças com o botão Salvar e aguarde o Orbit executar as operações necessárias.

NTP

O servidor NTP também pode ser alterado mesmo depois de executar os passos do Orbit Wizard. Ao alterar o servidor NTP você estará alterando o fuso horário de todo sistema. Usuários poderão ser deslogados da plataforma.

Acessando o menu Orbit ➔ Servidor ➔ Configurações você tem acesso aos campos de configuração servidor NTP primário e servidor NTP secundário.

Informações de firewall

Acessando o menu Orbit ➔ Servidor ➔ Informações você terá acesso a todas regras de firewall aplicadas no senhasegura . Essas regras não podem ser modificadas através da interface web. Atualizações do sistema irão sempre normalizar as regras de firewall removendo regras que não sejam padrão.

Bloqueio HIDS (Wazuh)

O senhasegura conta com um sistema HIDS embarcado utilizando o Wazuh1. Este sistema impede que conexões SSH com falha de autenticação continuem tentando acessar o senhasegura . A cada três tentativas falhas, o IP de origem será bloqueado.

Este bloqueio não é imediato. É necessário que o Wazuh realize a análise dos logs para tomada de decisão. Sendo assim, o usuário poderá ser impedido de acessar a qualquer momento a partir da terceira falha. Uma vez bloqueado, o IP não será liberado automaticamente. É necessário que o administrador libere o IP manualmente.

Você pode acessar o menu Orbit ➔ Servidor ➔ Segurança e localizar o IP na lista de bloqueio. Cada IP bloqueado contém um ação de Excluir o bloqueio. Ao confirmar a ação, o Orbit irá agendar o desbloqueio. Essa ação pode levar alguns minutos.

O bloqueio de conta senhasegura através de tentativas falhas na interface web, não são consideradas no bloqueio Wazuh. Porém, o bloqueio também ocorre após três tentativas e com liberação manual por parte do administrador.

Tuning do servidor

Quando ocorre uma mudança no perfil de uso, ou quando ocorre uma mudança na configuração do hardware, recomenda-se que os parâmetros de carga do servidor web e banco de dados sejam reconfigurados para que a senhasegura sempre funcione na melhor configuração do hardware que está hospedado e dentro do perfil de uso do usuário.

Você pode realizar esta manutenção de forma prática a partir do menu Orbit ➔ Servidor ➔ Tuning do sistema. Nesta tela você pode escolher entre diferentes perfis de uso do sistema, que irão calcular a melhor configuração com os recursos de hardware disponíveis.

Esse cálculo pode apresentar baixa ou nenhuma variação de valores caso o hardware disponível não seja suficiente para uma alteração de perfil de uso.

Esta ação reiniciará os sistemas e afetará o comportamento de senhasegura . Esteja atento ao tempo de inatividade.

Configurando o monitoramento

O senhasegura permite o monitoramento da plataforma utilizando conceituadas ferramentas de mercado.

Algumas notificações são enviadas por email ou SMS para os usuários configurados. Consulte nosso manual de monitoramento para mais detalhes. Nesta parte da documentação Orbit iremos descrever apenas os monitoramentos de hardware, sistema operacional e serviços que possam ser consultados através de protocolo SNMP e agente Zabbix2. Além de mensagens SYSLOG que possam ser encaminhadas para sistemas SIEM e emails de notificações disparadas pelo Orbit.

Não permitimos a instalação de agentes de monitoramento não homologados pelo senhasegura . Apenas as ferramentas descritas neste documento estão aprovadas para uso.

Monitoramento através de Zabbix

A versão instalada do agente Zabbix é a 4.0. Caso haja na necessidade de instalar uma versão superior, entre em contato com nossa equipe de suporte.

Por padrão, o serviço Zabbix Agent estará inativo na instância. Para ativa-la, acesse o menu Orbit ➔ Servidor ➔ Serviços, localize o serviço Zabbix Agent e clique na ação Start.

Para configurar o Zabbix Server que irá receber os dados, vá ao menu Orbit ➔ Configurações ➔ Aplicação e preencha os campos Server IP e Server Port com os dados do servidor destino. Preencha o campo Listen IP com o IP da interface de acesso da instância, e mantenha Listen Port com a porta 12700.

Para configurar um acesso utilizando TLS, utilize o Orbit Command Linepara que os dados Identity e Pre-shared key seja apresentado.

Monitoramento através de SNMP

A instância tem suporte a SNMPv2 e a partir da versão 3.8 há suporte a SNMPv3 configurado apenas pelo Orbit Command Line. Consulte o manual do Orbit Command Linepara mais detalhes

As MIBs implementadas e as OIDs retornadas podem ser consultadas no Guia de Monitoramento.

Através da interface Orbit Web, é possível configurar os servidores permitidos para realizar a leitura e a community, através do menu Orbit ➔ Servidor ➔ Configuração.

O serviço SNMP será reiniciado a cada modificação.

Monitoramento através de SYSLOG (SIEM)

O senhasegura é compatível com as ferramentas SIEM mais utilizadas no mercado, e oferece suporte para envio de mensagens nos formatos CEF, Syslog (RFC 5424) e Sensage. Para mais detalhes destes formatos, consulte nosso manual Orbit Command Line.

Para configurar acesse o menu Orbit ➔ Configurações ➔ Aplicação e preencha os seguintes campos:

Plugin de notificação: Utilizado apenas em casos de projetos pagos de customização. Mantenha este campo em seu valor padrão. Não é recomendado a manipulação deste controle sem a supervisão da equipe de Suporte.

Protocolo de envio de mensagens: Escolha entre TCP ou UDP.

Servidores para envio das mensagens: Uma lista de servidores IPv4, separados por vírgula, que irão receber as mensagens.

Alertas e incidentes do Orbit

Alguns alertas são específicos de módulos e funcionalidades do senhasegura . Estes alertas são monitorados pelo Orbit e encaminhados a determinados usuários dependendo de sua criticidade. A relação completa de notificações pode ser vista no manual Orbit Command Line.

Para configurar os destinatários a receber estes alertas, vá ao menu Orbit ➔ Configurações ➔ Aplicações e adicione os emails no campo Email para notificação. Os incidentes pendentes de solução serão apresentados no menu Orbit ➔ Aplicação ➔ Incidentes.

Os emails serão enviados sempre que o incidente for criado ou atualizado. Apenas os tipos e evento LOG_EMERG, LOG_ALERT, LOG_CRIT e LOG_ERR serão notificados.

Incidentes do tipo LOG_CRIT geram envio de email para todos usuários logados no momento e também serão ecoados aos usuários que estiverem logados em SSH na instância senhasegura . Usuários que estão em sessões proxy através do senhasegura Web Proxy ou senhasegura Terminal Proxy não receberão estas notificações ecoadas.

Ativação da aplicação

The activation key is required to use the application. The access to your application will be blocked in DAYS.

Prioridade

LOG_ALERT

Resolução

Entre em contato com nossa equipe de suporte para renovar sua licença de aplicação.

Serviço Mysql

Mysql service failed: MESSAGE

Prioridade

LOG_ALERT

Resolução

Se você estiver rodando um ambiente de cluster senhasegura , primeiro assuma o próximo nó como Primário.

Se você estiver encontrando um esquema de DR, habilite a instância de DR como primária.

Após normalizar o ambiente, isole a instância problemática e inicie uma recuperação de banco de dados espelhando a nova instância primária.

Cluster DB

Database Cluster failed: MESSAGE

Prioridade

LOG_ALERT

Resolução

Em primeiro lugar, assumir o próximo nó como Primário..

Após normalizar o ambiente, isolar a instância problemática e iniciar uma recuperação de banco de dados espelhando a nova instância primária.

Saúde da Replicação do Cluster

The node cannot apply write-sets as quickly as it receives them: AVG_VALUE

The node flow control was paused to a long time: FLOW_CONTROL_VALUE

Replication throttling or network throughput issues: AVG_QUEUE_VALUE

Prioridade

LOG_ERR

Resolução

A latência da rede deve ser configurada. No conjunto de configuração do cluster Orbit, os nós estão em diferentes centros de dados.

Questões de Replicação de Cluster

Node is not synced: STATUS

Prioridade

LOG_ERR

Resolução

Verificar se o nó pode alcançar os outros membros do agrupamento e reconfigurar o nó problemático.

Alerta de aumento da chave primária da base de dados

Database Primary key increase alert: Table TABLE_NAME

Prioridade

LOG_ALERT

Resolução

Executar o procedimento Primary key maintenance localizado no senhasegura PAM Solution .

Problema de partição remota

Your remote partition has a problem! Please check your mounted partitions.

Prioridade

LOG_ALERT

Resolução

Verifique se o dispositivo alvo pode ser alcançado pela instância senhasegura .

Verificar se a credencial utilizada para autenticar está habilitada e tem a permissão certa para acessar o dispositivo.

Verificar se o dispositivo alvo suporta o protocolo configurado.

Uso de Inodes

Inodes block usage problem: DETAIL

Prioridade

LOG_ALERT

Resolução

Executar o procedimento INODE maintenance localizado no senhasegura PAM Solution .

Uso do disco

Disk space usage problem: DETAILS

Prioridade

LOG_ALERT

Resolução

Anexar um novo disco virtual à instância e executar o redimensionamento da partição descrito na seção orbit-disk-resize deste manual.

Replicação de arquivos

Replication interval is too long! Last sync: TIME

Replication error! Pack: ID

Prioridade

LOG_ALERT

Resolução

Falha na replicação dos arquivos de sessão. Executar o procedimento rsync manualmente como descrito em Force files resync em senhasegura PAM Solution .

Versão de aplicação

Application version is different between nodes: DETAILS

Prioridade

LOG_ALERT

Resolução

Executar orbit upgrade em todas as instâncias.

Reinício de sistema necessário

One or more processes require a full reboot.

Prioridade

LOG_ALERT

Resolução

Executar a reinicialização do sistema. Em um ambiente de cluster você deve reiniciar uma instância por vez, dado o tempo certo para o cluster identificar cada saída e entrada do cluster.

Chave mestra não definida

Master key not set. It is not possible to create a backup of your credentials.

Prioridade

LOG_ALERT

Resolução

Realizar a cerimônia da Chave Mestra, conforme descrito no Manual da Chave Mestra.

Guardião chave mestre inativo

Master key guardian inactive. You have inactive guardians in the system, redo the master key process.

Prioridade

LOG_ALERT

Resolução

Verifique se o responsável fez o login errado e desabilitou seu usuário. Se não for o caso, refazer o processo da chave mestra.

Alerta de serviço de proxy

Proxy Service not running: DETAILS

Prioridade

LOG_ALERT

Resolução

Reinicie o serviço usando o comando orbit service. Se o problema continuar, reinicie a instância.

Conta de e-mail padrão

E-mail Account is not set up

Prioridade

LOG_ERR

Resolução

Registrar uma conta SMTP.

Sistema sem ajustes iniciais de chave

System without initial key settings. Run the system setup wizard to resolve this issue.

Prioridade

LOG_ALERT

Resolução

Este erro deve aparecer apenas em instâncias não configuradas. Executar as etapas de implantação para resolver o incidente.

A chave do sistema está faltando ou está corrompida

System key is missing or corrupted. Contact system administrator immediately.

Prioridade

LOG_ALERT

Resolução

A chave do sistema, gerada na fase de implantação, não é encontrada. Ela pode ocorrer quando uma cópia de segurança realmente antiga é restaurada com um software senhasegura atualizado. Chame nossa equipe de suporte.

Senha padrão não alterada

The system default user account password must be changed. Use the command 'orbit security password' to change it.

Prioridade

LOG_ALERT

Resolução

Executar orbit security password para alterar a senha padrão.

Ajuste de configuração do servidor não aplicado

The server configuration tuning is different from the minimum required.

Prioridade

LOG_WARNING

Resolução

Verifique se o hipervisor mudou o perfil de hardware da máquina virtual. Depois de dada a configuração de hardware correta para a instância, realize a tuning novamente.

Processo de expansão do disco é recomendado

The size of your data partition is dangerously small. Please expand your disk capacity or add a new disk.

The size of your audit log partition is dangerously small. Please expand your disk capacity or add a new disk.

Prioridade

LOG_WARNING

Resolução

Anexar um novo disco virtual à instância e executar o redimensionamento da partição descrito na seção orbit-disk-resize deste manual.

Notificação do Orbit

Error to sent e-mail alerts: DETAILS

Prioridade

LOG_WARNING

Resolução

Verificar se a conta SMTP configurada tem a configuração correta de rede, segurança e autenticação.

Erro de backup da aplicação

Remote Server SERVER: DETAILS

Prioridade

LOG_ALERT

Resolução

Verificar se o dispositivo alvo pode ser alcançado pela instância senhasegura .

Verificar se a credencial utilizada para autenticar está habilitada e tem a permissão certa para acessar o dispositivo.

Logs

Como já observado, o Orbit Web agenda diversas operações assíncronas de configurações que serão aplicadas no servidor da instância. Estas operações geram logs de execução (e não log de detalhes) que podem ser acompanhadas nos seguintes relatórios;

Aplicação: Todos os registros da camada de aplicação do senhasegura , incluindo operações do usuário e operações Orbit. Os alertas também aparecerão nestes logs;

API: Solicitações WebService A2A . Nenhum dado sensível será exibido;

Operações: Acessado pelo menu Orbit ➔ Logs ➔ Operações, você poderá ver todas as operações do Orbit que foram solicitadas, data/hora e solicitação:

Hostname, NTP, DNS, SNMP e definições das configurações do Gateway;

Zabbix e definições Syslog;

Backup, partições remotas e definições do Cluster;

Execução de tarefas: Acessado pelo menu Orbit ➔ Logs ➔ Execução de tarefas, você pode acompanhar a execução destas operações. Ou seja, o momento da mudança de estado da operação de tempos em tempos;

Replicação: Status dos nós do cluster e logs;

Backup: Definição de backup e execução de logs;

Database: Log de operações e erros do MariaDB;

Web server: Acesso ao NGINX e log de erros;

Neste mesmo menu, você terá acesso a outros logs de serviço do sistema operacional. Use somente para diagnóstico.

Configurando e utilizando o Backup

Os arquivos de backup do senhasegura são criptografados utilizando criptografia AES-256. Para executar o procedimento de restauração, você deve entrar em contato com o time de Suporte do senhasegura .

A solução senhasegura oferece, em todas suas versões, suporte ao recurso de backup de sistema e backup de senhas. O objetivo desta função é transferir uma cópia fiel das configurações e dados do sistema para um servidor de backup.

Todos os backups realizados pelo senhasegura são armazenados na solução de backup do cliente. Assim, nenhum dado é armazenado nos bancos de dados da solução.

Utilizar a solução senhasegura em produção sem realizar a devida configuração de backup pode impossibilitar a recuperação do sistema e causar perda de dados críticos em caso de falha de hardware ou corrupção do sistema de arquivos.

O objetivo do recurso de backup é permitir o resgate das informações de dados, aplicação e configurações do sistema em caso de perda de dados ou indisponibilidade de recursos virtuais ou físicos.

Geralmente, o backup é utilizado para garantir o histórico de dados de acordo com a política de backup da empresa, e resolver apenas o problema de recuperação de histórico de informação, e não de disponibilidade da solução.

O senhasegura oferece dois tipos de backup:

Backup de segredos (Break the glass): garante que os dados privilegiados cadastrados no senhasegura estejam disponíveis em formato criptografado. Os dados podem ser armazenados em um ambiente externo a instância e protegidos por uma senha mestra para consulta em caso de emergência. O backup de senhas não é utilizado para restauração de sistema, e sim para que o cliente tenha acesso às senhas das credenciais mesmo em caso de indisponibilidade total da solução senhasegura .

Backup de Sistema: garante que as informações do sistema como dados, configurações do senhasegura ou do ambiente onde está sendo executado, programas, aplicativos e registros de acessos possam ser copiados periodicamente para um repositório de backup do cliente seguindo as políticas de segurança do cliente. Este tipo de backup possui um tempo de reconstrução demorado e exige espaço de manobra para sua reconstituição.

Backup dos vídeos das sessões proxy: garante que as gravações de vídeo das sessões de proxy realizadas através de senhasegura estejam disponíveis em formato criptografado.

A partir da versão 3.10 Usuários e as Access Keys do módulo de DevOps são incluídos no backup de senhas. O backup das secrets (Credencial do console e Chaves de acesso) são realizados em um diretório dedicado.

Pré-requisitos para configuração

Para que o backup seja realizado adequadamente, e assim evitar comprometer os dados do cliente senhasegura , o administrador deve realizar as seguintes atividades:

Ter uma unidade remota disponível e acessível pelo senhasegura

A unidade remota deve estar montada no sistema de arquivos da instância Primária

Ativar o sistema de backup do Orbit

Verificar as licenças do senhasegura

As senhas não devem conter os caracteres \, & e ! no mapeamento de partições remotas

O objetivo do backup de sistema é garantir a recuperação do ambiente e das configurações, além de dados de histórico. A recuperação dos dados ocorre sempre que for detectada perda de informação ou falha sem possibilidade de correção pelo sistema.

As rotinas de backup são executadas diariamente, em horário pré-determinado (5AM), e os dados armazenados no diretório de backup do cliente.

As seguintes informações devem ser fornecidas:

Dados para recuperação

Arquivos de configuração (RECOMENDADO)

Banco de dados (RECOMENDADO)

Logs de sessões (RECOMENDADO)

Vídeos (OPCIONAL, pela grande demanda de volume de armazenamento)

Periodicidade: Diariamente

Caminho de destino e formato de conexão: partição remota (CIFS, NFS) ou servidor remoto (RSync)

Usuário e senhas de acesso

E-mail de alerta para casos de falhas

Eventos de indisponibilidade da infraestrutura de backup devem ser tratados como alta criticidade. Esses incidentes devem ser solucionados o quanto antes, a fim de evitar indisponibilidade dos dados de senhas.

O período de tempo para armazenamento do histórico depende da gestão de backup do cliente.

Configuração do backup de sistema

Para modificar as configurações de backup do senhasegura no Orbit, acesse o menu Orbit ➔ Configurações ➔ Backup e preencha as informações:

Gostaria de habilitar o backup da aplicação?: Esta opção indica se o backup do aplicativo estará ativo ou inativo

Gostaria de ativar também o backup de arquivos da sessão?: Esta opção indica se o backup dos arquivos da sessão estará ativo ou inativo.

Gostaria de montar uma partição remota?: Se esta opção estiver ativada, você poderá montar uma partição remota para fazer backup:

- Como será o modo de envio dos arquivos de backup?: Esta opção indica se os arquivos de backup serão enviados para uma partição remota (via protocolos CIFS ou NFS) ou para um servidor remoto (via protocolo rsync)

Clique no botão Salvar para finalizar a configuração de backup.

Essa tela também possui um botão de atalho para adicionar uma partição remota, clique no botão se desejar e siga as instruções da seção Disco e Partições.

Restaurando um backup

Os arquivos de backup do senhasegura são criptografados. Para realizar este procedimento, é necessário que você esteja em contato com a equipe de suporte do senhasegura .

Os backups executados são exportados a unidade remota de escolha do cliente. Mas uma cópia do backup é mantida dentro da instância para acelerar o processo de restauração, se necessário.

O engenheiro senhasegura irá realizar o procedimento de abertura (decriptografia) do arquivo de backup para que esteja disponível para restauração.

Com o arquivo decriptografado, o engenheiro irá utilizar a ferramenta de linha de comando orbit backup para restaurar a versão.

Atenção. Este procedimento irá restaurar a base de dados por completo, tanto dados quanto estrutura, para o período de tempo desejado. Você deve restaurar todos outros binários da aplicação caso uma atualização de sistema tenha sido realizada entre o período presente e o período passado desejado. O binário de aplicação pode ser restaurado utilizando a ferramenta Debian APT.

Logs

Você pode observar a execução do backup através do agendamento CRON no relatório Orbit ➔ Logs ➔ Backup.

Alta Disponibilidade (HA) e Recuperação de Desastre (DR)

Os conceitos de HA+DR do senhasegura

A Alta Disponibilidade, ou High Availability (HA), pode ser classificada em duas categorias: Alta Disponibilidade de Hardware e Alta Disponibilidade de Aplicação.

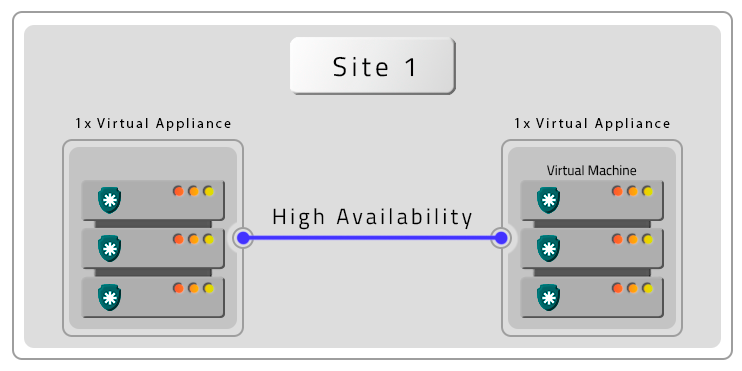

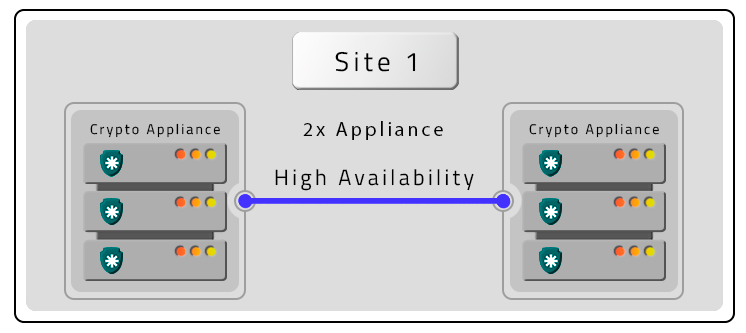

Na Alta Disponibilidade de Hardware, existe uma conexão heartbeat entre os componentes de hardware senhasegura assegurando viradas para outro hardware caso um deles sofra indisponibilidade. Esta arquitetura foi desenhada para minimizar interrupções no senhasegura causadas por falhas de hardware, provendo continuidade de serviços através de componentes de alta redundância.

A recuperação de desastres envolve um conjunto de políticas e procedimentos que permitem recuperar a infraestrutura do senhasegura em caso de desastre, natural ou causado pelo homem. Ele habilita a redefinição dos recursos senhasegura em um ambiente alternativo quando não é possível recuperar o ambiente principal em um período de tempo razoável.

É possível implementar a arquitetura senhasegura usando:

PAM Crypto Appliances executando em datacenters on-premises;

PAM Virtual Appliances executando em datacenters on-premises;

PAM Virtual Appliances executando em provedores de nuvens;

Tecnologias de replicação

Há muitas camadas de replicação na arquitetura do senhasegura para garantir que todos os dados estarão disponíveis em todas as instâncias das senhasegura.

Replicação de banco de dados nativo

O senhasegura utiliza o MariDB Galera Cluster para conceder replicação de dados de banco de dados, configurado por padrão para suportar redes de alta latência;

Replicação do sistema de arquivo usando rsync

Todas as instâncias farão eco de seus arquivos entre todos os membros do cluster;

Replicação da camada do kernel

Ao trabalhar com a PAM Crypto Appliances, você também tem um DRBD implementado;

Features da Hot-Spare e Load balancer auto-fabricado

senhasegura tem instâncias de monitoramento e URLs administrativas para monitorar seu status que podem ser usadas pelos balanceadores de carga para mudar automaticamente as instâncias para um cenário de indisponibilidade.

Você pode usar um balanceador de carga proprietário ou adquirir o senhasegura Load-balancer em seu cenário de cluster. Veja mais no manual senhasegura Load-balancer .

Os URLs administrativos são melhor explicados na seção hotspare deste manual.

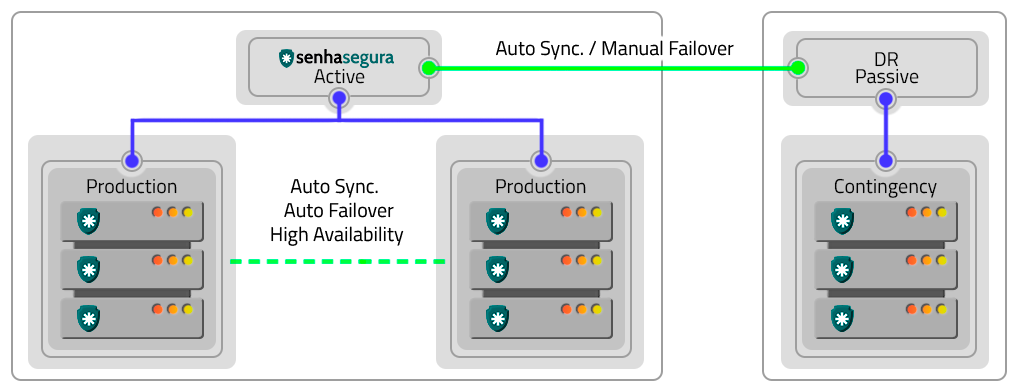

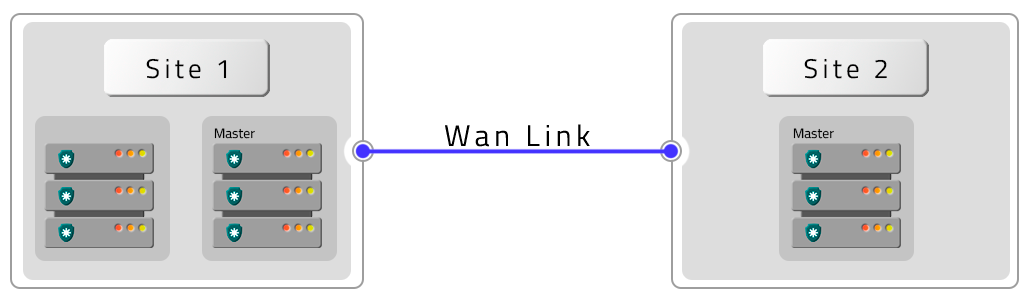

Ativo-Passivo

Você pode implementar o esquema Ativo-Passivo usando:

Dois PAM Virtual Appliances: O failover é feito manualmente com sincronização automática síncrona. Em caso de falha, o ambiente de contingência entrará em modo somente leitura, esperando que o failover manual seja feito pelo usuário ou pelas regras do load-balancer;

Dois PAM Crypto Appliances: Os dispositivos têm uma conexão de batimento cardíaco para detecção de falhas e seus próprios cabos de sincronização. Assim, quando é necessário que um dispositivo assuma o papel do outro, o processo é automático e ocorre dentro de um máximo de 120 segundos. Se a causa do desligamento do PAM Crypto Appliance for uma falha temporária, ele será reinicializado automaticamente. Em caso de falha de hardware, o retorno será manual;

Cenário hibrido com PAM Crypto Appliances e Virtual Appliances: O failover é feito manualmente com sincronização automática síncrona. Em caso de falha, o ambiente de contingência entrará em modo somente leitura, esperando que o failover manual seja feito pelo usuário ou pelas regras do load-balancer;

Cenário hibrido com on-premise e instâncias cloud: O failover é feito manualmente com sincronização automática síncrona. Em caso de falha, o ambiente de contingência entrará em modo somente leitura, esperando que o failover manual seja feito pelo usuário ou pelas regras do load-balancer;

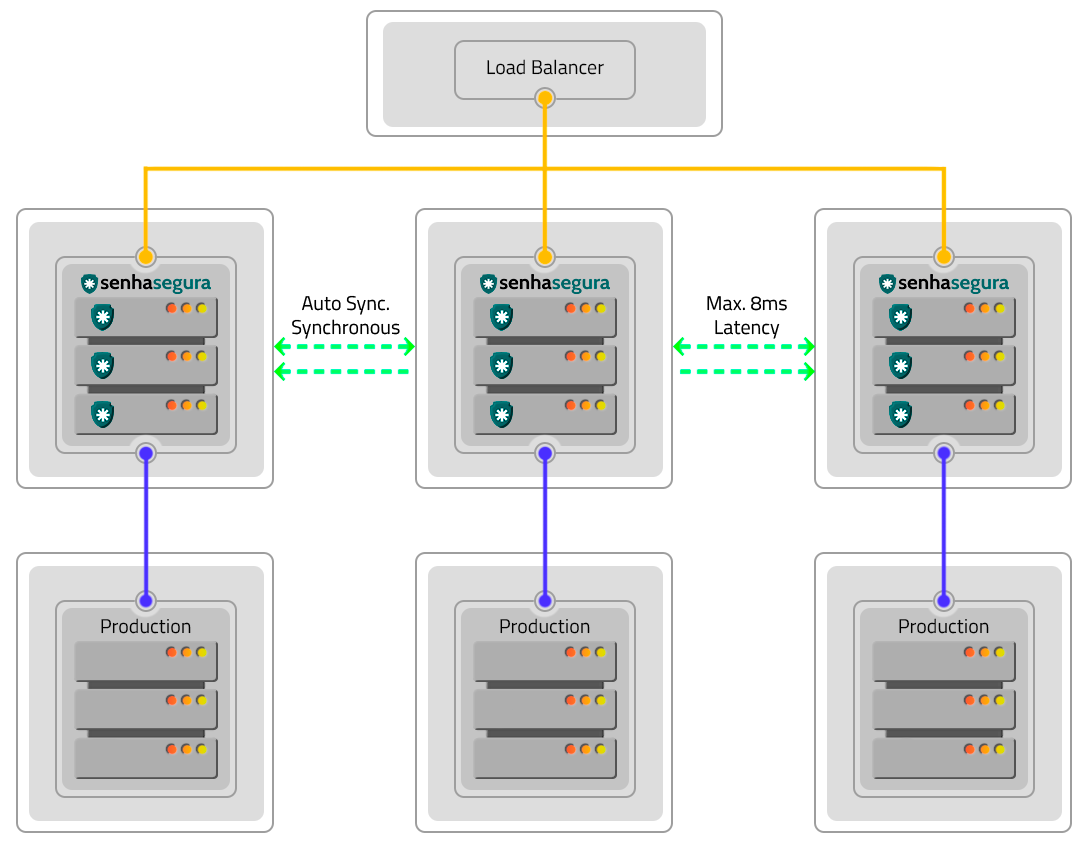

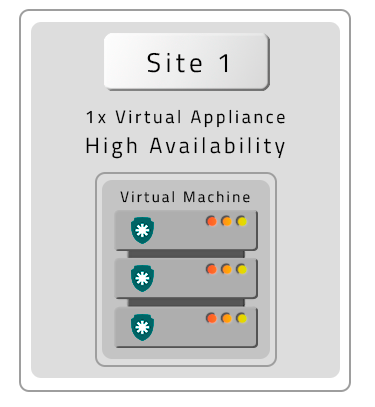

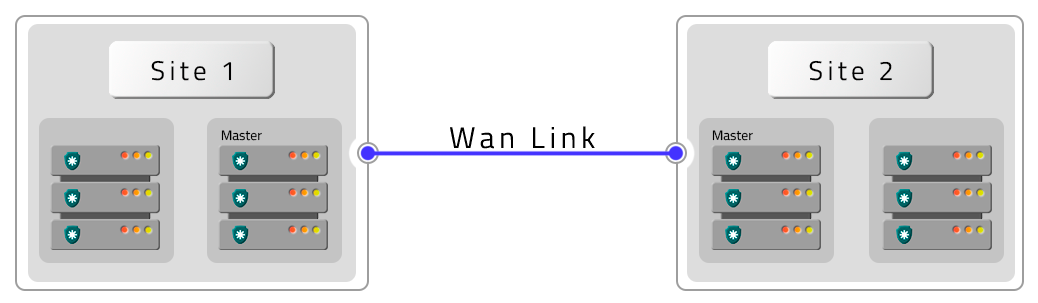

Ativo-Ativo

A forma Ativo-Ativo é uma solução de Alta Disponibilidade onde múltiplas instâncias senhasegura operam de forma conjunta, fornecendo maior capacidade de operação, além da ininterruptibilidade dos serviços.

Para implementar a forma Ativo-Ativo são necessárias, no mínimo, três instâncias senhasegura , em Máquinas Virtuais ou em PAM Crypto Appliances.

Ao utilizar esta forma, as três aplicações estarão ativas e em operação com sincronização automática de forma síncrona, executando processos em paralelo. Um balanceador de carga gerenciará a distribuição de trabalho entre as instâncias, além de assegurar a continuidade do serviço através das demais instâncias, caso alguma venha a deixar de funcionar.

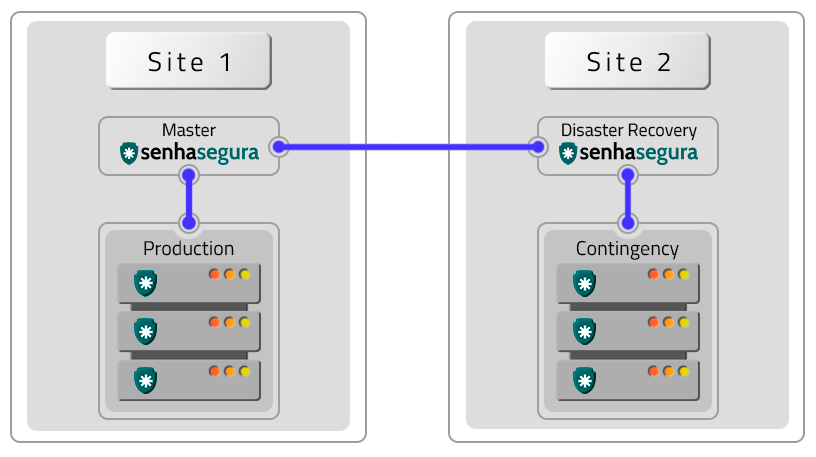

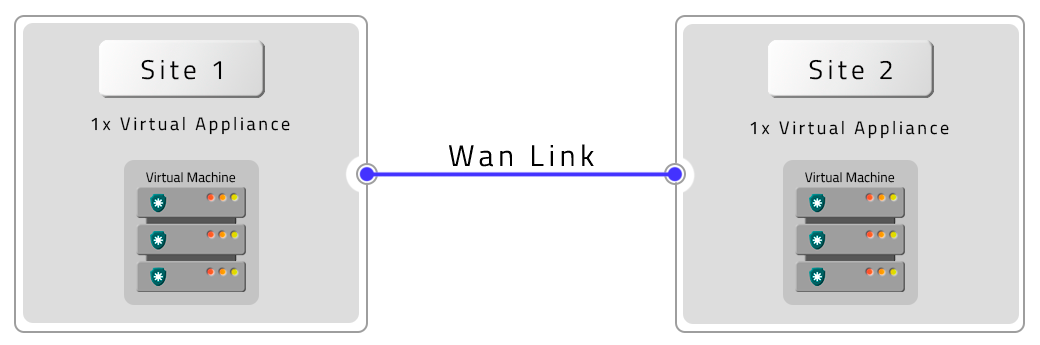

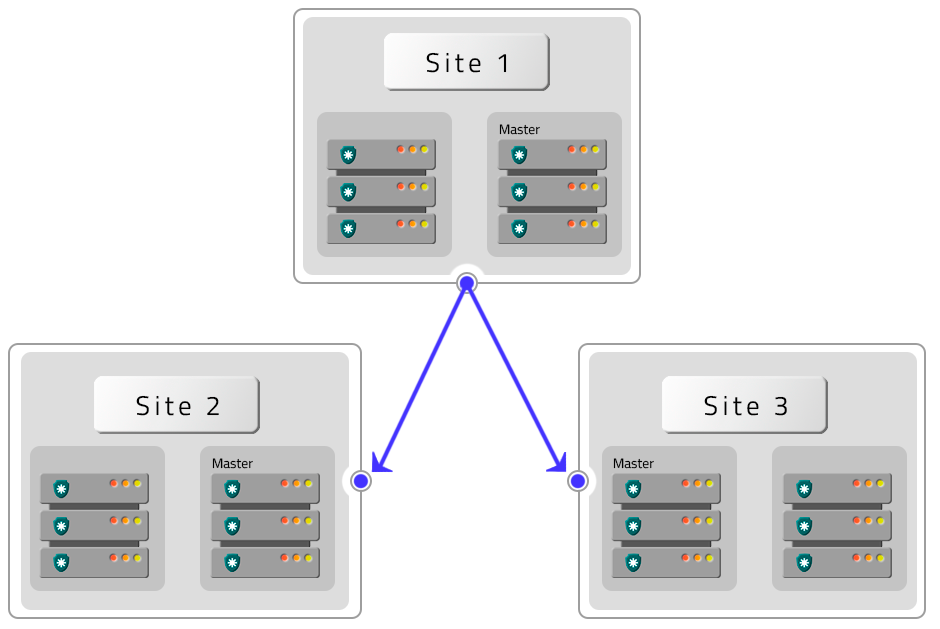

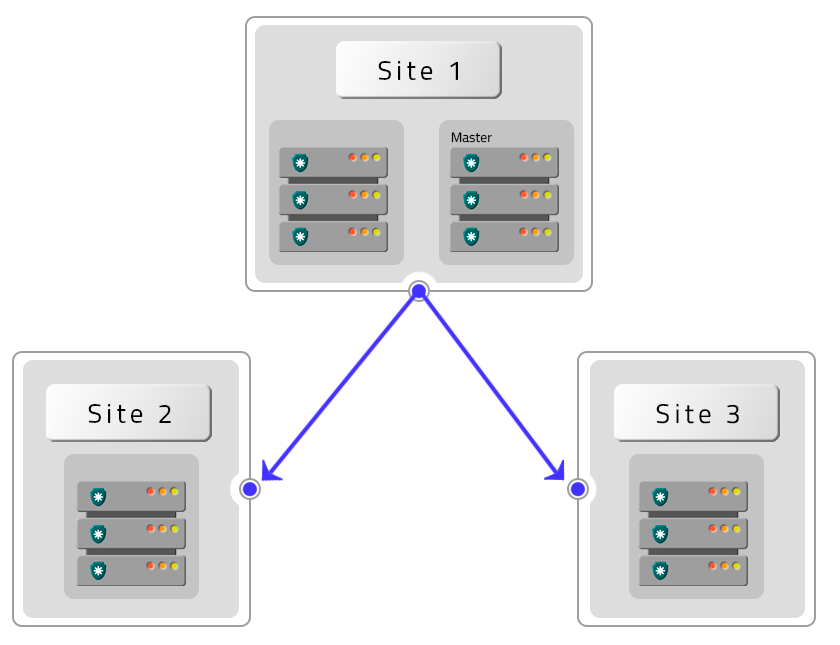

Disaster Recovery

A forma Ativo-Passivo evita falhas de cluster e local. Para implementá-lo, são necessários dois clusters em locais diferentes que operam no formulário Ativo-Passivo. Fatores como DR e ambientes de produção influenciam a configuração e operação desta forma.

A diferença nos dados dependerá da qualidade e velocidade dos links em relação ao volume de dados gerados por um cluster. Se essas variáveis não forem apropriadas, pode haver perda de dados, desligamento do ambiente de produção e ativação do ambiente de DR. No caso de falhas de hardware, a redefinição e o retorno ocorrem manualmente.

Arquiteturas Homologadas

Todas as arquiteturas abaixo podem ser implantadas em esquemas híbridos usando datacenters on-premisse e serviços de fornecedores de nuvens.

As arquiteturas a seguir são homologadas pelo senhasegura :

Uma VM sem contingência (DR)

Duas VMs com local de contingência (DR)

Duas VMs com contigência remota (DR)

Um PAM Crypto Appliance sem contigência (DR)

Dois PAM Crypto Appliances em HA sem contigência (DR)

Três PAM Crypto Appliances em HA e contigência (DR) sem HA

Quatro PAM Crypto Appliances em HA com contigência HA (DR)

Seis PAM Crypto Appliances com HA e dois DR com HA

Quatro PAM Crypto Appliances com HA com dois DR sem HA

Características de replicação HA e DR

A arquitetura do senhasegura opera com duas bases de informações: uma, onde são armazenadas as configurações, e outra contendo os logs e vídeos gerados.

Configurando a Alta Disponibilidade

Para configurar um cluster de Alta Disponibilidade é necessário que todas instâncias do senhasegura estejam configuradas com as seguintes premissas:

A licença de ativação deve estar aplicada a todas instâncias;

Todas instâncias devem estar visíveis uma a outra através da rede;

As portas TCP 22, 443, 3306, 4444, 4567, 4568 e UDP 4567 devem estar liberadas entre todas instâncias;

A unidade de backup deve estar visível a todas instâncias;

Apenas uma unidade deve estar ativa e com os serviços assíncronos ativos;

Uma instância será escolhida como Primária após o processo de criação do cluster;

Realize o backup dos dados e tenha um snapshot da instância como garantia de volta;

Tendo as premissas resolvidas. Todo restante da operação pode ser executado pela interface Orbit Web.

Configuração

Durante o processo de configuração de cada instância, ela terá seu banco de dados reiniciado. É extremamente importante que você aguarde o restabelecimento da instância antes de iniciar a configuração do próximo membro de cluster. Não respeitar este tempo pode levar o cluster a um cenário de split-brain, onde ele não terá certeza de quais informações estão mais atualizadas dentre as instância. Este cenário, apesar de reversível, irá elevar o tempo de manutenção.

Para realizar a configuração, vá ao menu Orbit ➔ Replicação ➔ Configuração. Nesta tela você irá executar os seguintes passos:

Alterar o Modo de operação de Standalone para Cluster;

Ativar a flag Ativar replicação

Adicionar o IP de rede do primeiro membro do cluster no campo Membro primário;

Adicionar o IP de rede demais membros nos campos seguintes;

Atenção! A ordem de IPs registrados como primário e demais membros deve ser replicada em todas outras instâncias!

Caso os membros estejam em diferentes datacenters, ative a flag Membros estão em diferentes datacenters;

Neste caso, altere também a configuração de latência no campo Latência entre os membros e o seu identificador numérico único no campo Segmento de rede;

Adicione no campo Mensagem de exibição da tela de recovery uma mensagem que será exibida a todos usuários em caso de falha do cluster;

Ative a sincronização de arquivos com a flag Arquivos caso você deseje que os arquivos gerados por uma instância sejam encaminhados as demais instâncias utilizando rsync;

Clique em salvar para finalizar a operação;

Chaveamento automático de instâncias

As instâncias do senhasegura podem ser remotamente ativadas e inativadas através de requisições HTTP que podem ser realizadas a partir de seu load balancer. Este controle permite uma instância que esteja em manutenção, que esteja indisponível por algum motivo, não seja considerado no redirecionamento de cargas.

Para configurar IPs permitidos a realizar tal consulta e operação, você deve cadastrar a relação de IPs no campo Ativação remota do sistema do menu Orbit ➔ Configurações ➔ Recovery.

Nessa tela, ative o indicador Permitir ativação remota do sistema

Adicione a relação de IPs permitidos a realizar a requisição no campo IPs de origem permitidos para ativação remota do sistema

Salve a operação com o botão Salvar

Realize essa operação em todos membros do cluster.

A partir deste momento, os IPs cadastrados poderão acessar a URL de monitoramento GET /flow/orbit/mntr. Ex: https://mysenhasegura/flow/orbit/mntr.

Essa URL irá responder o atual estado da instância. Podendo variar entre:

HTTP 200: Aplicação ativa e disponível para uso dos usuários

HTTP 403: Aplicação ativa mas indisponível para uso dos usuários

HTTP 451: Licença de ativação expirada

HTTP 503: Aplicação indisponível

Desta forma, em um caso prático, caso o administrador inative a aplicação de uma instância, esta passa a responder HTTP 403 para o load balancer, que por sua vez não irá mais encaminhar tráfego para essa instância. Assim como se alguma instância perder comunicação entre outros membros do cluster, e por conta disso, indisponibilizar o banco de dados, essa instância irá responder HTTP 503 ao load balancer, que não irá mais encaminhar tráfego para essa instância.

Ativação e inativação automática de instâncias

Outro controle interessante é permitir que um sistema externo controle quais instâncias devem ser ativadas e inativadas automaticamente. Imagine um cenário onde a carga de uma rede inteira deve ser redirecionada para um datacenter de contingência. É interessante que a instância deste datacenter alvo esteja ativo e pronto para receber a carga de requisições, e que a antiga instância de produção perca seu papel de principal.

Desta forma, é possível você realizar o chaveamento entre os papéis das instâncias através da URL de ativação/inativação.

GET /flow/orbit/mntr/activate

Realiza a ativação da instância para uso dos usuários desde que a licença de ativação esteja válida. Se executado com sucesso, a instância que antes executava o papel de Primária no cluster, perde sua relevância e esta nova instância recebe o título de Primária. As demais instâncias não serão inativadas automaticamente.

Exemplo: https://mysenhasegura/flow/orbit/mntr/activate.

GET /flow/orbit/mntr/deactivate

Realiza a inativação da instância para uso dos usuários. Caso essa instância seja a Primária, ela será inativada sem eleger nenhum outro membro do cluster como o novo Primário. Essa ação também não irá ativar as demais instâncias caso elas estejam inativas.

Exemplo: https://mysenhasegura/flow/orbit/mntr/deactivate.

Tenha sempre o controle de quais instâncias estão ativas e inativas no cluster. Não corra o risco de inativar todas instâncias acidentalmente, ocasionando uma interrupção nas operações dos usuários.

Conclusão

Ao finalizar esse livro você terá adquirido conhecimento para realizar as atividades relacionadas ao módulo Orbit.

Se deseja continuar aprendendo como utilizar o senhasegura da melhor forma possível solicite ao nosso time de suporte nossa documentação disponível de acordo com o seu perfil e necessidade.