Especificação Técnica

Introdução

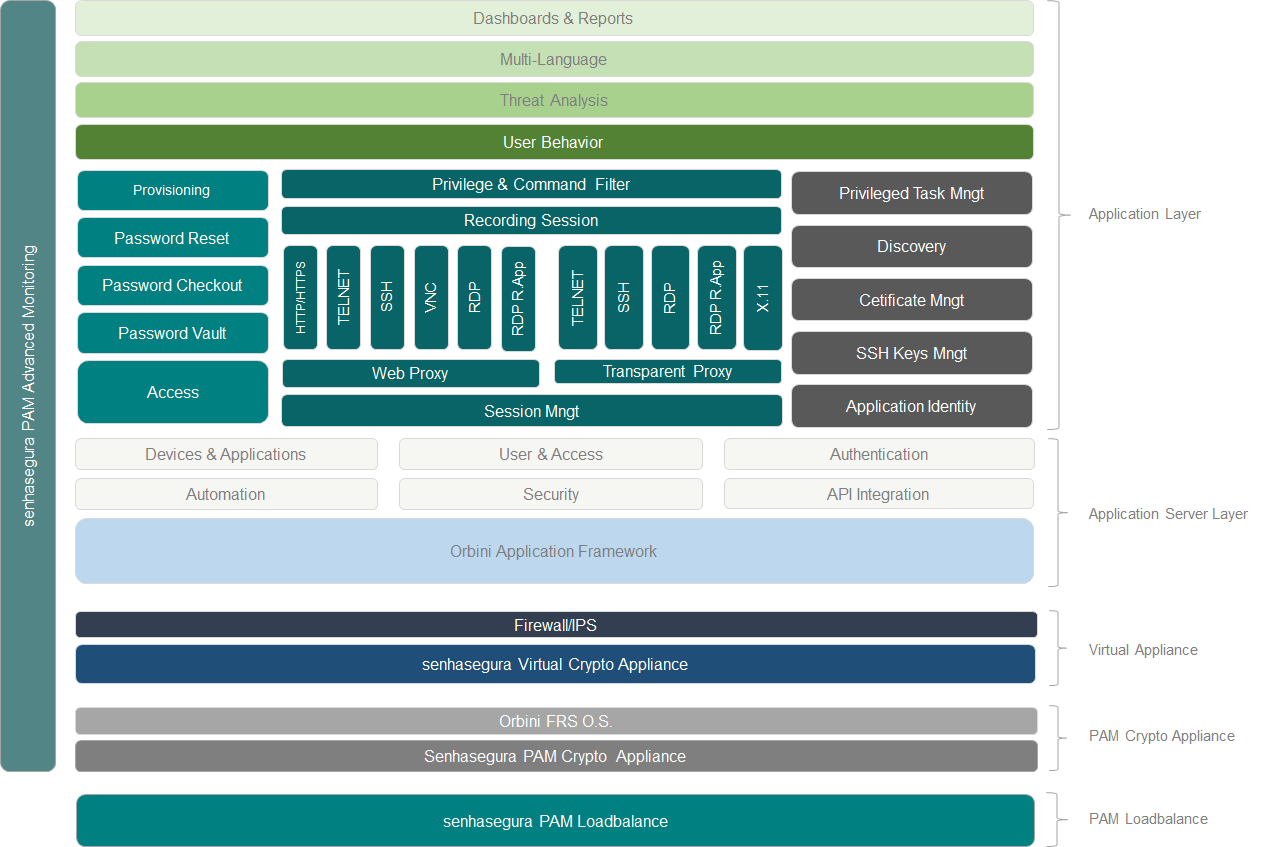

O senhasegura é uma plataforma de segurança composta em software, sistema operacional e hardware. Essa plataforma modularizada contempla os mais rigorosos padrões de segurança de mercado.

Neste documento iremos abordar os principais aspéctos técnicos do senhasegura .

Módulos do sistema. Arquitetura

A solução de software senhasegura está dividida nos seguintes camadas:

Estes componentes suportam o funcionamento do senhasegura , desde a camada física até a camada de aplicação.

Camada da Aplicação: onde se encontra todas as funções do senhasegura

Camada do Servidor de Aplicação: onde se encontra o Orbini, framework desenvolvido pela MT4 Tecnologia para suportar as funções da aplicação.

Appliance Virtual: é o dispositivo virtual, onde a solução é executada.

Camada de Appliance: onde se encontra o hardware do senhasegura

Sistemas básicos componentes da solução

Além dos módulos apresentados, a solução conta com componentes básicos de software embarcado e integrados na própria solução, sem a necessidade de recursos externos:

Sistema operacional baseado em Linux otimizado e hardenizado1 em todas camadas de sistema (Aplicação, Base de dados, File System, etc). O sistema possui apenas os serviços mínimos sendo executados, obedecendo o Princípio de Privilégio Mínimo, além de kernel adaptado para as funcionalidades da solução

Banco de dados embarcado, sem necessidade de licença

Servidor web embarcdo e integrado

Interface Web embarcada, sem necessidade de licenças ou recursos adicionais para uso. Com apenas uma única interface de configuração de rede, já é possível que o implantador tenha acesso a interface Web HTTPS para que todas outras configurações sejam executadas em um ambiente gráfico seguro e amigável.

Portas

Nos appliances virtuais e físicos senhasegura , apenas as portas de serviço estão liberadas:

| Protocolo/Porta | Função |

|---|---|

| TCP/22 | SSH Server |

| TCP/80 | Web Server com redirecionamento para porta 443 |

| TCP/443 | Server da aplicação Web |

| UDP/161 | SNMP |

| TCP/3389 | RDP Proxy |

| TCP/3306 | Cluster de base de dados |

| TCP/4444 | Cluster de base de dados |

| TCP/4567 | Cluster de base de dados |

| TCP/4568 | Cluster de base de dados |

| UDP/4567 | Cluster de base de dados |

Idioma

A solução possui todas as interfaces nos seguintes idiomas:

Português do Brasil (PT-BR)

Inglês dos Estados Unidos (EN-US)

Polonês (PL)

A solução permite digitação e armazenamento nos seguintes idiomas dos caracteres UTF-8 :

Arabic

Arabic Extended-A

Arabic Extended-B

Arabic Mathematical Alphabetic Symbols

Arabic Presentation Forms-A

Arabic Presentation Forms-B

Arabic Supplement

Basic Latin

Bopomofo Extended

CJK Compatibility

CJK Strokes

CJK Symbols and Punctuation

CJK Unified Ideographs

CJK Unified Ideographs

CJK Unified Ideographs Extension B

CJK Unified Ideographs Extension C

CJK Unified Ideographs Extension D

CJK Unified Ideographs Extension E

CJK Unified Ideographs Extension F

Cyrillic

Cyrillic Supplement

Enclosed CJK Letters a

Hangul Compatibility J

Hebrew

Hiragana

Kanbun

Katakana

Katakana Phonetic Exte

Latin Extended-A

Latin-1 Supplement

Syriac

Syriac Supplement

Yijing Hexagram Symbol

Manuais

A solução possui manuais de utilização nos seguintes idiomas:

Português do Brasil (PT-BR)

Inglês dos Estados Unidos (EN-US)

Compatibilidade ISO 27001, PCI, SOX, GDPR, PQO BM&F

O senhasegura permite às organizações implantar os mais rigorosos e complexos controles de acesso a credenciais privilegiadas exigidos por padrões como ISO 27001, PCI, SOX, GDPR e PQO, através da automação dos controles de acessos privilegiados, protegendo o parque de TI contra violações de dados e potenciais violações de conformidade.

Atualização dos Componentes

O time de Pesquisa e Desenvolvimento do senhasegura está alinhada com as atualizações dos componentes de terceiros que compõem a solução. O processo de atualização destes componentes é feito através de um canal rápido de comunicação, e realizada nos clientes caso uma demanda crítica seja lançada.

O processo de atualização da ferramenta é alinhada com a politica de atualização do próprio cliente. Neste caso, uma equipe será destacada para cumprir o fluxo de instalação com o menor risco de impacto ao negócio do cliente.

Característica Funcional por Módulos

O senhasegura não permite a instalação de outros softwares.

Configurações de Acesso ao sistema

Este módulo contempla as seguintes funções:

Autenticação senhasegura : O senhasegura possui módulo de autenticação próprio com funcionalidades que: Implica no bloqueio de usuário após quantidade determinada de tentativas malsucedidas de login. Alteração da senha no primeiro login, validação da complexidade da nova senha criada com comparativo do histórico de senhas utilizadas.

Cadastro de Usuários: Cadastro completo de usuários com rastreabilidade de mudanças e configurações.

Gerenciamento de Perfis: Gerenciamento avançado de perfis granular com possibilidade de criação de acordo com cada perfil de usuário.

Log de Telas: Registro de visualização de telas do sistema.

Identificação de Telas através de códigos: Cada tela do sistema é identificada unicamente com um código, facilitando o atendimento e suporte.

Servidores de Autenticação externa: Além do módulo de autenticação próprio, o senhasegura pode ser utilizado juntamente com outros serviços de diretório. É possível configurar o senhasegura para realizar autenticação através de diversos servidores, inclusive estabelecendo uma ordem de autenticação. Os principais servidores de autenticação que se integram ao senhasegura são: Active Directory, LDAP, TACACS e RADIUS.

multifator de Autenticação: É possível reforçar o processo de autenticação através de multifator de autenticação, utilizando, por exemplo, o aplicativo Google Authenticator.

Bloqueio de Acessos via IP: O senhasegura é capaz de controlar os acessos através do bloqueio ou permissionamento de ranges de IP estabelecidos.

Gerenciamento de Sessão: Na ferramenta, o módulo de gestão de sessão é responsável por verificar a validade da sessão e estabelecer um tempo limite até o próximo login.

Autenticação com Certificados A1 e A3: É possível realizar o processo de autenticação utilizando certificados A1 e A3 como segundo fator de autenticação.

Cofre de informações e senhas

Este módulo é o core do cofre de senhas e utiliza uma interface REST para administração de credenciais,contempla as seguintes funções:

Guarda de Senhas: Armazenamento das senhas no cofre, criptografadas em algoritmo AES 256. As senhas só podem ser acessadas neste módulo através do módulo Gestão de Acesso.

Guarda de Informações Protegidas: O cofre de senhas permite guardar de forma criptografada informações qualquer tipo de informação como tokens, certificados e arquivos em geral. Além de possibilitar que as informações sejam compartilhadas com grupos de acessos estabelecidos ou com acesso restrito apenas usuários selecionados.

Backup de Segredos: As senhas, informações protegidas e chaves SSH necessitam de uma unidade de backup independente na solução. O cofre de informações e senhas é responsável por gravar os segredos em um backup criptografado pela chave mestra do cofre, baseada em algoritmo de Shamir.

Integração com HSM: Integração com dispositivos Hardware Security Module externos ou internos

Cadastro de Dispositivos

Este módulo é a interface do senhasegura com os ativos que terão suas senhas gerenciadas, essa interface utiliza REST para administração dos dispositivos e contempla as seguintes funções:

Interface de Cadastro: Onde ocorre o cadastro do dispositivo, seja por tela web de forma individual, ou pelo processo de cadastro em lote.

Gestão de Conectores: Cada dispositivo possui portas para conexão e protocolo para acesso. Este módulo gerencia as conexões configuradas e realiza a comunicação com os dispositivos.

Teste de Conectividade: Periodicamente, o senhasegura se conecta aos dispositivos cadastrados e valida as respectivas conectividades. Os usuários podem ser alertados dos resultados dos testes.

Perfil de Dispositivos: Tipos e modelos de dispositivos possuem perfis de troca e template de senhas predeterminados na ferramenta. Este módulo relaciona os dispositivos a estas políticas.

Políticas de Acesso às informações, senhas e sessões

O módulo de política de acesso é o único com acesso ao cofre de senhas e de informações, e contempla as seguintes funções:

Workflow de Acesso: O workflow de acesso inicia um processo de aprovações para a entrega da senha ou da sessão autenticada. Este processo possui diferentes configurações e rotas, dependendo das configurações do cliente.

Aprovação de Acesso: A função de aprovação de acesso permite ao usuário aprovador responder a solicitação de acesso através de:

Tela do usuário

E-mail

SMS

Acesso Emergencial

Dupla Custódia: Esta função é responsável pela quebra da senha em duas partes para entrega segmentada, e é relevante para conformidade com a norma PCI.

Controle de Acesso: O módulo de controle de acesso unifica as três entidades consideradas na decisão da entrega ou de acesso:

Política de Entrega

Usuários Envolvidos

Equipamentos Relacionados

A junção destas entidades define no sistema os critérios de segregação de acesso para os módulos: Credenciais, Dispositivos, Certificados e Informações protegidas.

Sincronismo de Usuários: O módulo de controle de acessos pode ser sincronizado com um servidor de autenticação. Os usuários de um determinado grupo no servidor de autenticação são carregados nos grupos de acesso do senhasegura , facilitando a gestão do acesso.

Relatórios

Configuração de Relatórios: O usuário, por meio da interface, pode remover ou adicionar informações a um determinado relatório. É possível criar uma visão de informações totalmente nova e útil às suas necessidades.

Agendamento de Envio: Os relatórios criados podem ser configurados para serem enviados automaticamente para determinados usuários.

Relatórios PCI: Conjunto de relatórios específicos para atender os requisitos exigidos pelas auditorias PCI.

Trilhas de Auditoria: O senhasegura possui relatórios com todos os eventos relevantes do sistema. Os eventos podem ser exportados para SIEM e Syslog.

Dashboards

Saúde do Sistema: Responsável por exibir graficamente a visão geral do hardware e das Máquinas Virtuais senhasegura . É possível visualizar dados como I/O, memória e processamento.

Monitoria de Processos: Monitora a execução de processos chave do senhasegura :

Mudança de senha

Sincronismos do Grupo de Acesso

Reconciliação de senhas

Testes de conectividade

Configurações Backup

Senha de backup

Monitoria de Negócio: Monitora a saúde da proteção das credenciais e informações:

Quantidade de Senhas trocadas x Falhas por período

Número de sessões:

Ativo e Concorrente x Média do Sistema

Gravado (por período)

Tempo médio de sessão logada

Usuários logados no sistema

Módulo de troca de senhas

Servidores - Troca de Senhas SSH: Realiza a conexão e executa o script de troca predefinido para a senha no dispositivo utilizando o protocolo SSH, sem a necessidade de agentes instalados.

Servidores - Troca de Senhas Windows: A Troca de Senha Windows realiza a conexão a um servidor Windows e executa os scripts de troca de senhas locais, sem a necessidade de agentes instalados.

Através do uso de protocolos nativos da Microsoft (RPC, RM/WMI) o senhasegura é capaz de interagir com o dispositivo utilizando comandos provenientes dos protocolos ou através de comandos PowerShell, caso o suporte ao protocolo esteja ativo.

Ativos de rede: Realiza a conexão e executa o script de troca predefinido para a senha no dispositivo utilizando o protocolo SSH, sem a necessidade de agentes instalados.

Desktops: Faz a conexão e executa o script de troca pré definido para aquela senha naquele desktop utilizando diversos protocolos baseados no desktop.

Banco de dados: Faz a conexão e executa o script de troca pré definido para aquela senha naquele banco de dados utilizando o protocolo da base.

Módulo de Reconciliação de Senha

A reconcialiação de senhas acontece da mesma forma em servidores, ativos de rede, desktops e bancos: Realiza-se periodicamente acessos aos dispositivos e contas tentando autenticar com a última senha custodiada, validando se a custódia permanece sob o cofre de senhas.

Módulo de Gerenciamento Sessões Windows

Entrega da Sessão: A entrega da sessão autenticada é realizada sem necessidade de digitar usuário ou senha

Gravação de Sessão: Durante o acesso na sessão autenticada, o sistema grava a sessão em vídeo e em texto.

Geração de Vídeo MP4: O vídeo gravado pode ser gerado em formato mp4 para ser baixado e enviado.

Suporte a proxy auditado: Suporte nativo a proxy auditado para conectividades SSH e RDP de aplicativos clients instalados nos clientes. Para que haja compatibilidade entre fabricantes, todos módulos proxy utilizam algoritmos de criptografia vigentes e protocolo nativo.

Módulo de Gerenciamento - Sessões Linux

Entrega da Sessão Linux via Web: A entrega da sessão autenticada é realizada sem necessidade de digitar usuário ou senha

Gravação de Sessão via Web: Durante o acesso na sessão autenticada, o sistema grava a sessão em vídeo e em texto.

Geração de Vídeo MP4: O vídeo gravado pode ser gerado em formato mp4 para ser baixado e enviado.

Suporte a proxy auditado: Suporte nativo a proxy auditado para conectividades SSH e RDP de aplicativos clients instalados nos clientes. Para que haja compatibilidade entre fabricantes, todos módulos proxy utilizam algoritmos de criptografia vigentes e protocolo nativo.

Módulo de Gerenciamento Sessões SSH

Entrega da Sessão Linux via senhasegura Terminal Proxy : A entrega da sessão autenticada é realizada sem necessidade de digitar usuário ou senha. Isto é feito de forma transparente ao usuário através de qualquer cliente SSH.

Gravação de Sessão via Web: Durante o acesso na sessão autenticada, o sistema grava a sessão em texto.

Auditoria de Comandos: Todos os comandos enviados ao servidor através do senhasegura , sendo possível auditá-los e gerar alertas de Execução de Comandos.

Controle de Privilégio: Possui controle granular de comandos que podem ser executados com possibilidade de bloquear aqueles não autorizados para execução ao usuário.

Suporte a proxy auditado: Suporte nativo a proxy auditado para conectividades SSH e RDP de aplicativos clients instalados nos clientes. Para que haja compatibilidade entre fabricantes, todos módulos proxy utilizam algoritmos de criptografia vigentes e protocolo nativo.

Módulo de Gerenciamento - Sessões HTTP

Entrega da Sessão HTTP e HTTPS: A entrega da sessão autenticada em uma página é feita sem necessidade de digitação de usuário ou senha.

Gravação de Sessão via Web: Durante o acesso na sessão autenticada, o sistema grava a sessão em vídeo.

Geração de Vídeo MP4: O vídeo gravado pode ser gerado em formato mp4 para ser baixado e enviado.

Módulo Discovery

Senhas Windows: Descobre credenciais administrativas em servidores e desktops da plataforma Microsoft, identificando quais são privilegiadas e realizando a importação no cofre.

Senhas Linux / Unix / AIX: Descobre credenciais administrativas em servidores e desktops da plataforma Linux / Unix / Aix, identificando quais são privilegiadas e realizando a importação no cofre.

Senhas AD: Descobre credenciais administrativas no servidor Active Directory da plataforma Microsoft, identificando quais são privilegiadas e realizando a importação no cofre.

Senhas SQL / Oracle: Descobre credenciais administrativas em bancos de dados, identificando quais são privilegiadas e realizando a importação no cofre.

Chaves SSH: Descobre chaves SSH públicas e privadas que estejam presentes no dispositivo alvo.

Certificados: Descobre certificados locais ou de usuários Windows armazenados em dispositivos, containers ou presentes no domínio.

Autoridades Locais: Descobre autoridades locais dos dispositivos.

Serviços: Descobre os serviços que estão sendo executados no dispositivo alvo.

DevOps: Descobre artefatos DevOps que estejam presentes nos dispositivos.

Glossário de Dispostivos: Permite criar lista de varredura com segmentação por tipo

Módulo A2A - App to App

O App to App possui um template próprio para troca de senha de credenciais de aplicações, além de permitir que que a consulta seja feita diretamente pela API de conexão. Este módulo é baseado em REST com autenticação OAuth1.0 e OAuth2.0.

.Net: Entrega da senha através de lib em .Net para ser adicionada ao código de aplicações da plataforma.

Java: Entrega da senha através de lib do senhasegura em Java para ser adicionada ao código de aplicações da plataforma.

PHP: Entrega da senha através de lib do senhasegura em PHP para ser adicionada ao código de aplicações da plataforma.

API senhasegura : Entrega da senha por meio da API senhasegura .

Módulo senhasegura.go

O senhasegura.go possibilita invocar privilégios de administrador para executar aplicações na estações de trabalho locais. Este módulo é baseado em .NET Framework para 4.8.

Integrações suportadas

O senhasegura possui diversos tipos de integração, além da possibilidade de configuração de templates de integração. Os templates são abertos e podem ser modificados pelo administrador.

Para realizar a integração podem ser necessários plug-ins específicos. A arquitetura e os recursos de integração do senhasegura permitem o desenvolvimento dos plug-ins de forma ágil.

O senhasegura é não intrusivo. Assim, não é necessária a instalação de qualquer agente nos sistemas gerenciados pela solução. Para algumas aplicações é possível utilizar o senhasegura através de agentes, a fim de criar mais possibilidades de integração.

Sistema Operacional

| Fabricante | Modelos |

|---|---|

| Apple | OS X |

| Cisco | Cisco IOS, NX-OS (Nexus) |

| EMC | UNIX |

| F5 | Big IP, LTM |

| HP | HPUX, Tru64, NonStop (Tandem), Open VMS, HP5500, Tande |

| IBM | AIX, iSeries, Z/OS, CICS, OS/390 |

| Juniper | JUNOS |

| Linux | Fedora, Ubuntu, Red Hat, SUSE Linux, Debian |

| Microsoft | Windows XP, Windows Vista, Windows 7, Windows 8 / 8.1, Windows 10, Windows Server 2003, 2008, 2012, 2016 |

| NetApp | NetApp |

| Oracle | Solaris, Solaris Intel, Enterprise Linux |

| Juniper | JUNOS |

Equipamentos de Rede

| Fabricante | Modelos |

|---|---|

| 3Com | Switches |

| A10 Networks | A10 |

| Adtran | NetVanta 838, Tracer 6420 |

| Alcatel | Switches, Switches (Omniswitch 7000 Series), Intelligent Services Access Manager (ISAM) |

| Allot | Allot Secure Service Gateway, Allot Service Gateway, Allot SmartEngage, Allot WebSafe Personal |

| Applied Innovation | AISCOUT-S02 |

| Aruba Networks | ArubaOS |

| Avaya | Media Gateway |

| Avocent | DSView management |

| BlueCoat | PacketShaper |

| Brocade | Silkworm |

| BTI Photonic Systems | NETSTENDER 1030 |

| Cisco | Roteadores, ACS (Access Control Sevrer), Switches Catalyst, Switches Nexus, JMC, Wireless LAN Controller 5508, WAAS, ONS, ESA (Email Security Appliance), Privilege 15, Unified Communication Manager, ISE (Identity Services Engine), UCS (Unified Computing System) |

| Citrix | Netscaler |

| Dell | Switches |

| Enterasys | Roteadores, Switches |

| Ericsson | ServiceOn Element Manager (SOME) |

| F5 | BigIP, LTM |

| Fujitsu | FSC iRMC |

| Gemalto | SafeNet KeySecure, SafeNet HSM |

| HP | ProCurve, HPE 5500 |

| Huawei | S1720, S2700, S5700, S6720, S6720 V200R011C10 |

| Juniper | Roteadores (JUNOS), Pulse secure |

| Mcafee | nDLP |

| Meinberg | Lantime |

| Netscout | Infinistream |

| Nokia | NetAct, DX200 |

| Nortel | BayStack, VPN Router, Ethernet Routing Switch |

| Radware | ISR Infiniband Switch, ODS1 Load Balancer, Alteon, Linkproof |

| Radware | ISR Infiniband Switch, ODS1 Load Balancer, Alteon, Linkproof |

| RFL Electronics | IMUX 2000 |

| Riverbed | CMI, Xilinx |

| RuggedCom | Roteadores, Switches |

| Symmetricom | Symmetricom Xli |

| Voltaire | ISR Infiniband Switch |

| Extreme Networks | Switch, Router |

| Yamaha | RTX |

Servidores de Aplicação

| Fabricante | Modelos |

|---|---|

| Red Hat | Jboss |

| Kaspersky | Kaspersky Endpoint Security for Business |

| Microsoft | SQL Server, Exchange Server 2007 - 2019, entre outras aplicações que permitam interatividade via RemoteApp, Windows RPC e Windows RM |

| Veritas | NetBackup 7.7, 8.0, 8.1 e 8.2 |

| IBM | Websphere Application Server, Websphere Datapower |

| Apache Foundation | Apache HTTP Server, Apache tomcat |

| Oracle | WebLogic Server |

| Microsoft | IIS |

Dispositivos de Segurança (Firewall, UTMs, IPSs)

| Fabricante | Modelos |

|---|---|

| Acme Packet | Net-Net OS-E |

| Aker | Aker Firewall UTM |

| Blue Coat | Proxy SG |

| Checkpoint | FireWall-1, SPLAT, Provider-1, GAIA |

| Cisco Systems | PIX, ASA, IronPort, Mail Gateway |

| Critical Path | Memova Anti-Abuse |

| Fortinet | FortiGate, Fortimanager |

| IBM | DataPower Integration Appliance |

| Juniper | Netscreen |

| Mcafee | NSM (Network Security Manager), SideWinder, ePO |

| Nokia | Checkpoint FireWall -1 on IPSO |

| Palo Alto Networks® | Panorama |

| ProofPoint | Protection Server |

| RSA | Authentication Manager (SecurID) |

| Safenet | Luna HSM |

| Schneider | Industrial Defender |

| SonicWall | Firewalls |

| Sophos | Astaro Security Gateway |

| SourceFire | SourceFire 3D |

| Symantec | Brightmail Gateway |

| TippingPoint | IPS, SMS |

| WatchGuard | Firebox X Edge e-series, Firebox X Core e-series, Firebox X Peak e-series, WatchGuard XTM |

Ambientes de Virtualização

| Fabricante | Modelos |

|---|---|

| VMware | ESX/ESXi Server |

| Citrix | Xen Citrix |

| Microsoft | Hyper-V, Azure |

| Google Cloud Platform (GCP) | |

| Amazon | Amazon Web Services (AWS) |

| Genéricos | Arquivo de instalação ISO |

Banco de dados

| Fabricante | Modelos |

|---|---|

| IBM | DB2, Informix, Datastage |

| InterSystems | Caché Release 2010 - 2017 (e demais versões com suporte ODBC conectadas a dispositivos com conectividade suportada) |

| Microsoft | SQL Server |

| MongoDB | MongoDB |

| MySQL | MySQL |

| ODBC | Bases de dados compatíveis com interfaces ODBC |

| Oracle | Bancos de dados Oracle, Oracle Enterprise Manage, RDBMS, Mysql 4 - 8 |

| Postgresql | Postgresql 6 - 11 |

| SAP | HANA |

| Sybase | Bancos de dados Sybase, IQ |

Storages

| Fabricante | Modelos |

|---|---|

| Dell | Dell EMC PowerMax 2000, Dell EMC PowerMax 8000, Dell EMC SC5020, Dell EMC SC5020F, Dell EMC SC7020, Dell EMC SC7020F, Dell EMC SC9000 , Dell EMC SCv3000, Dell EMC Unity XT 380F, Dell EMC Unity XT 480F, Dell EMC Unity XT 680F, Dell EMC Unity XT 880F, Dell EMC XtremIO X2, Dell PowerVault, Dell EMC VMAX Entre outros modelos compatíveis com as conexões suportadas. |

| IBM | Storwize V7000 Gen 3 ”Next Gen”, Storwize V7000 Gen 2+, Storwize V7000 Gen 2, Storwize V7000 family, Storwize V5100E, Storwize V5030E, Storwize V5010E, Storwize V5030, Storwize V5020, Storwize V5010, Storwize V5000 |

| Huawei | OceanStor 18000F V5, OceanStor 5300 V3, OceanStor 5300F, OceanStor 5500 V3, OceanStor 5500F, OceanStor 5600 V3, OceanStor 5600F , OceanStor 5800 V3, OceanStor 5800F V5, OceanStor 6800 V3, OceanStor 6800F V5 Entre outros modelos compatíveis com as conexões suportadas |

| NetApp | NetApp ONTAP (BSD) |

Aplicações Windows

| Fabricante | Modelos |

|---|---|

| Microsoft | Aplicações desenvolvidas em Java, .Net, PHP, Phyton, Contas de acesso SQL, Tarefas agendadas Windows, Serviços Windows, Aplicações Apache, Aplicações IIS, Aplicações COM+, Aplicações em Cluster |

Sistemas de Diretórios

| Fabricante | Modelos |

|---|---|

| Digi | Digi Remote Manager |

| Fujitsu | iRMC |

| Microsoft | ActiveDirectory |

| Novell | Novell Directory Services (NDS) |

| Sun | Java System Directory Server |

Acesso remoto e Monitoramento

| Fabricante | Modelos |

|---|---|

| Amazon | Amazon Web Services (AWS) |

| Dell | Dell Remote Access Card (DRAC) |

| HP | StorageWorks, iLO |

Sistemas DevOps, VSC e demais ferramentas SDLC

| Fabricante | Modelos |

|---|---|

| Ansible | Ansible |

| Atlassian | Bamboo CI/CD, JIRA Core, Bitbucket |

| GitLab Inc. | GitLab CI/CD |

| Kubernetes | |

| Jenkins | Jenkins CI/CD |

Ferramentas ITSM

| Fabricante | Modelos |

|---|---|

| Atlassian | Jira Service Desk |

| Zendesk | Zendesk |

| Freshworks | Freshdesk |

| ServiceNow | ServiceNow ITSM |

Plugins de integração

| Integração | Função |

|---|---|

| Jenkins | Permite a consulta de secrets no senhasegura |

Ferramentas SIEM

| Ferramenta | Versão |

|---|---|

| Exabeam | Versão i31 em diante. |

| IBM QRadar | Versão 7.3 em diante. |

| LogRhythm | Versão 7.4 em diante. |

| Rapid7 - InsightIDR | Versão 20180814 em diante. |

| Rapid7 - InsightOps | Versão 20190204 em diante. |

| Securonix | Versão 6.3 em diante. |

| Splunk | Versão 6.3 em diante. |

Soluções SSO

| Ferramenta | Versão |

|---|---|

| Okta | Lifecycle Management |

| RSA | RSA SecurID |

| Duo | Duo Multi-factor Authentication |

Versão embarcada do navegador

| Ferramenta | Versão |

|---|---|

| Firefox | 78.13.0esr (64-bit) |

Criptografia e Recursos de Segurança

Criptografia

Toda informação sensível fornecida é armazenada de forma criptografada no banco de dados da solução utilizando a cifra AES-256.

Para autenticação na interface web do senhasegura - tanto de forma local quanto através de servidores de autenticação externa - todas as senhas de usuários são armazenadas em formato hash SHA-256.

A comunicação entre a workstation cliente e o senhasegura é feito através de comunicação criptografada respeitando os padrões de criptografia dos protocolos utilizados. Independente do canal de comunicação, seja ele RDP, SSH ou HTTPS.

Da mesma forma, o acesso a dispositivos remotos destino respeitam o mesmo padrão de criptografia em todos protocolos que permitem a configuração.

Criptografia com HSM

Para empresas que precisam de um nível de segurança mais elevado, é possível optar pelo HSM (Hardware Secure Module), um dispositivo de segurança e criptografia em hardware com padrões de especificações militares e inviolável.

Especificações técnicas do HSM

Criptografia

RSA (PKCS #1 V2.1) (1024, 2048, 4096 bits)

ECDSA (NIST FIPS PUB 186-3)

FIPS 197 AES 128, 192, 256

FIPS 46-3 DES/3DES

Suporta certificados x509v3

Suporta importação e geração interna de chaves

Gerador de números aleatórios

Interno, baseado em hardware

Atende à norma AIS31 P2

Relógio de tempo real (RTC)

Interno, desvio máximo de 1 minuto por ano

Recursos de segurança da aplicação e appliance

HSM Kryptus

HSM Thales

HSM GEMALTO

HSM DINAMO

HSM YUBICO

Criptografias para sessões SSH

Chaves Simétricas

3DES

AES128-cbc

AES192-cbc

AES256-cbc

rijndael-cbc

AES128-ctr

AES192-ctr

AES256-ctr

AES128-gmc

AES256-gmc

chacha20-poly1305

Chaves simétricas para autenticação criptografada

AES128-gmc

AES256-gmc

chacha20-poly1305

MAC

hmac-sha1

hmac-sha1-96

hmac-sha1-256

hmac-sha1-512

hmac-md5

hmac-md5-96

umac-64

umac-128

hmac-sha1-96-etm

hmac-sha1-256-etm

hmac-sha1-512-etm

hmac-md5-etm

hma-md5-96-etm

umac-64-etm

umac-128-etm

Algoritmos de troca de chaves

diffie-hellman-group1-sha1

diffie-hellman-group14-sha1

diffie-hellman-group14-sha256

diffie-hellman-group16-sha512

diffie-hellman-group18-sha512

diffie-hellman-group-exchange-sha1

diffie-hellman-group-exchange-sha256

ecdh-sha2-nistp256

ecdh-sha2-nistp384

ecdh-sha2-nistp521

curve25519-sha256

Chaves de certificado

ssh-ed25519-cert-v01

ssh-rsa-cert-v01

ssh-dss-cert-v01

ecdsa-sha2-nestp256-cert-v01

ecdsa-sha2-nestp384-cert-v01

ecdsa-sha2-nestp521-cert-v01

Chaves SSH compatíveis

ssh-ed25519

ssh-ed25519-cert-v01

ssh-rsa

ssh-dss

ecdsa-sha2-nestp256

ecdsa-sha2-nestp384

ecdsa-sha2-nestp521

ssh-rsa-cert-v01

ssh-dss-cert-v01

ecdsa-sha2-nestp256-cert-v01

ecdsa-sha2-nestp384-cert-v01

ecdsa-sha2-nestp521-cert-v01

Disponibilidade e Contingência

O senhasegura suporta operação em appliances virtuais ou físicos. O appliance virtual senhasegura é customizado para instalação sem necessidade de liberação de usuários administrativos no sistema operacional.

Em qualquer configuração, o sistema suporta configurações de alta disponibilidade e de contingenciamento externo para casos de desastre.

Alta Disponibilidade

Contingenciamento e Disaster Recovery

Backup

O senhasegura possui diversos mecanismos a recuperação da informação em caso de falha:

Backup Criptografado de Senhas

Externo em infraestrutura do cliente. O arquivo de backup destas informações é protegido por senha, que é distribuída em múltipla custódia entre participantes de confiança à livre escolha do cliente. São necessários ao menos dois usuários custodiantes para receber e resgatar a informação. Uma vez realizada a cerimônia de entrega do senhasegura , todas as senhas do cofre serão reinicializadas e o cliente receberá a sua respectiva custódia, exceto as senhas do banco de dados e sistema operacional do senhasegura

A partir da versão 3.10 o procedimento de backup também será realizado para senhas de usuários e Access Keys do módulo DevSecOps.

Backup Fast Recovery

Interno e de rápida recuperação. Armazena informações mais críticas, é considerado mais rápido, pois com o conteúdo da base disponivéis o ambiente é recuperado rapidamente e já se torna acessível assim que solicitado.

Backup Criptografado de Configurações

Permite que além dos dados armazenados que as configurações do senhasegura também sejam disponivéis para recuperação. Este backup não é habilitado por padrão, mas a sua ativação está disponível nas configurações do sistema.

Backup de Vídeos Seguros

O senhasegura permite que o backup dos vídeos sejam armazenados em um diretório remoto sob responsabilidade do cliente. Por padrão os vídeos são armazenados no sistema de arquivos da solução.

Backup de Secrets

O backup das secrets: Credencial do console e Chaves de acesso são armazenadas em diretórios dedicados.

Monitoramento e Syslog e SIEM

O senhasegura possui recursos de monitoramento que visam alertar os administradores de qualquer falha de processo, de integração, conectividade ou acesso.

Este sistema emite alertas em tela para o administrador ou por e-mail, SMS, snmpmibs e snmptraps.

A solução pode ser integrada a qualquer ferramenta de mercado utilizando padrão SNMP V1, V2 ou V32.

Integração com serviços de Syslog e SIEM.

Integração própria com ArcSight.

Compatibilidade com Browser

A interface Web do senhasegura é acessível apenas através de protocolo HTTPS, e recomenda-se o fornecimento de um certificado SSL próprio e de acordo com as premissas de segurança vigentes no mercado.

O senhasegura utiliza HTML5 e tecnologia WebSocket e apenas navegoradores que tenham suporte a essas tecnologias fornecerão uma experiência completa do senhasegura. Também mantém compatibilidade com os navegadores nas suas versões mais recentes:

Internet Explorer

Google Chrome

Microsoft Edge

Mozilla Firefox

Condições de operação de rede

Conexões entre usuários e a aplicação do senhasegura possui uma qualidade mínima de banda de 180 Kbps por sessão remota sem perda de funcionalidade.

Conexões entre usuários e a aplicação do senhasegura possui uma latência máxima de 900 ms sem nenhuma perda de funcionalidade.

Aplicação do senhasegura permite suporte ao protocolo IPV4 e IPV6 seguindo a especificação IETF RFC 2460.

Protocolos e portas suportados

O senhasegura permite a utilização de diversos protocolos, através de suas respectivas portas padrão ou por qualquer outra configurada na solução, para a realização das seguintes operações: conexões remotas, trocas de senha, Scan Discovey, autenticação e acesso web.

As operações são realizadas baseadas nas portas configuradas no dispositivo.

| Conectividade | Porta padrão | Descrição |

|---|---|---|

| HTTP | 80 | Acesso Web |

| HTTPS | 443 | Acesso Web Seguro |

| LDAP | 389 | Scan Discovery/Autenticação |

| LDAPS | 636 | Troca de senhas/Scan/Discovery/Autenticação |

| MySQL | 3306 | Conexão Remota*/Troca de senhas |

| Oracle | 1521 | Conexão Remota*/Troca de senhas |

| PostgreeSQL | 5432 | Conexão Remota*/Troca de senhas |

| RDP* | 3389 | Conexão Remota |

| RM HTTP | 5985 | Troca de Senha/Scan Discovery |

| RM HTTPS | 5986 | Troca de Senha/Scan Discovery |

| SQL Server | 1433 | Conexão Remota*/Troca de senhas |

| SSH | 22 | Conexão Remota/Troca de senhas |

| Telnet | 23 | Conexão Remota/Troca de senhas |

| VNC* | 5900 | Conexão Remota |

| Windows RM | 5986 | Troca de senhas |

| Windows RPC | 135 | Troca de senhas/Scan Discovery |

| X11 Forward** | 22 | Conexão Remota/Troca de senhas |

*Via RemoteApp

**interfaces gráficas

Desempenho

A arquitetura do senhasegura foi projetada para máximo desempenho em todas as operações realizadas através da solução.

Todos os testes foram realizados em senhasegura PAM Crypto Appliances com a seguinte configuração:

Configurações de Hardware

Model: senhasegura PAM Crypto Appliance Titanium

Processor: Intel E5-2630v4

RAM Memory: 128GB

HD: 2x2TB NLSAS RAID1

Configurações de senhasegura

Cores: 38 vCPUs

RAM Memory: 126GB

HD: 2TB

SSH sessions via Jumpserver

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 500 | 5% | 10GB | KB/s |

| 2000 | 20% | 50GB | KB/s |

| 3500 | 55% | 85GB | KB/s |

SSH sessions via Web

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 250 | 10% | 10GB | KB/s |

| 750 | 35% | 15GB | KB/s |

| 1250 | 45% | 20GB | KB/s |

RDP sessions via RDP

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 500 | 5% | 15GB | KB/s |

| 1250 | 10% | 30GB | KB/s |

| 2000 | 15% | 50GB | KB/s |

RDP sessions via Web

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 250 | 5% | 10GB | KB/s |

| 1000 | 10% | 20GB | KB/s |

| 1750 | 20% | 30GB | KB/s |

Web HTTP Conexões (High Usage)

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 10 | 18% | 5GB | KB/s |

| 20 | 10% | 10GB | KB/s |

| 30 | 20% | 15GB | KB/s |

Web HTTP Conexões (Medium Usage)

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 10 | 20% | 4GB | KB/s |

| 20 | 10% | 8GB | KB/s |

| 30 | 20% | 10GB | KB/s |

Conexões Web HTTP (Low Usage)

| Conexões | CPU | RAM | DISK W |

|---|---|---|---|

| 10 | 10% | 10GB | KB/s |

| 35 | 20% | 15GB | KB/s |

| 60 | 30% | 20GB | KB/s |

Limite de recurso

A plataforma senhasegura possui alguns recursos que são técnicamente limitados, seja por motivos de limitações da base de dados, limitações do sistema operacional, limitações do file-system ou limitações de arquitetura de software.

As limitações relativas a contrato ou licença são fixadas por contrato, e não serão abordadas neste tópico.

As limitações relativas a quantidade de instâncias contratadas, em um cenário de cluster, também não serão abordadas neste tópico. Focaremos nas limitações relativas a uma instância e seus componentes.

Limite de usuários

A aplicação tecnicamente irá suportar até 16.500.000 registros de usuários. Esse número é compartilhado com usuários do WebService A2A , usuários de serviço e usuários reais do sistema. Esse número não expressa a capacidade de todos estes usuários estarem utilizando o sistema simultâneamente. A capacidade de uso simultaneo pode variar de acordo com o tipo de uso, quantidade de instâncias contratadas e latência da rede fornecida.

Limite de dispositivos

A aplicação tecnicamente irá suportar até 16.500.000 registros de dispositivos. Esse número contém inclusive dispositivos inativados ao longo do tempo. Esse número não expressa a capacidade de todos estes dispositivos estarem sendo acessados via proxy, ou qualquer outro processo assincrono que acesse o dispositivo simultâneamente. A capacidade de gerenciar dispositivos pode variar pela quantidade de instâncias contratadas, sistemas e protocolos suportados e a latência de rede fornecida.

Limite de credenciais e informações protegidas

A aplicação tecnicamente irá suportar até 16.500.000 registros de credenciais. Esse número contém inclusive credenciais inativas ao longo do tempo. Esse número não expressa a capacidade de todas essas credenciais estarem sendo acessadas e utilizadas por tarefas assíncronas ou sessões proxy simultâneamente. A capacidade de gerenciar credenciais pode variar pela quantidade de instâncias contratadas e a latência de rede fornecida.

Gravação de sessões proxy

Diferente de outras soluções de mercado, o senhasegura não realiza capturas de tela em formato de imagem, ou renderização em tempo real de vídeos MP4 ou outros formatos de mídia. A persistência real de protocolo garante uma cópia fiel e otimizada da sessão. Tempos de inatividade são registrados através de timestamp de 4bytes por segundo, diferentemente de capturas de telas que iriam consumir muito mais recursos. A gravação em formato nativo do protocolo já considera o formato de compressão nativo do protocolo.

O comportamento do usuário irá definir a quantidade de sessões que possam ser armazenadas. Não excluíndo a possibilidade de expansão de disco ou mapeamento de storage remoto para aumentar a capacidade de armazenamento.

Essa combinação de fatores torna o limite de sessões virtualmente ilimitado. Considere a tabela de performance descrito na sessão techspec-desempenho para calcular sua necessidade.

Sessões proxy simultâneas

A quantidade de sessões simultâneas pode variar com a quantidade de instâncias contratadas, tornando a solução adequada a sua necessidade sem contratação excessiva de recursos. A arquitetura em cluster permite ainda a definição de nós dedicados para protocolos específicos, ou a definição de instâncias dedicadas para diferentes datacenters ou segmentos de rede. Essa combinação de fatores torna o limite de sessões virtualmente ilimitado. Considere a tabela de performance descrito na sessão techspec-desempenho para calcular sua necessidade.

- Baseados em práticas CIS (https://www.cisecurity.org/cis-benchmarks/) e NIST (https://nvd.nist.gov/ncp/repository)↩

- Contate nossa equipe de suporte para maiores detalhes↩