Comandos auditados

A funcionalidade de filtro de comando não está disponível para RDP Proxy por motivos de segurança. Para usá-lo consulte nosso conteúdo sobre a filtragem de comandos RDP para PowerShell e CMD no senhasegura.go.

O senhasegura oferece um terminal intermediário que roda internamente em tecnologias de proxy SSH. Este terminal intermediário avalia o comando em tempo de execução e determina com base nas regras ativas se ele pode ou não ser executado no dispositivo remoto.

Esses comandos podem ser avaliados usando padrões de expressões regulares definidos pelo próprio administrador e, caso se enquadrem no padrão, uma ação pode ser tomada.

Dessa forma, você pode criar diversos tipos de configurações que permitem ou inibem a execução de determinados comandos. Mas é necessário que a pessoa que configura os comandos tenha um bom conhecimento de expressões regulares para que os comandos sejam avaliados corretamente.

se o usuario tiver iniciado um binário no servidor de destino, esse binário será entregue ao controle do operador do usuário. E neste caso, os comandos auditados não são mais avaliados. Isso permite que não haja conflito entre comandos do terminal e textos e argumentos usados em outros binários.

Ações acionadas pela execução de comandos auditados

Quando uma regra de comando auditada é aplicável a uma linha de comando que o operador usuário deseja executar, o senhasegura registrará o tempo da sessão de proxy quando esta acontecer, e somará a pontuação do risco deste comando executado na sessão. Esta notificação também será enviada sob SIEM.

Além disso, serão aplicadas as regras definidas pelo administrador. Há quatro ações diretas e uma ação indireta que podem ser realizadas.

Permitir a execução: A execução será permitida;

Bloquear a execução: O usuário operador será impedido de executar o comando. Estes comandos são considerados uma lista de negação;

Interromper: O usuário operador será impedido de executar o comando e terá a sessão de proxy interrompida. Estes comandos são considerados uma lista de negação;

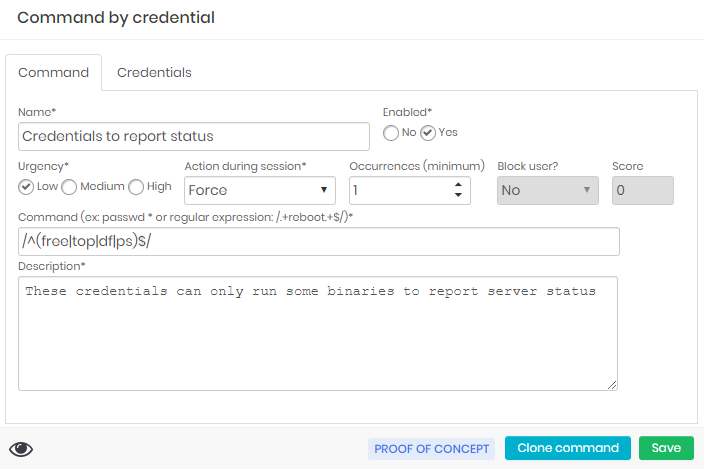

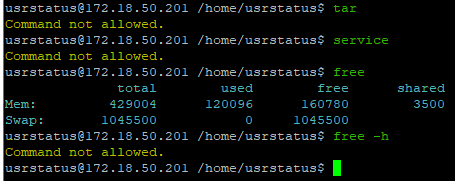

Obrigar: O usuário só poderá executar os comandos permitidos por estas regras. Estes comandos são considerados uma lista obrigatória;

As regras serão resumidas. Isto significa que o administrador pode registrar tantas regras quantas achar conveniente. Mas quando a sessão começar, o senhasegura validará inicialmente as regras consideradas obrigatórias, depois as regras da lista de negação e, finalmente, as regras de registro. Se o comando for aplicável em uma das regras avaliadas, a cadeia de verificação é encerrada.

As regras da lista obrigatória acabam se sobrepondo completamente às demais, uma vez que sempre se aplicarão.

As regras serão sempre avaliadas dentro de seus grupos. Se houver mais de uma regra da lista obrigatória aplicável à sessão, ambas serão avaliadas. Portanto, o comando pode não ser permitido por uma primeira regra, mas pode ser válido pela segunda regra. O comando só será negado se nenhuma regra da lista obrigatória permitir o comando.

Estas regras de lista de negação e de lista obrigatória são as ações diretas. Há também as ações indiretas que podem ser configuradas.

Bloquear conta do senhasegura: Se a regra for aplicável, independentemente do tipo, a conta de acesso do usuário pode ser bloqueada após uma série de repetições do comando;

Pontuação no User Behavior: O comando pode receber três tipos de pontuação que irão alimentar o usuário, dispositivo e estatísticas comportamentais credenciais;

Registro de novos comandos

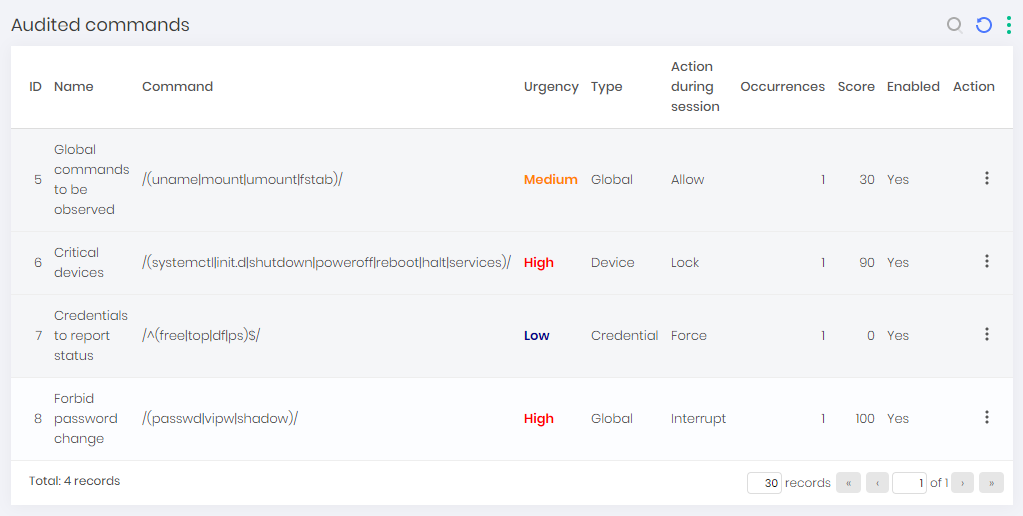

Através do menu PAM ➔ Configurações ➔ Acesso ➔ Comandos auditados você tem acesso ao relatório onde todos os comandos aplicáveis estão relacionados.

Os comandos auditados permitem segregações no nível Global, Grupo de acesso, Dispositivo, e Credencial.

A diferença é que não haverá sobreposição de um comando baseado na cadeia de entidades segregadoras. É uma soma de regras.

Veja esta segregação como uma possibilidade de isolar comandos pertencentes a certas credenciais e dispositivos de um determinado fabricante.

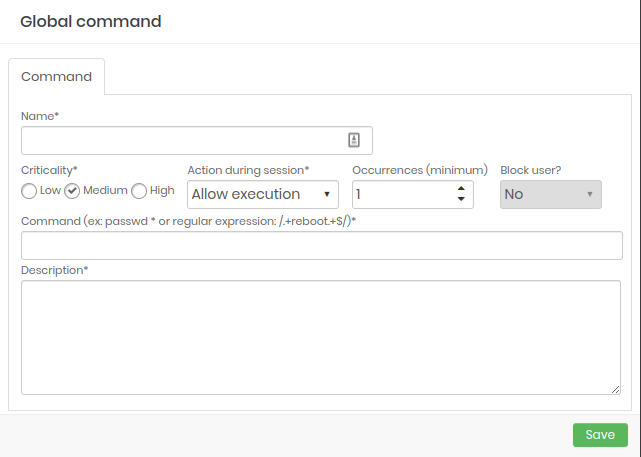

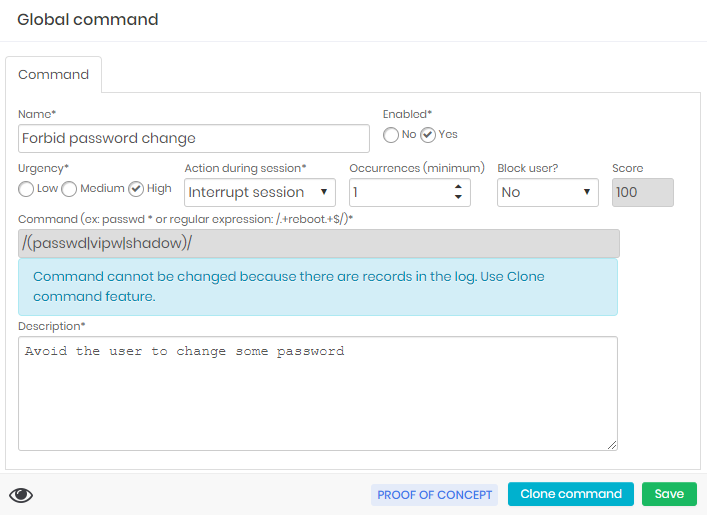

Command Tab

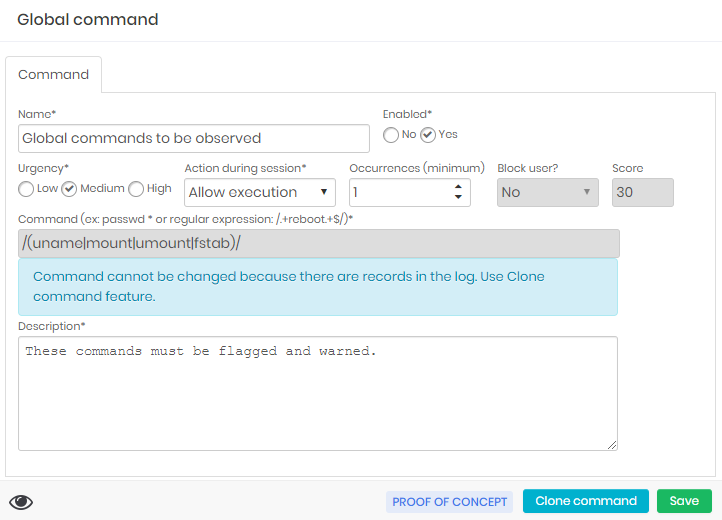

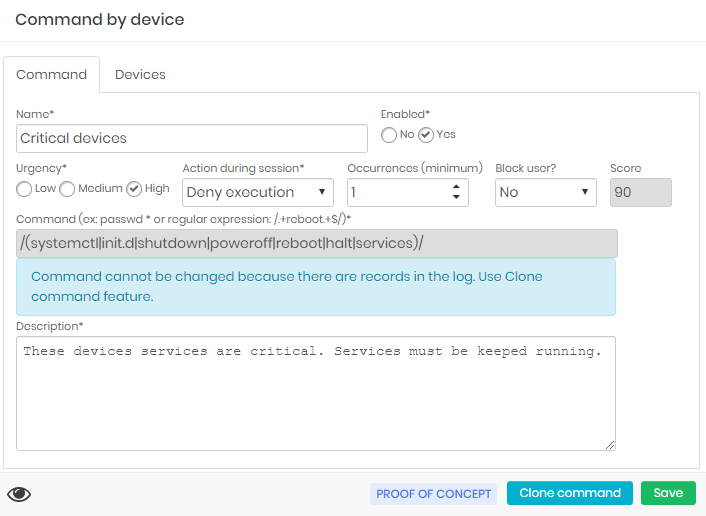

Um comando pode ser alterado desde que não tenha sido vinculado a uma sessão proxy.

Dentro do formulário de edição você tem o campo Criticidade e Score para determinar a pontuação no User Behavior.

Os campos Ocorrências e Bloquear usuário? determinam se o usuário terá sua conta senhasegura bloqueada.

O campo Ação durante a sessão são as principais ações que serão tomadas.

O campoComando é a expressão regular que será aplicada ao comando a ser executado.

Se você precisar criar um comando semelhante a um comando já existente, incluindo entidades já ligadas (como dispositivo, credencial ou grupo de acesso), você utiliza a ação de rodapé Clone comando no formulário de edição de um comando existente.

Vejamos agora como um comando reage quando é enquadrado a uma regra.

Allows execute command

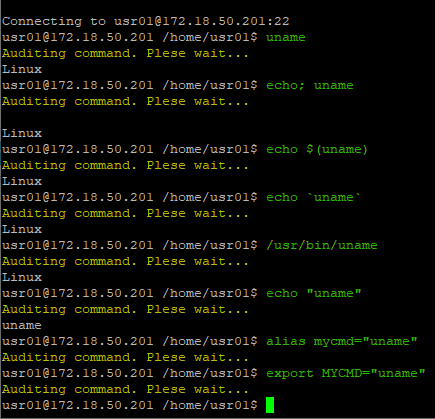

O comando Global abaixo permite executar comandos que contêm alguns binários mapeados.

Note que, quando executados, os comandos são executados normalmente. Mas primeiro eles serão registrados no senhasegura .

Deny execute command

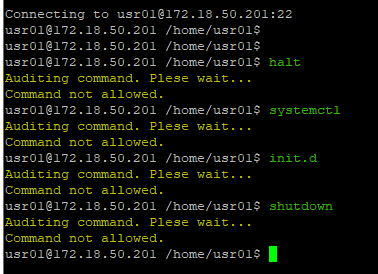

A regra abaixo nega a execução de comandos que interferem nos serviços em alguns dispositivos.

Quando executado em um dispositivo relacionado, o comando irá parar e a tentativa será registrada.

Os comandos da allowlist comportam-se de forma semelhante, mas não há notificação se algo fora da allowlist for bloqueado.

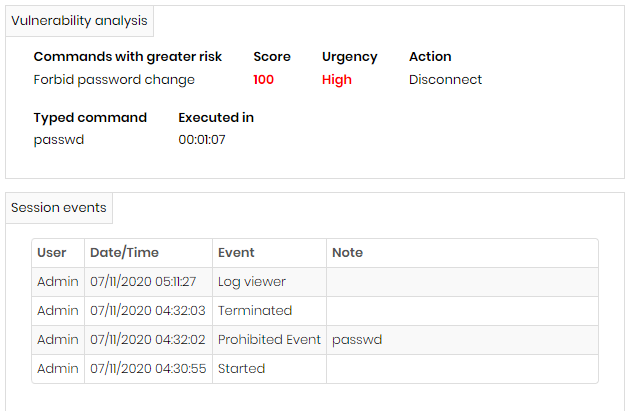

Em casos de interrupção de sessão, há uma etapa adicional para o logout obrigatório da sessão.

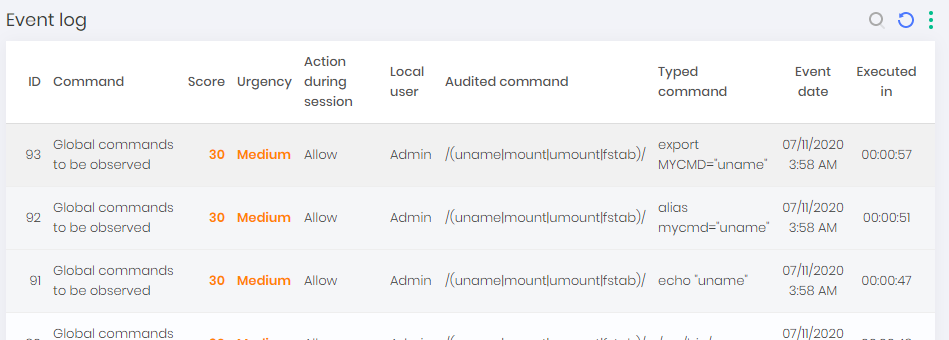

Registros e Execuções de Comando

Assim que os comandos são combinados com uma regra de comando auditada, tanto a sessão quanto a regra estão agora vinculadas.

Através do relatório de comandos auditados, você pode observar cada vez que a regra foi aplicada através da ação de registro Ver histórico de auditoria.

Os registros de sessão também exibem os detalhes desta execução, quais comandos auditados são combinados, sua pontuação aplicada e o momento da execução.

Os logs das sessões podem ser acessados no relatório PAM ➔ Controle de acesso ➔ Sessões remotas.

Comandos auditados e comportamento do usuário

O módulo de comportamento do usuário vinculará várias informações relacionadas ao uso de recursos no senhasegura. Mas para os comandos auditados, temos telas especiais que mostram como os usuários estão operando os sistemas.

Por meio do relatório Comportamento ➔ Ocorrências, você terá acesso a relatórios que fornecem uma visualização de quais Dispositivos, Credenciais e Usuários estão fora da curva de uso programada.

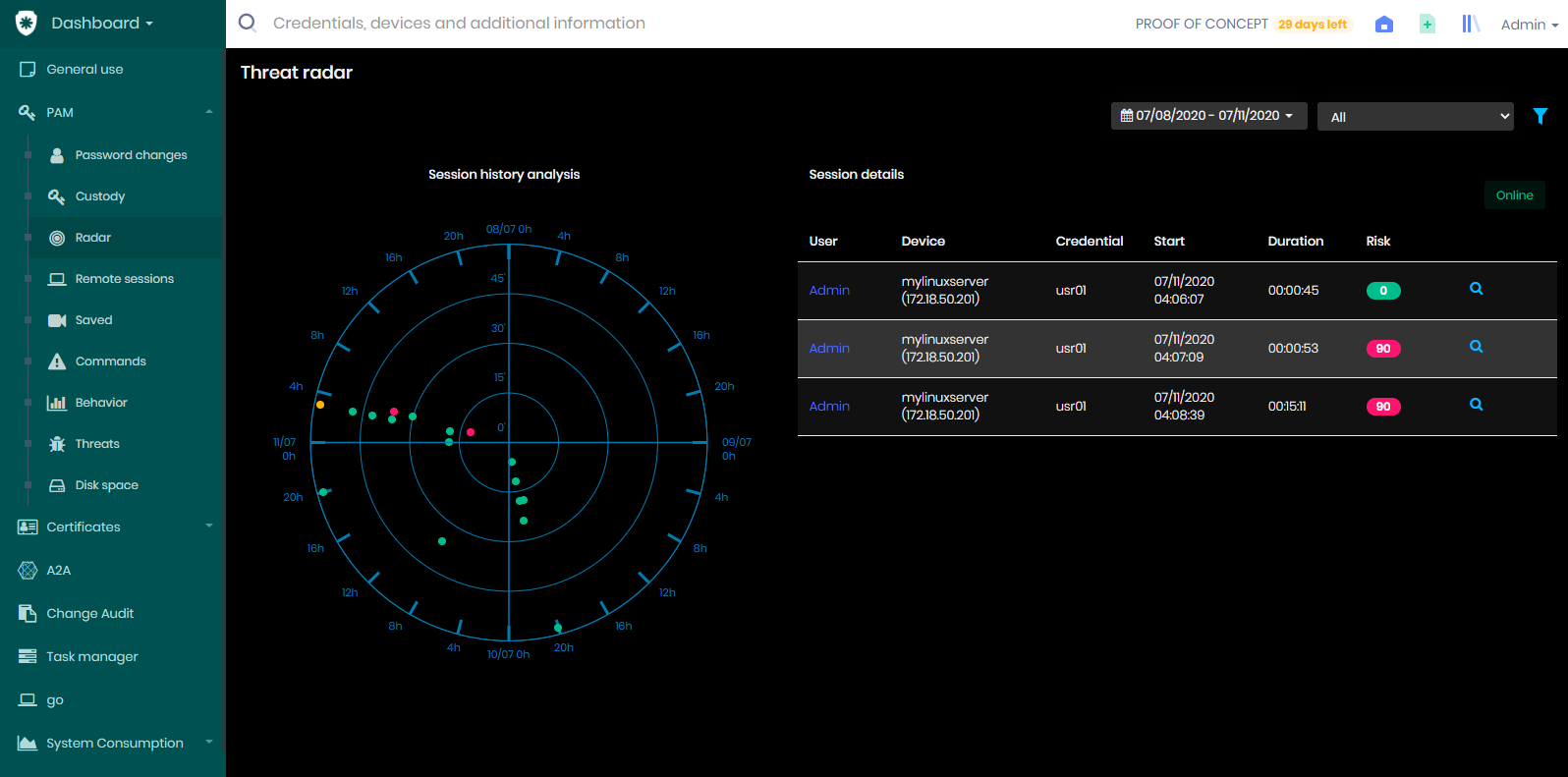

Você pode obter uma visualização gráfica das execuções de comandos arriscadas por meio do Painel de radar de ameaças. Acessível no menu Dashboard ➔ PAM ➔ Radar ➔ Threat radar Dashboard.

Este radar exibe as sessões em execução que possuem alguns comandos auditados registrados. Se você clicar no botão Histórico, localizado no canto superior direito do painel, terá acesso ao histórico de execução dos últimos quatro dias. Você pode alterar o período através do filtro superior do painel, mas vamos explicar o radar.

Ao clicar no ponto, você tem detalhes das sessões que ocorreram. E quando você clicar na ação de log da sessão, ele exibirá um cartão com os detalhes da sessão.

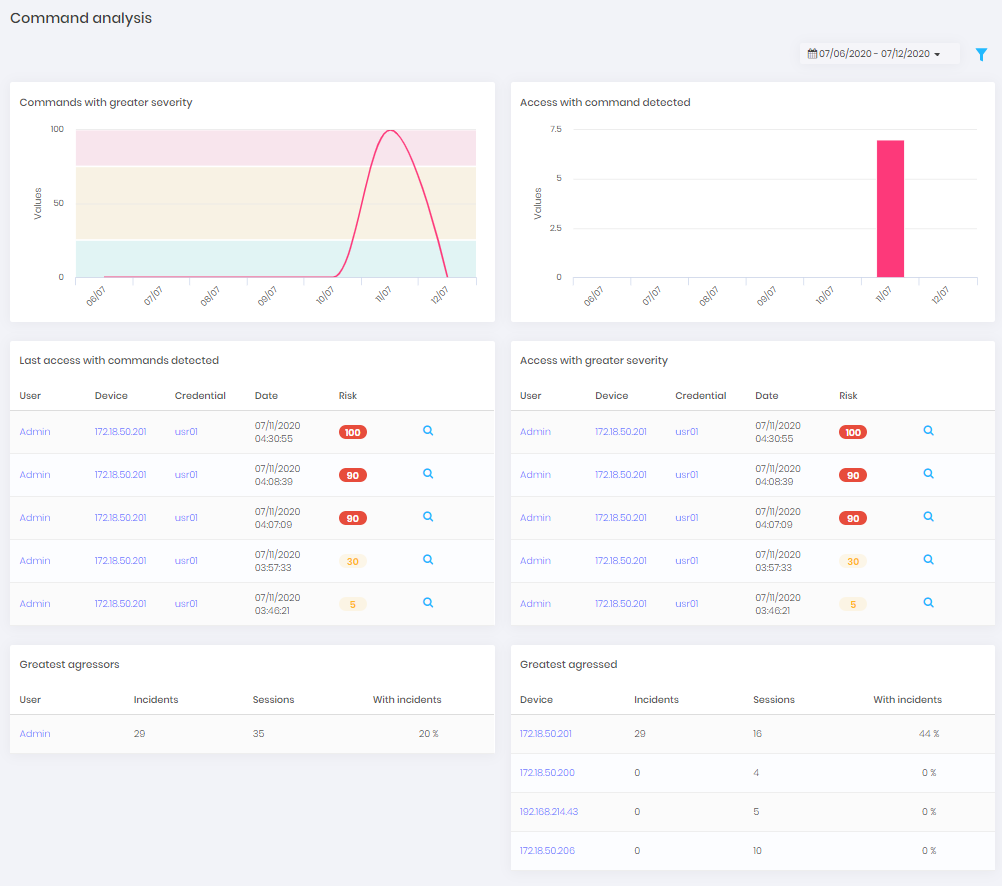

Através do menu Dashboard ➔ PAM ➔ Commands, você tem acesso a um dashboard dedicado aos comandos.

Os comandos também serão apresentados em um ranking geral que permite mapear os acessos mais arriscados e quem são os usuários e dispositivos mais afetados.