Dicas de autenticação com AD (Active Directory)

Avoid use DNS

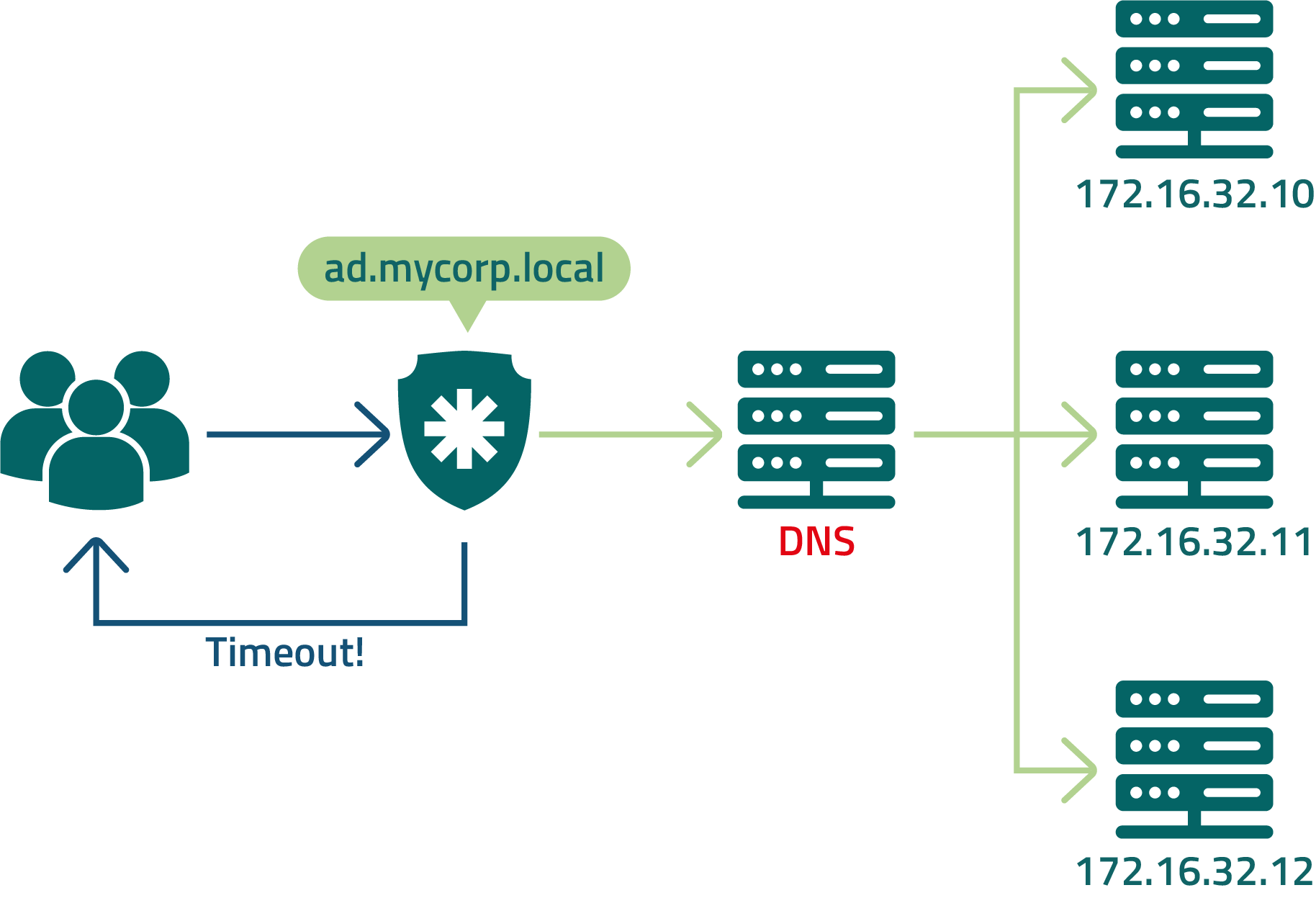

Neste exemplo, o senhasegura está configurado para consultar o DNS para resolver o endereço LDAP que está sendo balanceado pelo load balancer.

Apesar da facilidade de configuração, os usuários podem não conseguir fazer login no senhasegura se o servidor DNS não estiver disponível.

Às vezes, o membro do cluster LDAP não está disponível para consulta, mas o balanceador de carga ainda não está ciente dessa interrupção. Nesses casos, o usuário pode receber uma tentativa de autenticação intermitente.

Para evitar os casos descritos acima, você pode encurtar os saltos e mitigar os riscos presentes no uso do DNS e de um balanceador de carga registrando todos os membros LDAP com seus IPs diretamente no senhasegura.

O senhasegura gerenciará a sequência de consultas. E se algum membro não responder à solicitação, o senhasegura perguntará ao próximo servidor.

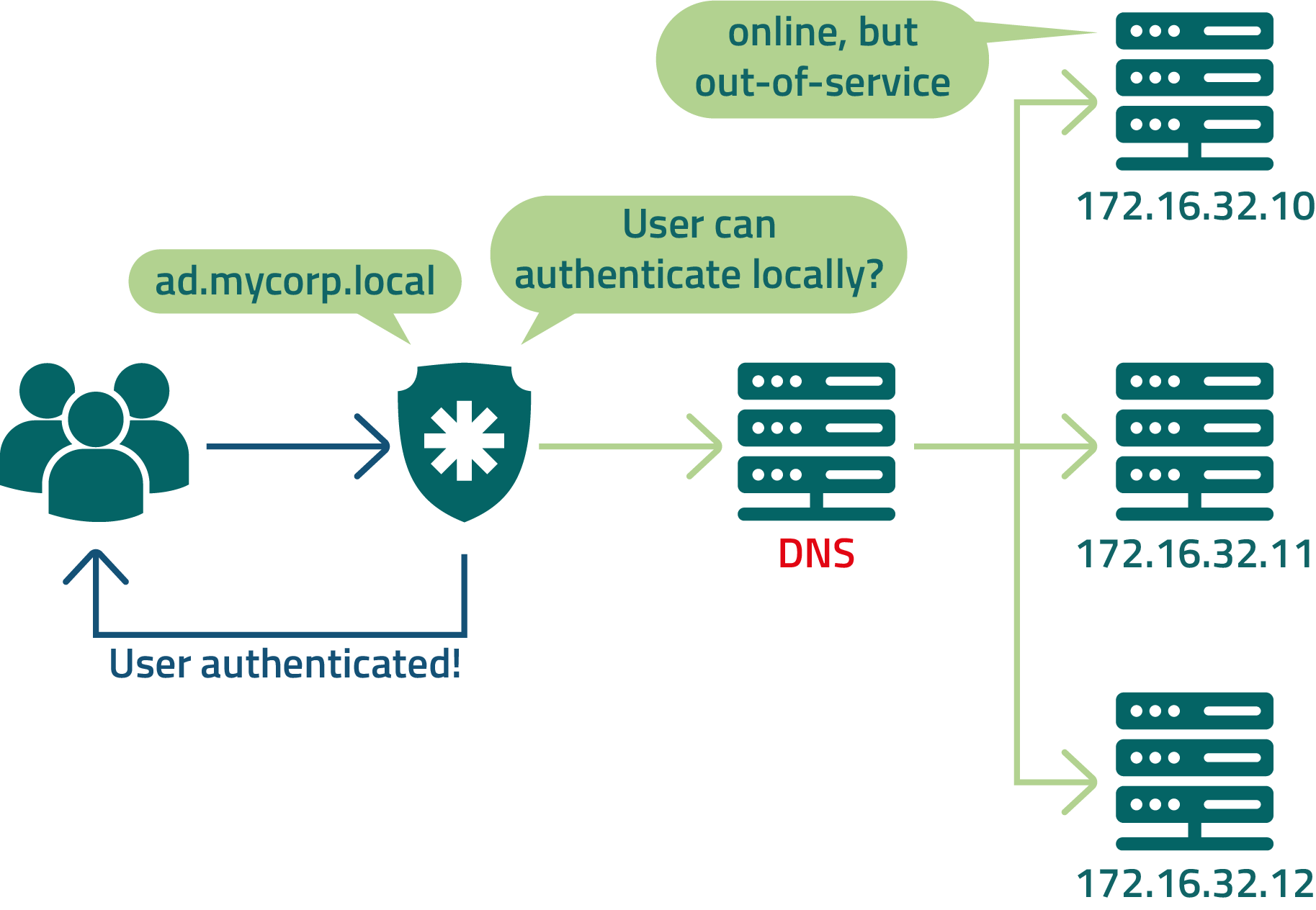

Definir um provedor por usuário

Se a conexão entre o senhasegura e o provedor de autenticação for offline, é bom configurar o senhasegura, para que usuários confiáveis possam se autenticar localmente. O administrador pode fazer isso para cada usuário.

Verifique a configuração em provider by user

Verifique com o cliente qual será a ordem dos servidores, para que não afete o uso por outros aplicativos.

AD authentication LDAP and Azure SSO

Em casos onde se utiliza autenticação com SSO da Azure e provisionamento de usuários no senhasegura é feito por meio da integração com o AD local, o qual está integrado também ao Azure.

Pode existir a necessidade de realizar o login local via autenticação com o AD, caso haja a indisponibilidade de login via SSO da Azure.

Para configurar esse tipo de cenario, os seguintes itens devem ser feitos:

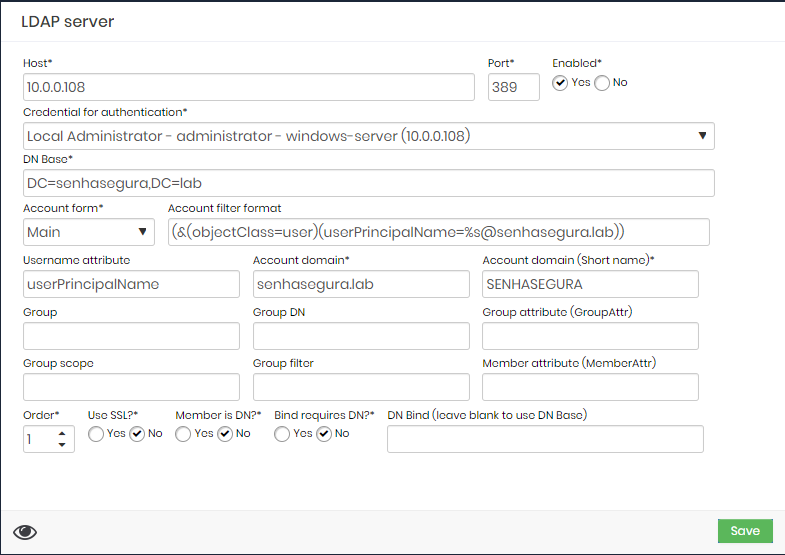

Escolha o Active Direcoty Provider utilizado em Settings -> Autenticação -> Active Directory -> Servidores

Edite os campos:

Account form: Defina como o senha irá montar uma consulta LDAP com base nos parâmetros fornecidos. O formulário de contato Principal deve ser usado como informações do campo Formato do filtro de contato para pesquisar o usuário no LDAP e validar uma autenticação, ignorando outros campos.

Account filter format: Query LDAP utilizada para a consulta de objetos para validar sua existência e posteriormente autenticar usuários. Caso deixada em branco, há duas possibilidades de query padrão:

(&(objectClass=user)(sAMAccountName=%s)) caso o parâmetro Bind requires DN esteja desabilitado;

(&(objectClass=posixAccount)(uid=%s)) caso o parâmetro Bind requires DN esteja habilitado;

A variável %s será substituída pelo username informado durante uma autenticação ou teste de autenticação, sendo que o mesmo é tratado para não suportar characteres especiais.